Guia do usuário

Defense IA Lite

Guia de Operação

O Guia de Operação possui tópicos que explicam as funções das principais interfaces do sistema. Caso precise utilizar alguma interface aqui apresentada e ainda não tenha a instalado, veja o processo de implantação no Guia de implantação.

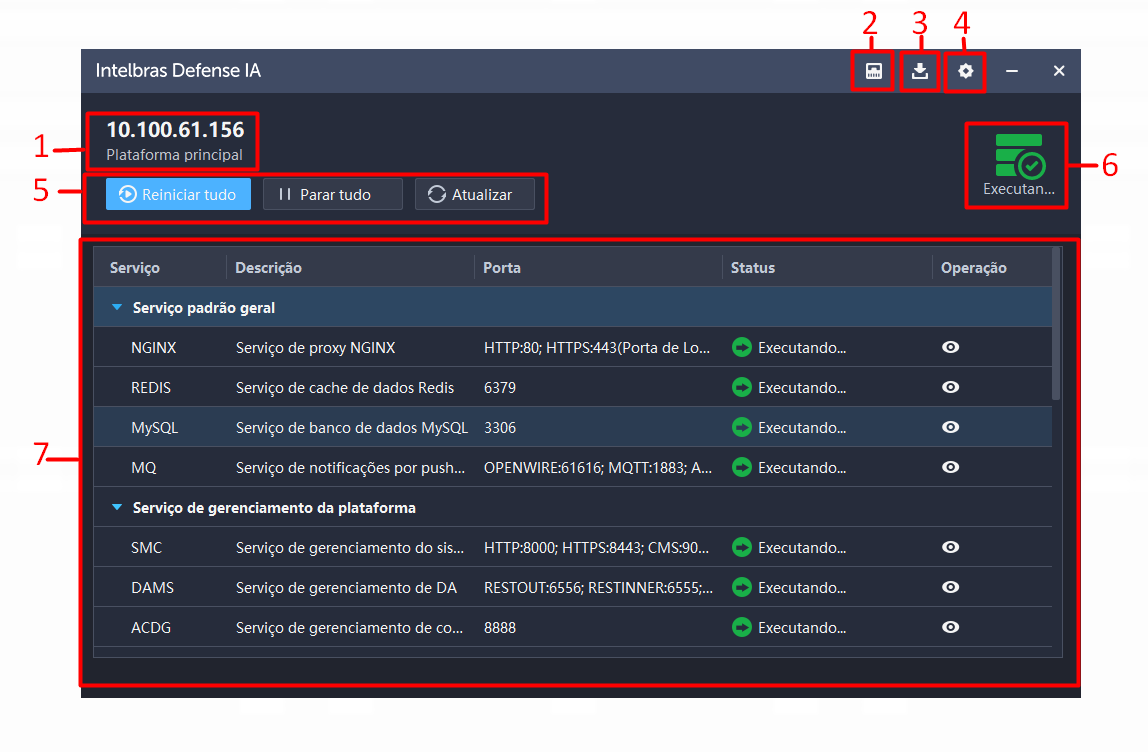

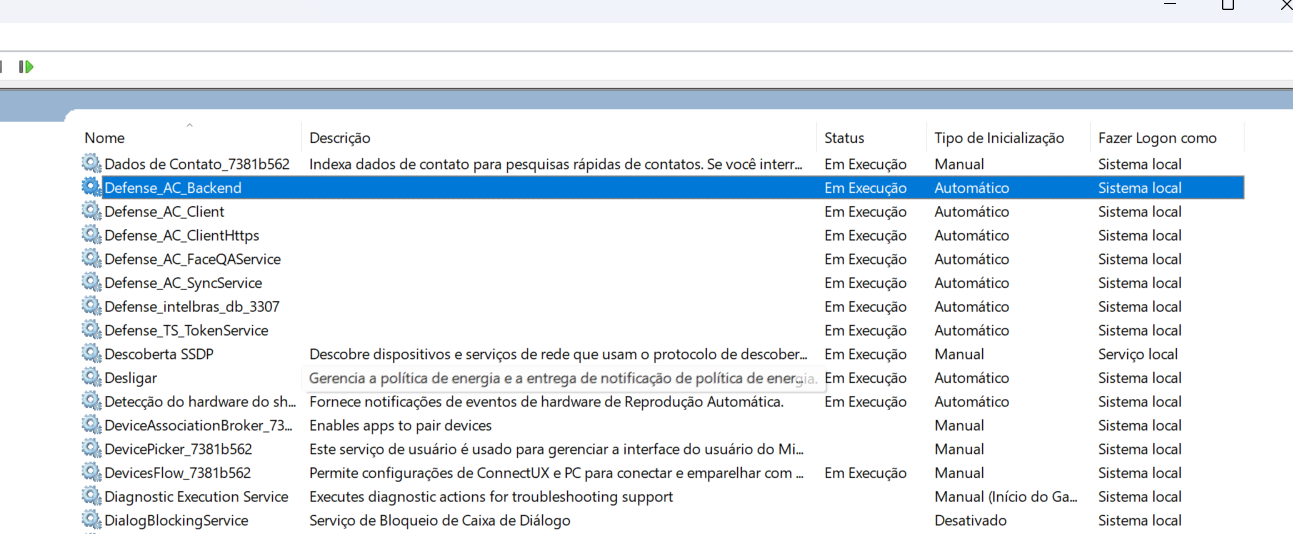

Gerenciador de serviços do servidor

A ferramenta de gerenciamento de serviços permite que você visualize o status, inicie ou pare os serviços. Além de alterar as portas de serviço

Para abrir o gerenciamento de serviços clique duas vezes em

| Índice | Função | Detalhes |

|---|---|---|

| 1 | Endereço IP Servidor | Endereço de IP do servidor, utilizado para conexão com a plataforma, é por este endereço que os módulos, client WEB, desktop e mobile conectam-se |

| 2 | Informação para mapear portas | Exibe as portas e funções para serem mapeadas caso utilize IP público ou redes externas. Selecione uma ou mais funções e as portas que precisam ser mapeadas para acesso do cliente Desktop serão exibidas. Clique em exportar, para realizar o download da lista para o computador |

| 3 | Download do cliente e logs | • Cliente: Exibe como realizar o download do cliente • Logs: Realize o download de logs do gerenciador de serviços |

| 4 | Configurações e informações da plataforma |

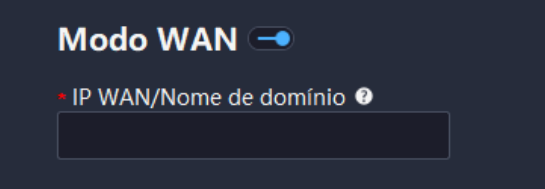

• Rede: Configure o modo da placa de rede, endereço IP e

o modo WAN. Se o servidor tiver duas placas de rede, você pode

selecionar o modo Dual NIC, configurar dois endereços IP e então

a plataforma poderá se conectar a duas redes e

acessar os dispositivos em cada uma. Se a plataforma estiver em uma

rede local e os dispositivos estiverem na internet, ou você precisar

acessar a plataforma que está em uma rede local da

Internet, você pode habilitar o Modo WAN e mapear o endereço IP

da plataforma para um endereço IP WAN ou um nome de domínio. • Segurança: Selecione uma versão do protocolo TLS ao acessar a página da web da plataforma por meio de um navegador. O TLS1.2 é selecionado por padrão e não pode ser desabilitado. Existem vulnerabilidades de segurança para TLS1.0 e 1.1. Recomendamos fortemente que você desabilite-o para evitar riscos de segurança. Após a configuração, siga as instruções na tela para configurar a versão do protocolo TLS no navegador IE para que você possa acessar a página da web da plataforma normalmente. • Idioma: Selecione o idioma da ferramenta de gerenciamento. Vários idiomas são suportados. • Autoadaptação de porta: Se uma porta estiver ocupada, a plataforma irá alterá-la automaticamente. Após ativar ou desativar esta função, você deve reiniciar o servidor para que ela seja efetiva. • Sobre: Veja as informações da versão do software e o contrato de licença do software. |

| 5 | Gerenciamento dos serviços | • Clique em reiniciar tudo para reiniciar todos os serviços.

Ao iniciar os serviços, se a memória disponível do

servidor não atingir 6 GB, apenas os serviços básicos de vídeo podem

ser habilitados. Se o servidor tiver menos de 4 GB de memória disponível,

nenhum serviço estará disponível. • Clique em parar tudo para parar todos os serviços. • Clique em Atualizar para atualizar o status dos serviços.

|

| 6 | Status dos serviços | Existem 5 status dos serviços, incluindo iniciando, indisponível, parando, executando e parado • O status indisponível depende apenas do status do serviço SMC. Se o serviço SMC não estiver funcionando corretamente, o status geral será indisponível. • Em execução significa que todos os serviços estão funcionando normalmente. |

| 7 | Serviços | Exibe todos os serviços, status e número da porta. Clique no "olho" para alterar o número da porta do serviço, após realizar a alteração os serviços irão reiniciar automaticamente. |

| Portas | Função |

|---|---|

| NGINX | Serviço de proxy |

| REDIS | Banco de dados em cache |

| MySQL | Banco de dados |

| MQ | Serviço de mensageria |

| SMC | Serviço de gerenciamento de todos os outros serviços |

| DAMS | Gerencia o DA_BSID e DA_POC |

| ACDG | Serviço de gerenciamento de controle de acesso |

| ADS | Serviço de gerenciamento de alarmes |

| DA_BSID | Serviço de gerenciamento de link entre dispositivo e servidor |

| SOSO | Serviço de gerenciamento de busca em dispositivos |

| DMS | Serviço de gerenciamento de dispositivos |

| ARS | Serviço de gerenciamento do registro automático |

| MCDDOOR | Serviço de gerenciamento de controle de acesso |

| MTS | Serviço de requisição de vídeo |

| SS | Serviço de armazenamento de vídeo |

| OSS | Serviço de armazenamento de objetos e imagens |

| PTS | Serviço de gerenciamento de LPR |

Implantação de mapeamento LAN para WAN

Caso queira acessar os serviços via uma rede WAN, o roteador deve ser configurado, mapeando as portas de acordo. A lista deportas pode ser encontrada em nosso site.

Se a plataforma está configurada numa rede LAN, é possível mapear o endereço IP para uma rede WAN ou um nome de domínio, e assim, acessar a plataforma.

Durante a instalação ou acessando a interface do Defense IA Lite Server pelo aplicativo e então, as configurações de rede clicando na engrenagem no canto superior direito.

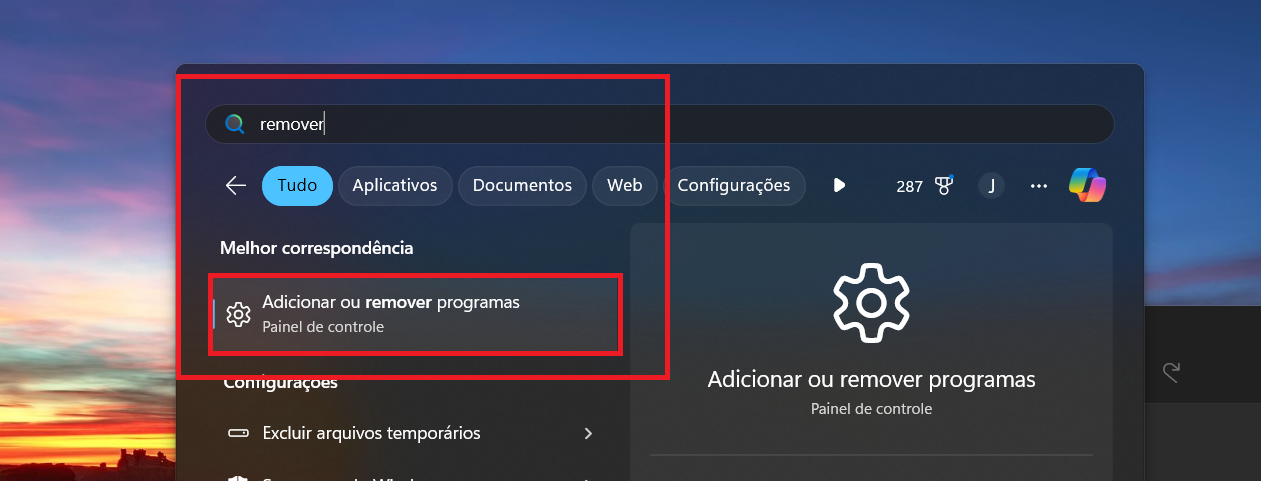

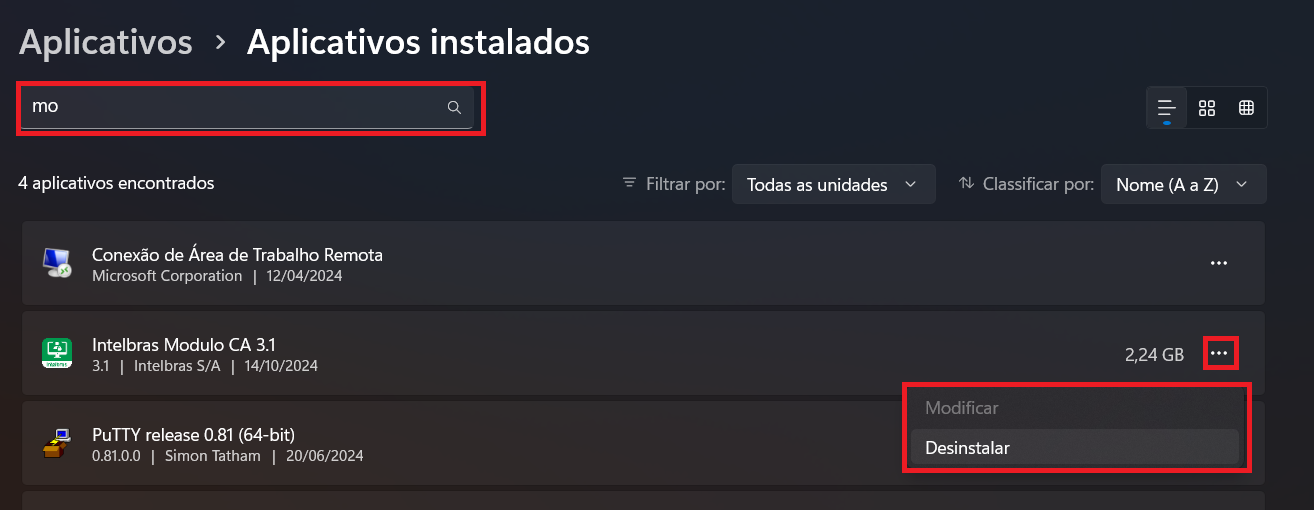

Atualizar e Desinstalar

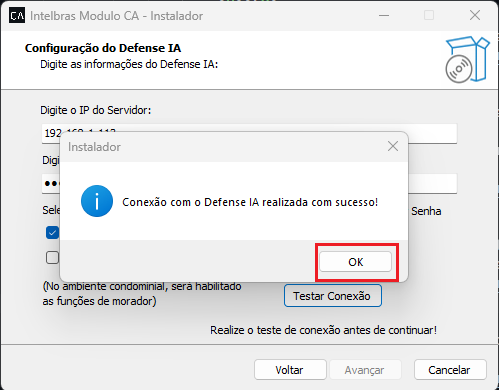

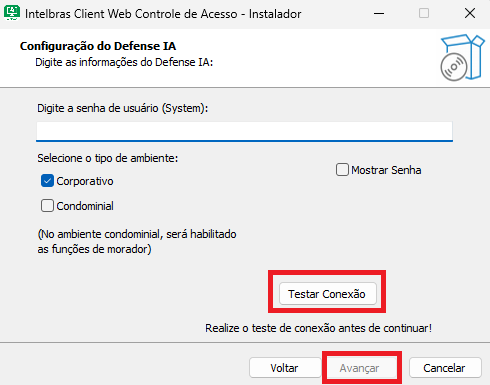

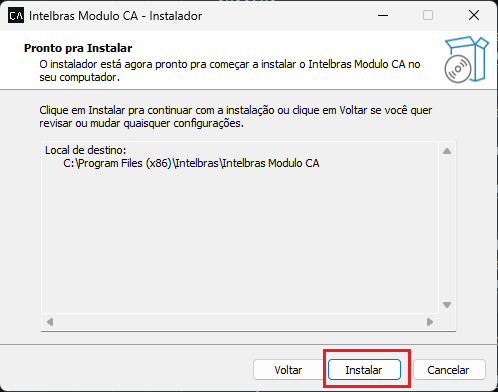

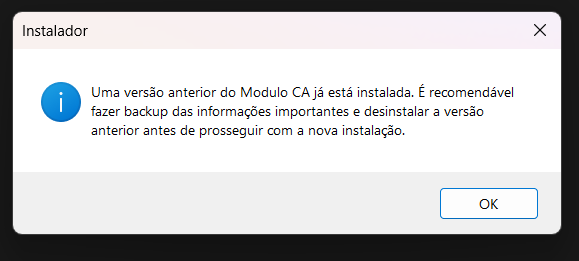

» Para atualizar o sistema, instale normalmente a nova versão. A plataforma automaticamente cobrirá a versão anterior.

» Para desinstalar a plataforma, acesse o diretório de instalação e siga para ..\Intelbras Defense IA Lite\Intelbras Defense IA Lite Server\uninstall\uninst.exe. Siga as instruções do executável para desinstalar.

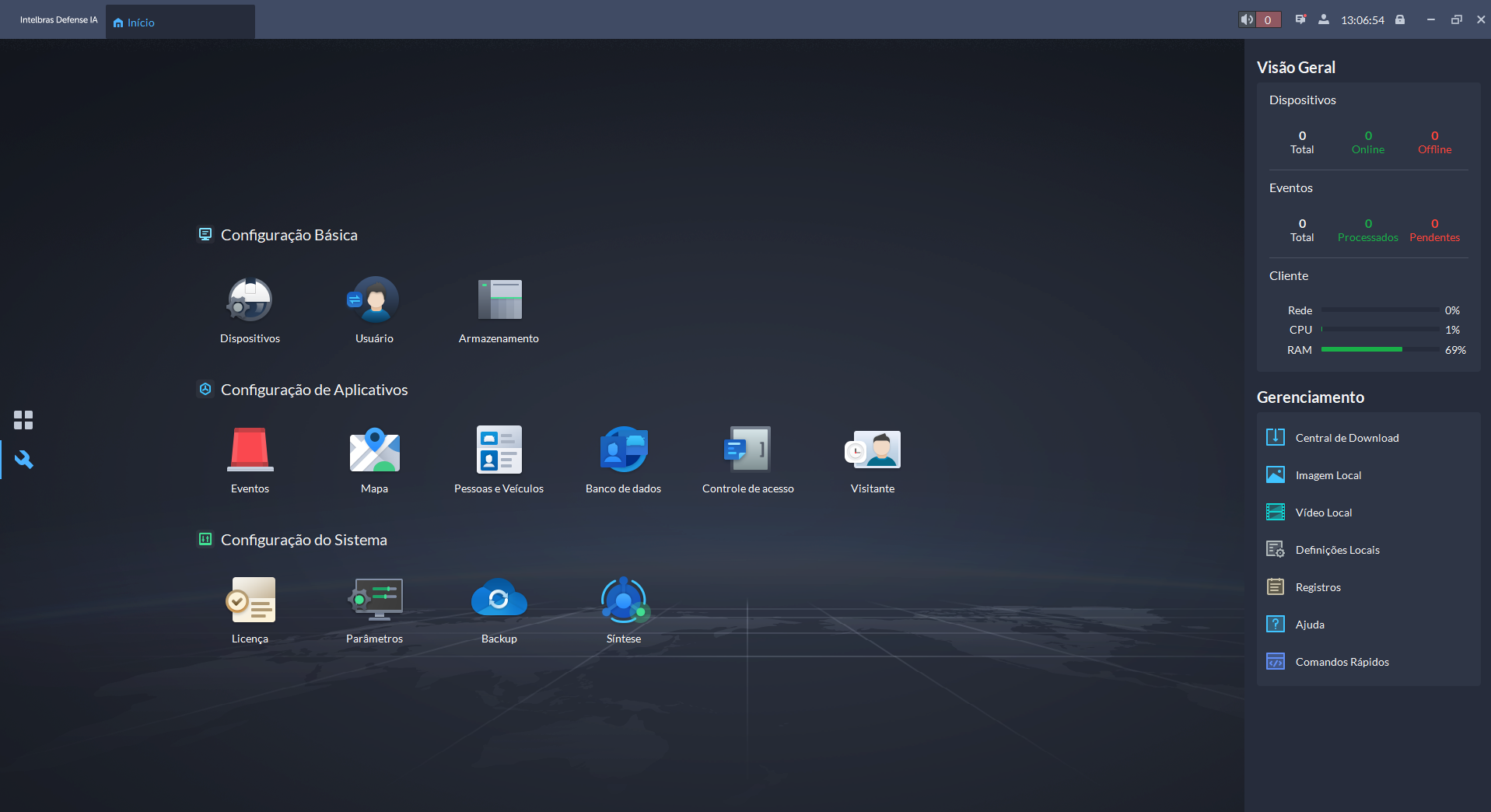

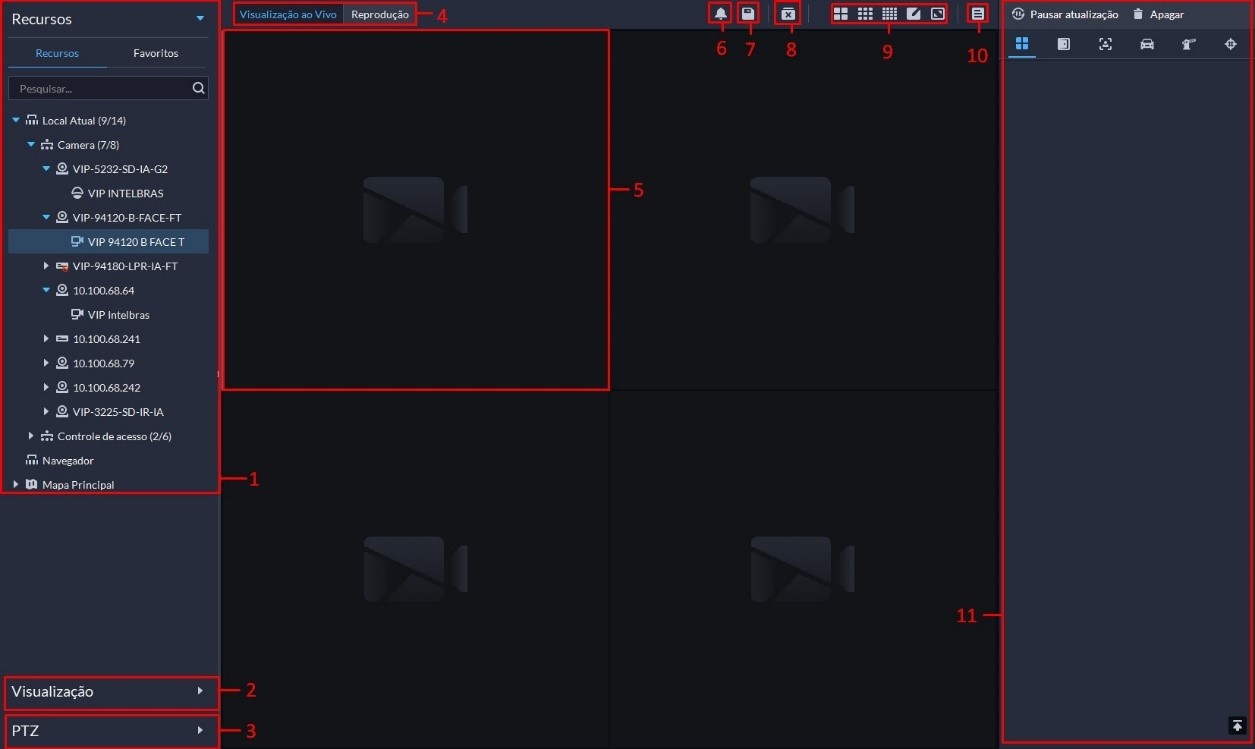

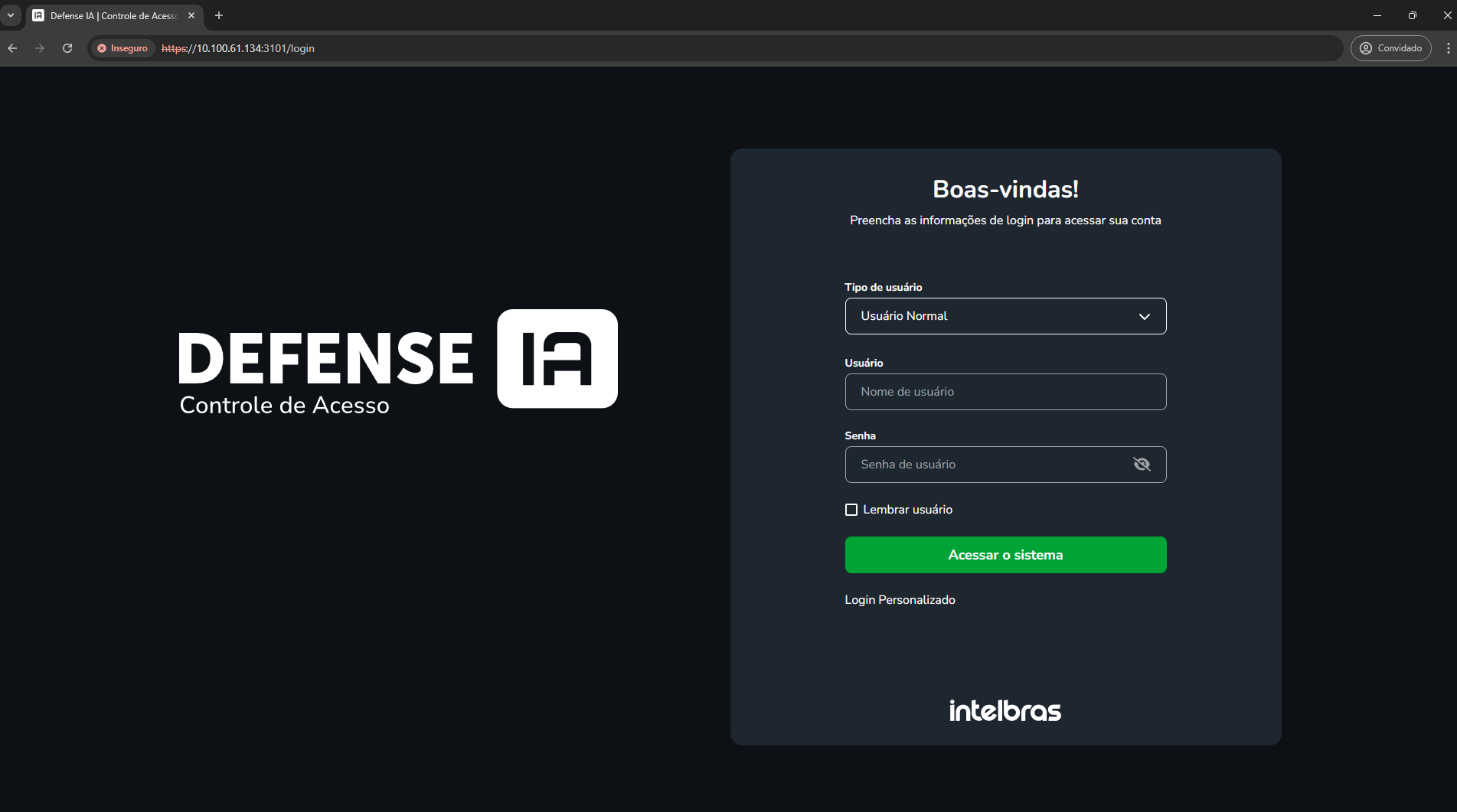

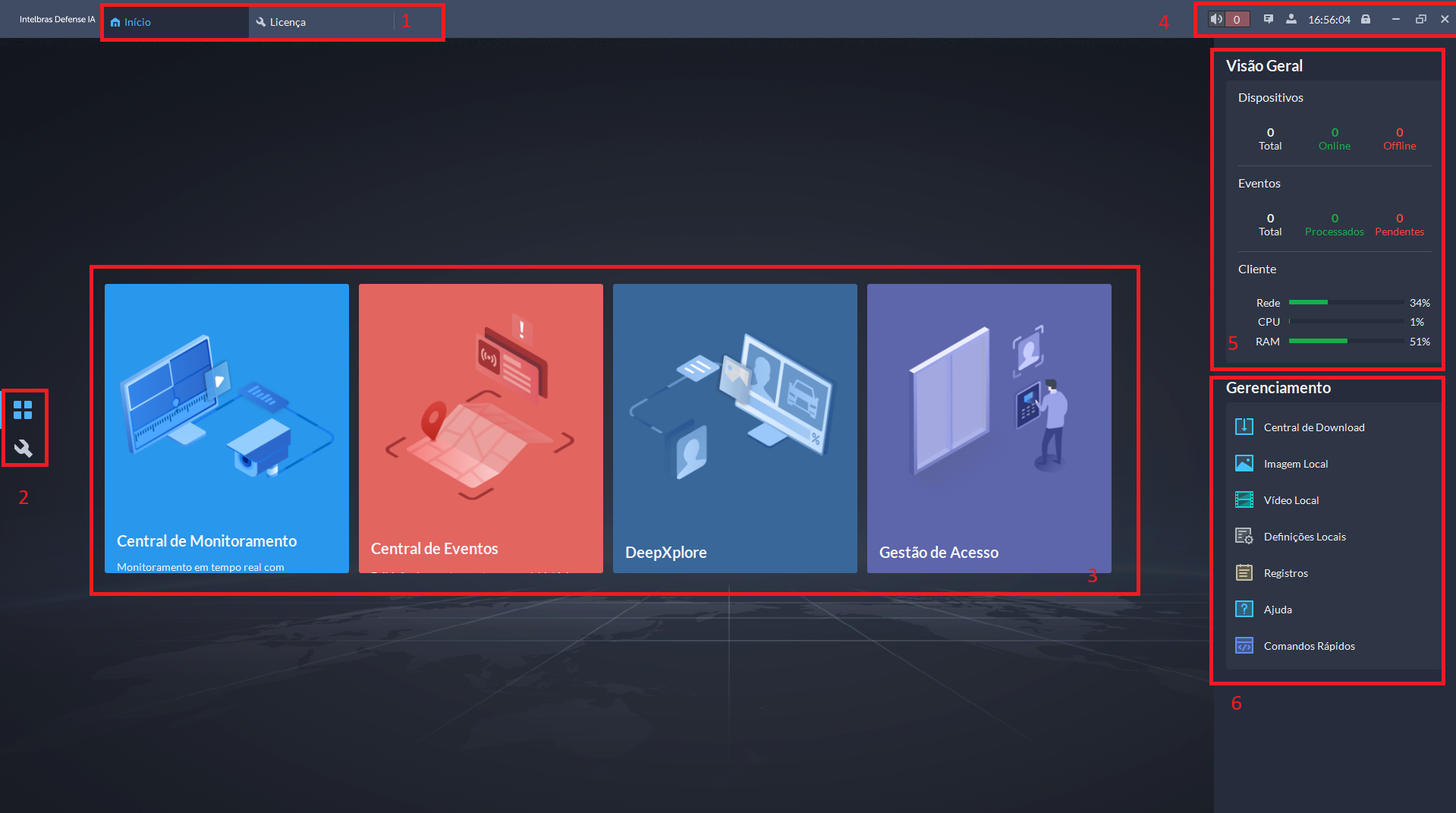

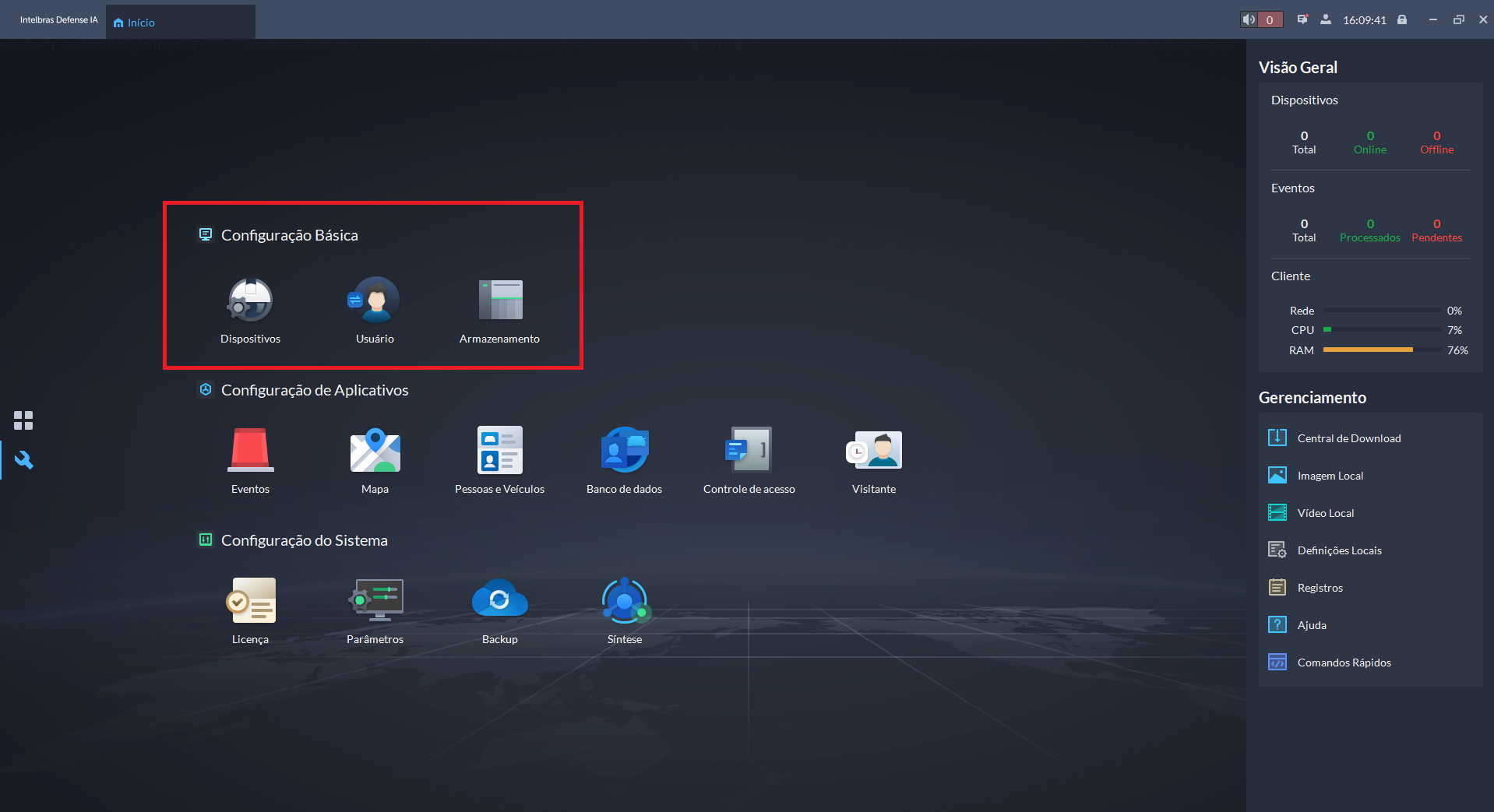

Cliente Desktop - Configurações Básicas

Antes de utilizar o sistema, configure as funções básicas, incluindo a ativação do sistema, organização e gerenciamento de dispositivos, usuários e armazenamento.

Configuração de dispositivos

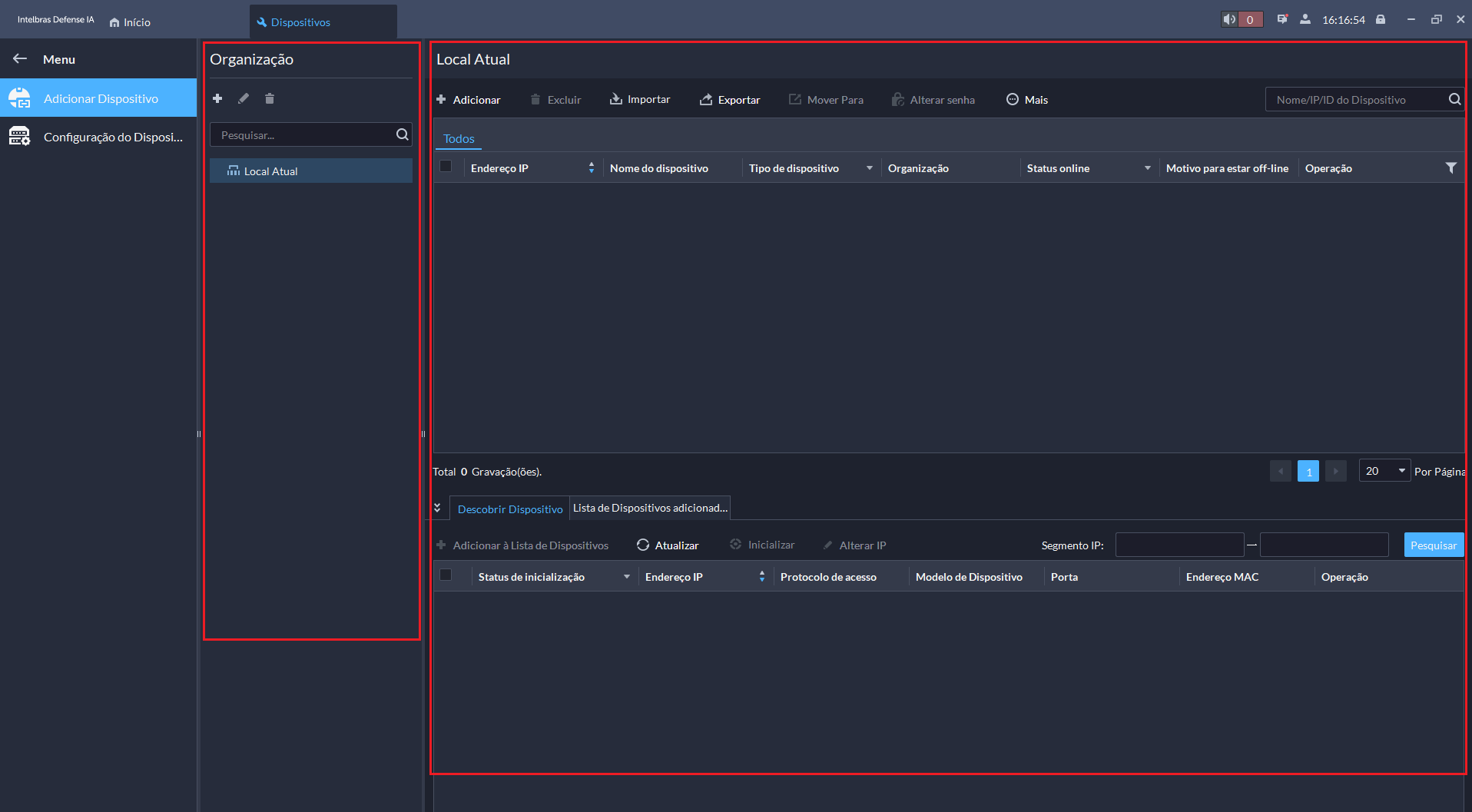

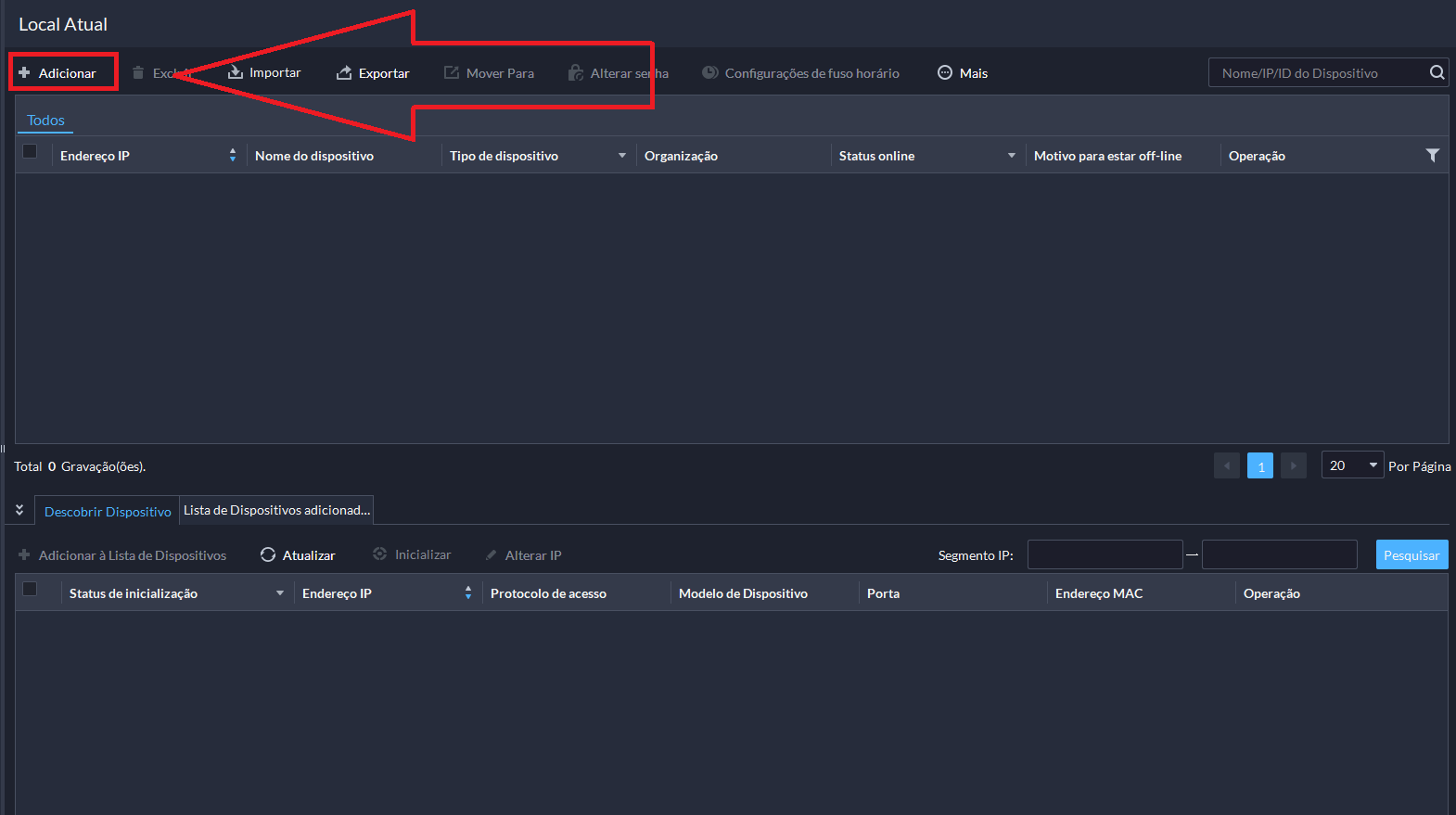

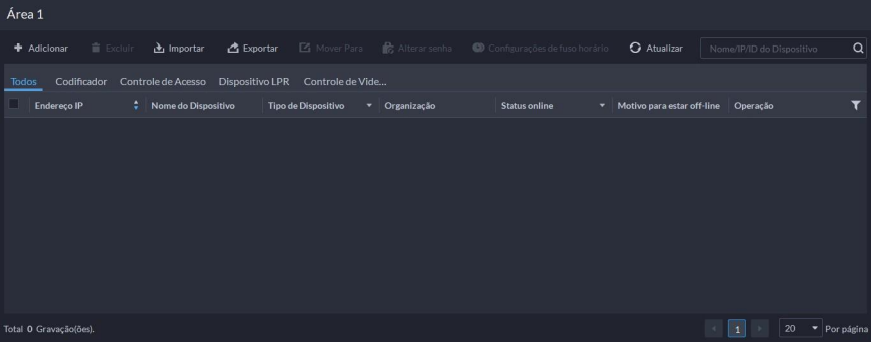

Para configurar dispositivos no sistema, na aba de configurações básicas, acesse

"Dispositivo"  Nesse menu é possível adicionar, excluir, editar e administrar os dispositivos do sistema.

Nesse menu é possível adicionar, excluir, editar e administrar os dispositivos do sistema.

Atenções durante o cadastro de Dispositivos

Para o cadastramento correto dos dispositivos é importante seguir as seguintes recomendações:

Antes de realizar o cadastro de um dispositivo de controle de acesso no software Defense Lite, é recomendado excluir os dados do dispositivo ou realizar sua importação para a plataforma, caso contrário poderá haver divergência dos dados.

Adicionar dispositivos

O menu “Adicionar Dispositivo” é dividido em duas janelas principais, uma aba lateral (Organização) e uma janela (Local atual) com duas listas:

Antes de realizar o cadastro de um dispositivo no software Defense Lite, é recomendado verificar a Tabela de compatibilidade de dispositivos.

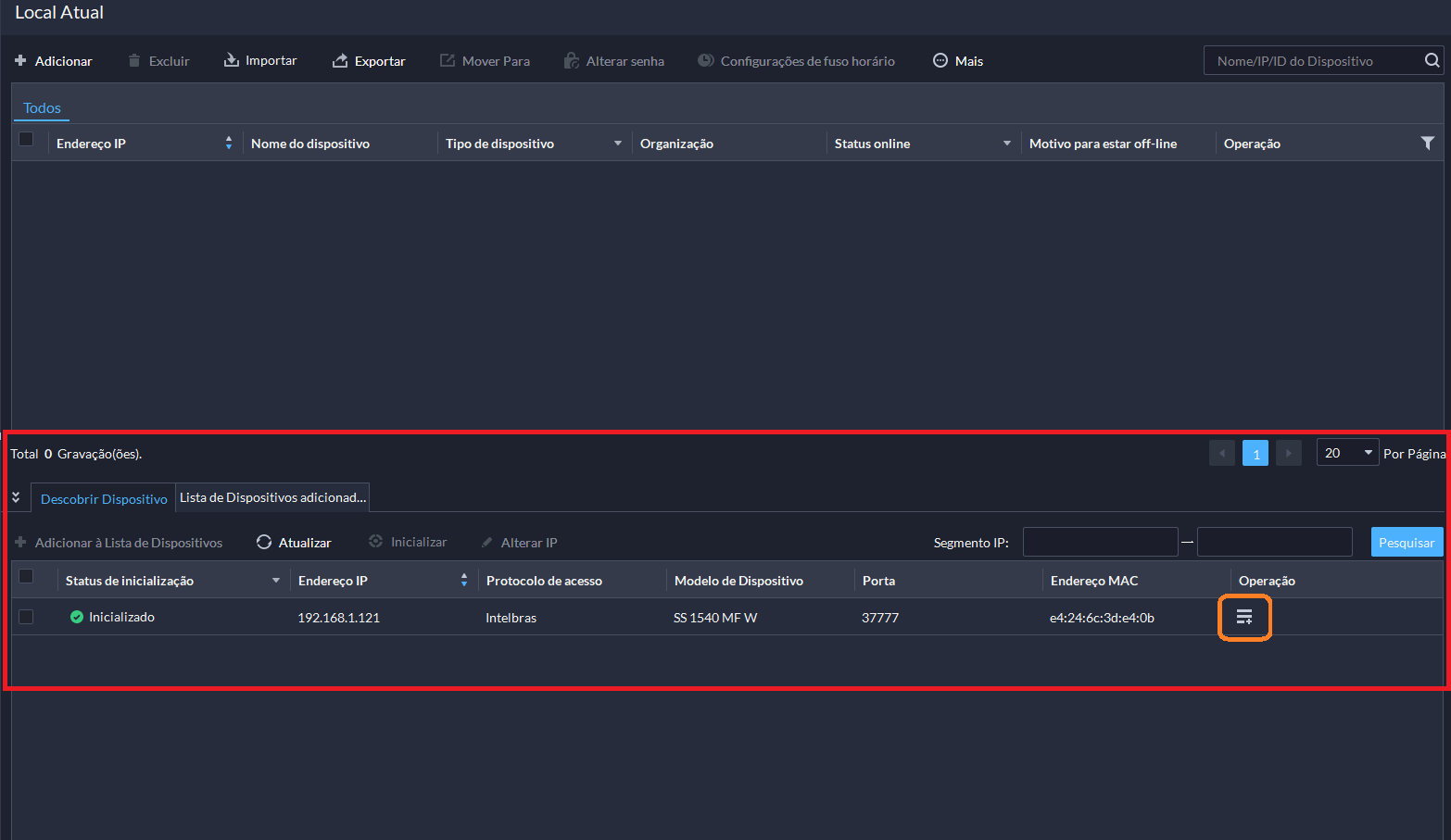

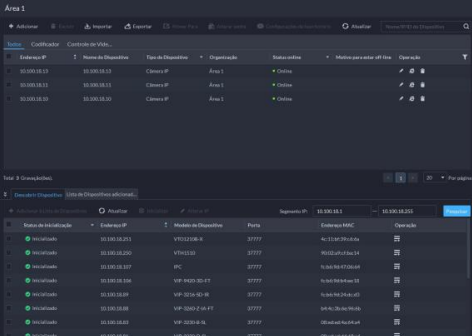

Existem duas formas de adicionar os dispositivos no Software Defense Lite. A primeira forma é utilizando os dispositivos descobertos na rede:

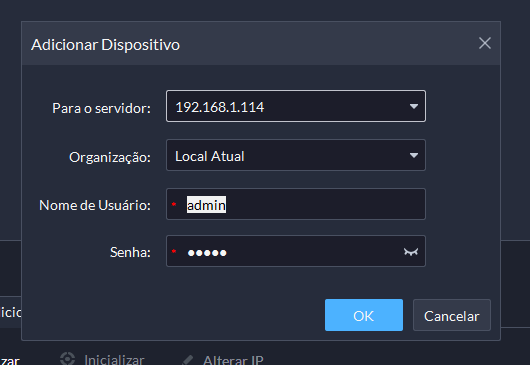

Para adicionar um dispositivo que está presente na lista, clique no ícone de “Adicionar" presente na linha. A seguinte tela será aberta:

Ao utilizar o cadastro via dispositivos descoberto, serão definidos todas as configurações e recursos do dispositivos de forma automática.

Preencha corretamente os campos de local, usuário e senha do dispositivo e após clique em OK para cadastrar.

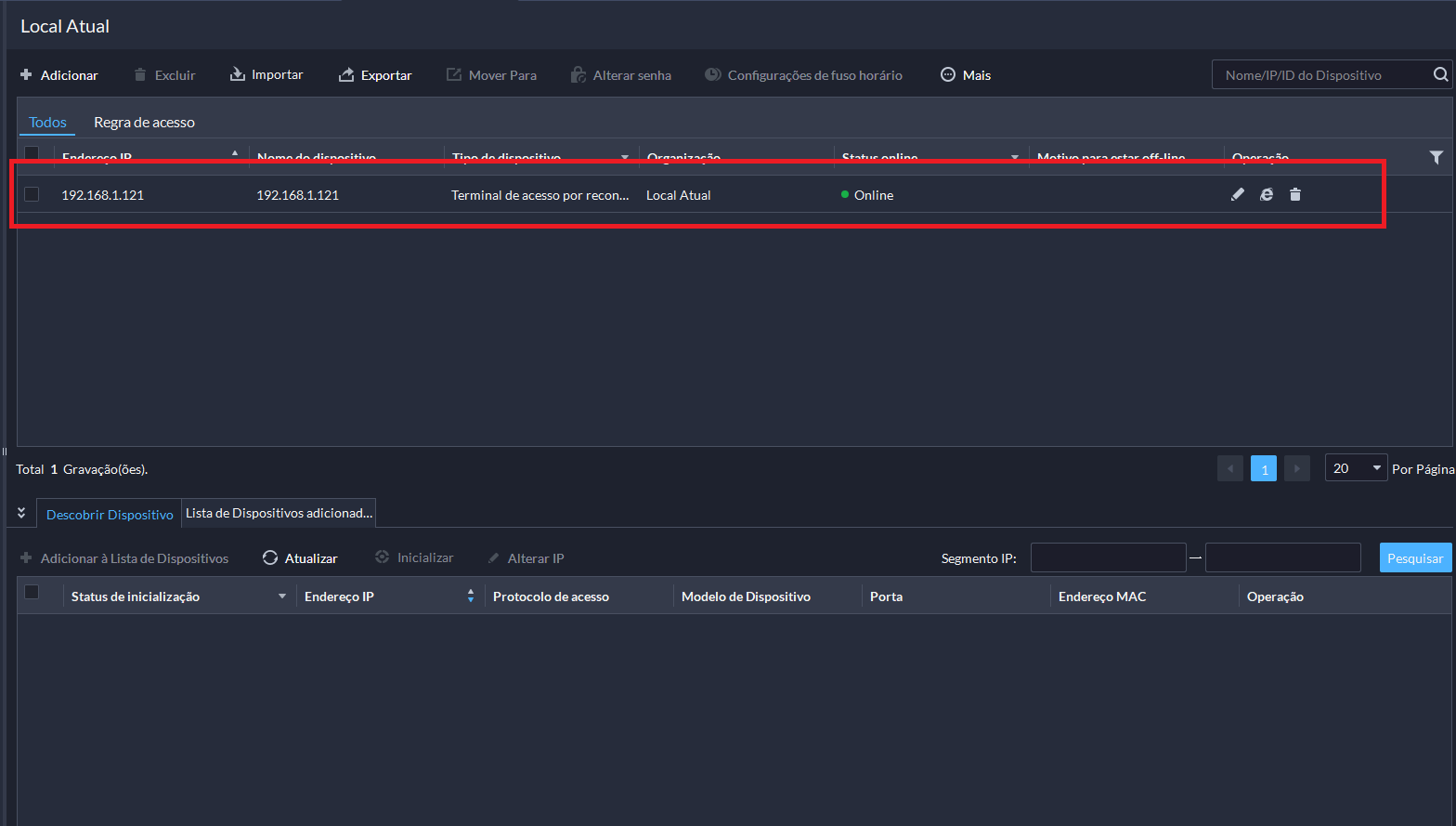

Aguarde até que o dispositivo seja adicionado. Após a adição, o dispositivo será apresentado na lista de dispositivos cadastrados:

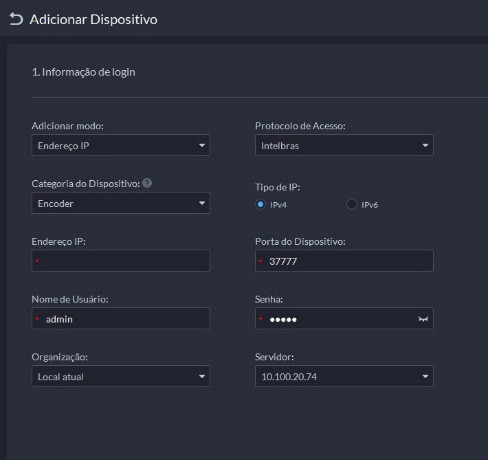

Para o cadastro manual dos dispositivos, clique em "Adicionar":

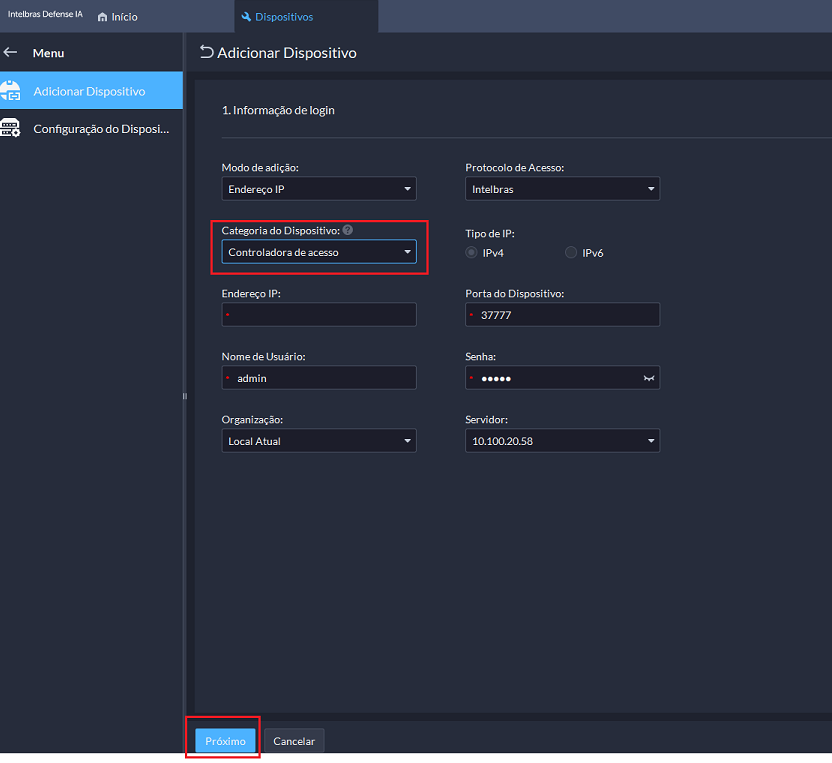

Preencha corretamente os dados do dispositivo que será cadastrado:

Preencha corretamente o campo Categoria do Dispositivo, caso contrário, haverá problemas durante o cadastramento.

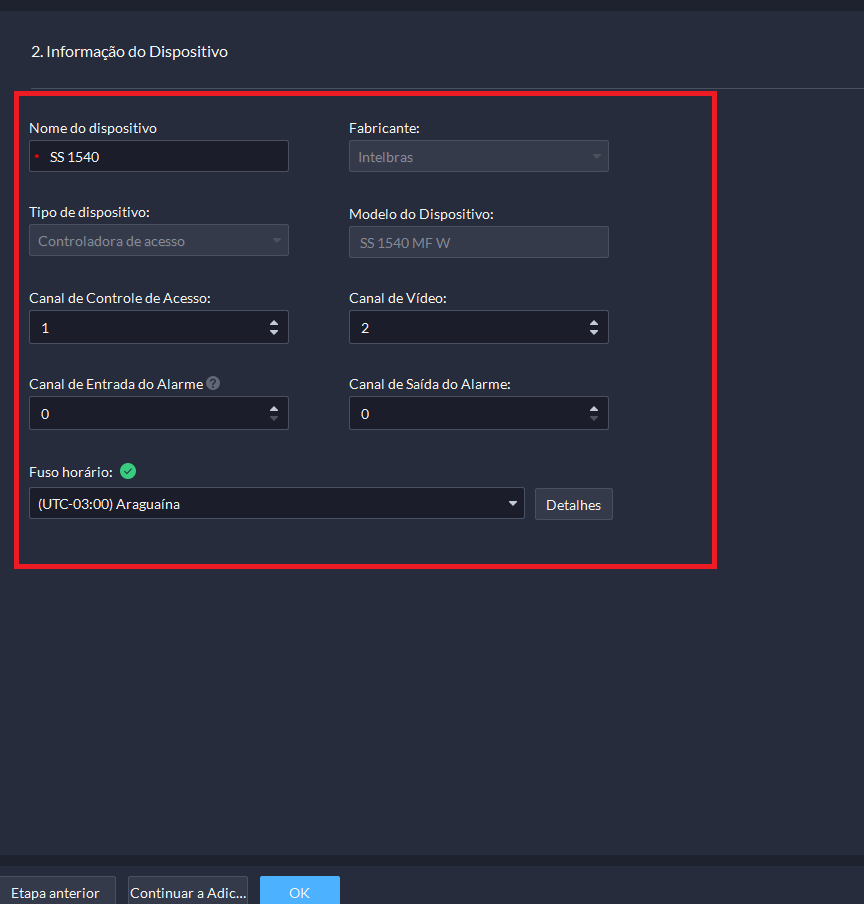

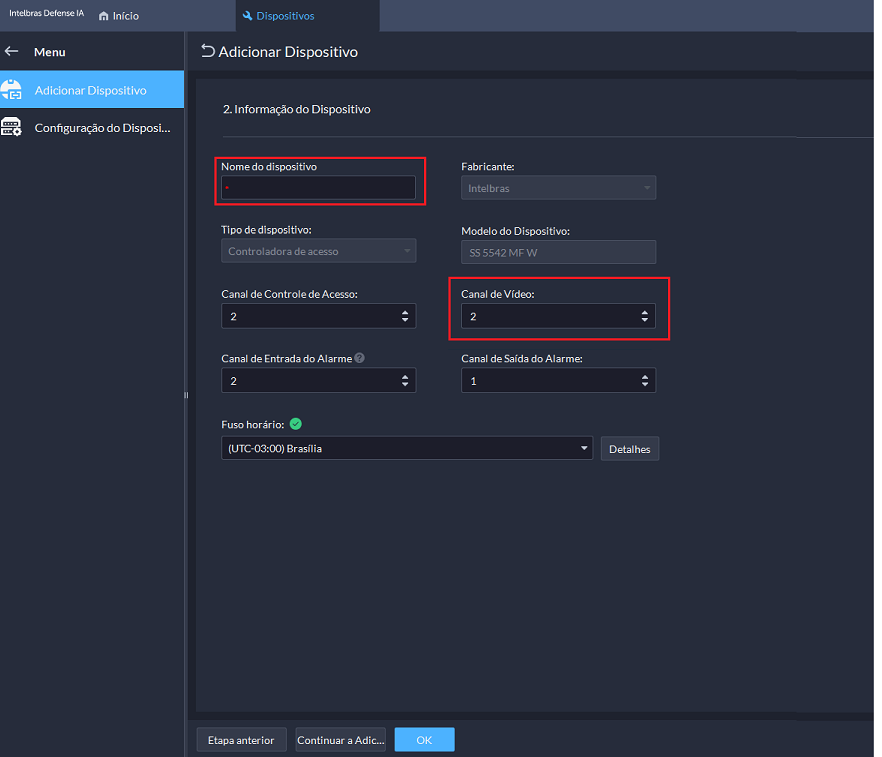

Clique em "Próximo" para continuar, será necessário cadastrar as informações de canais de video, alarmes e controle de acesso que será utilizado, lembre-se de que será consumido os recursos de acordo com sua versão do software.

Para dispositivos de Controle de Acesso, recomendamos editar os canais de vídeo para zero, caso não pretende consumir tal recurso.

Por fim, clique em OK para cadastrar o dispositivo.

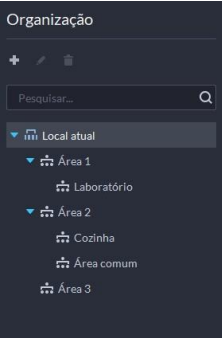

Organização

Na plataforma, Organização é onde as árvores de dispositivos são estruturadas. Por padrão, a Organização principal na hierarquia é o "Local atual". É possível adicionar, renomear e excluir organizações nesta janela.

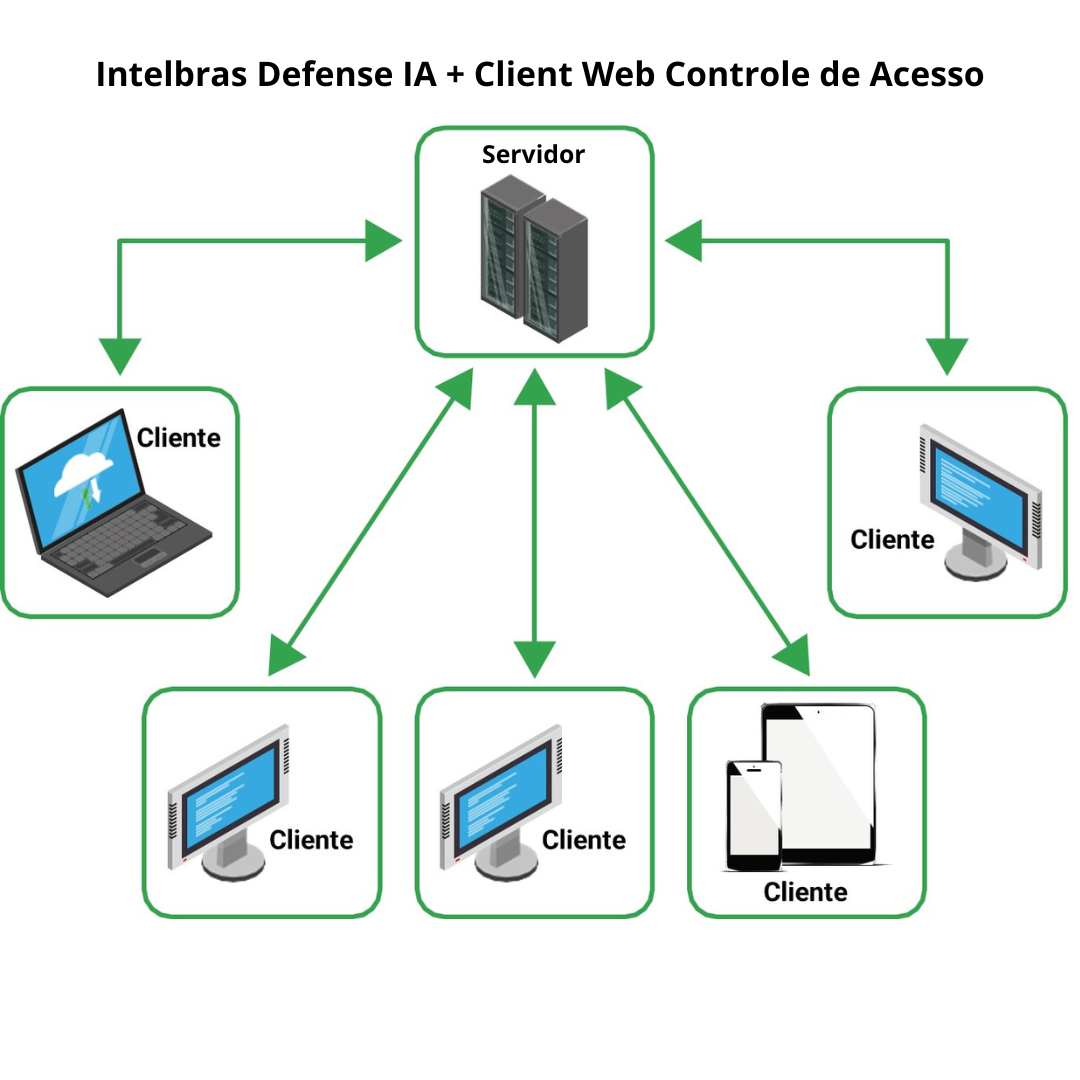

Um local representa um servidor principal. É possível acessar mais de um local (servidor) pelo cliente, como apresentado no próximo tópico "Local".

Recomenda-se dividir os dispositivos adicionados no sistema entre diferentes organizações para melhor gerenciamento destes, como por exemplo, caso tenha-se um local dividido entre três áreas (área 1, 2 e 3), e cada área apresenta seus próprios cômodos, com seus respectivos dispositivos, estes podem ser configurados como à seguir:

Na janela ao lado, apresentada no próximo tópico, é possível realizar o gerenciamento de dispositivos da organização selecionada.

Local

É nessa janela onde é possível gerenciar a conexão de dispositivos. É possível adicionar/excluir dispositivos um a um, ou em lotes. Neste módulo também é possível exportar, mover, alterar senhas e configurar fuso-horário de dispositivos. No topo,identifica-se a organização selecionada, e logo abaixo atalhos para as operações. Também é possível filtrar os dispositivos apresentados.

Abaixo da lista de dispositivos da organização, há a janela de descoberta de dispositivos, em que apresenta dispositivos compatíveis presentes na rede. Estes podem ser adicionados rapidamente em lote ou individualmente.

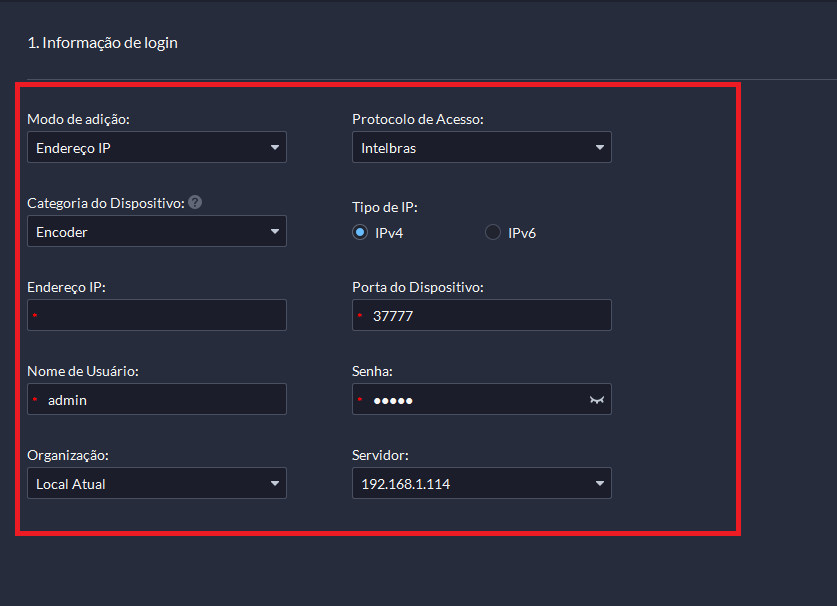

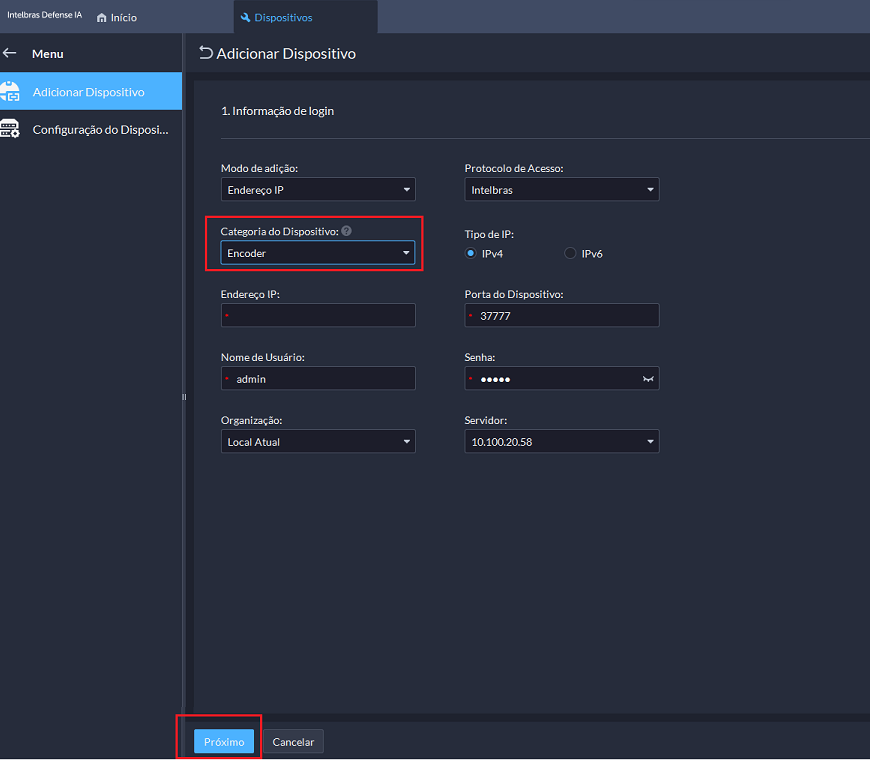

Para adicionar manualmente um dispositivo que está, ou não presente na lista, clique em Adicionar na janela acima. A seguinte tela será aberta:

Nessa janela, as informações de login devem ser preenchidas de acordo. O Intelbras Defense IA Lite suporta 4 modos de adição de dispositivos, endereço único de IP, seção de endereço IP, nome de domínio e cadastro automático.

O Defense Lite não suporta conexão p2p. Para conectar dispositivos que não estão na mesma rede utilize o cadastro automático.

Caso os dados sejam preenchidos corretamente, as informações do dispositivo aparecerão nos campos, restando apenas nomeá-lo de acordo. Existem três categorias de dispositivos que podem ser adicionadas, cada uma com uma características distintas.

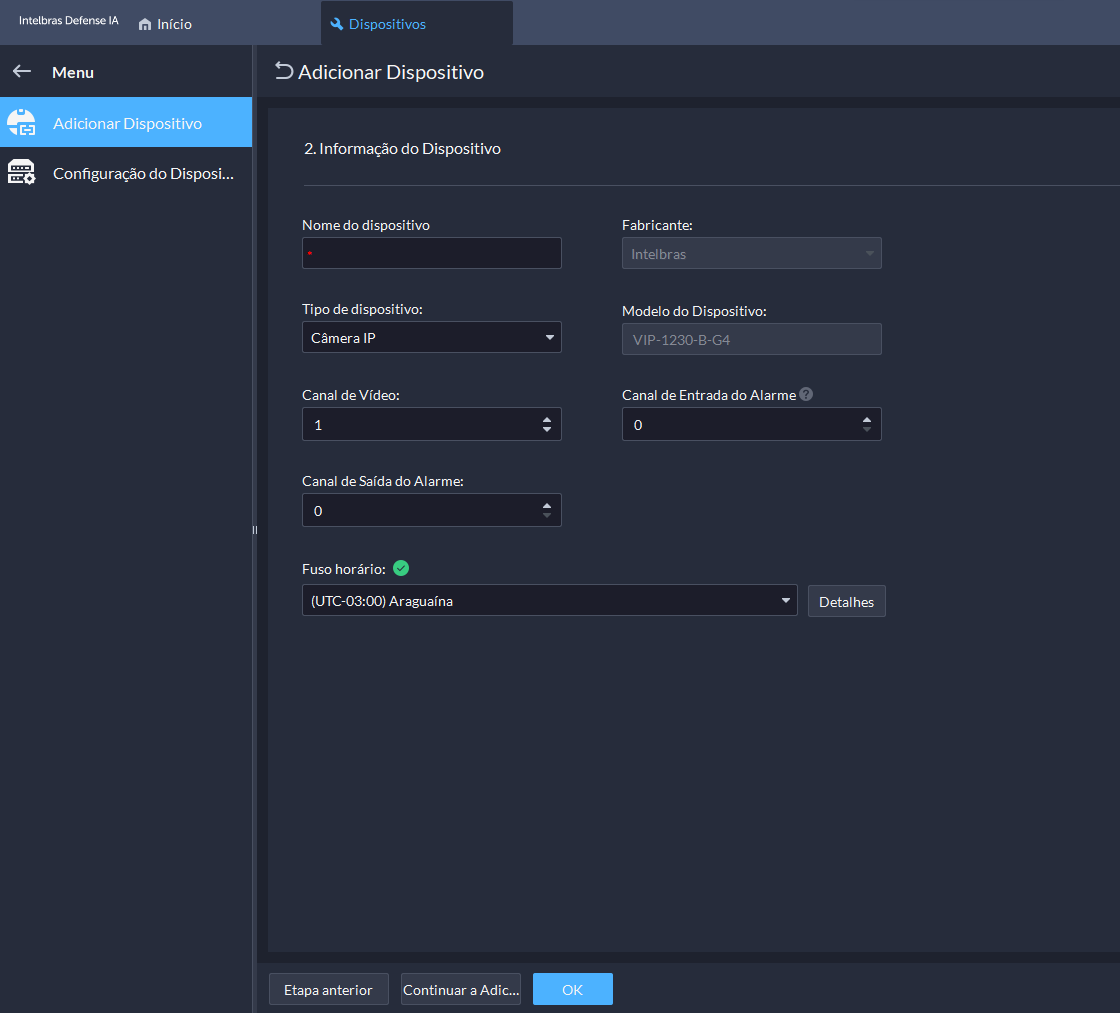

Para adicionar uma camera ou gravador siga os passos abaixo:

» Passo 1: selecione a categoria “Encoder”

» Passo 2: preencha IP, Porta, nome de usuário, senha e organização.

» Passo 3: clique em próximo.

» Passo 4: Defina o nome do dispositivo.

A quantidade de canais de vídeo, bem como os canais de entrada e saída de alarme, serão sincronizados automaticamente com o dispositivo. Caso seja necessário, esses parâmetros podem ser ajustados manualmente antes de confirmar a operação

» Passo 5: Clique em OK.

Para adicionar uma controladora de acesso siga os passos abaixo:

» Passo 1: selecione a categoria “Controladora de acesso” » Passo 2: preencha IP, Porta, nome de usuário, senha e organização. » Passo 3: clique em próximo.

A quantidade de canais de vídeo consumirá uma licença de vídeo por canal configurado. Caso não deseje utilizá-los, ajuste manualmente os dois canais para zero antes de concluir a configuração.

» Passo 5: Clique em OK.

Com os dispositivos adicionados, você pode gerenciá-los a partir das funções dessa página. Mais informações sobre gerenciamento de dispositivos e métodos de adicioná-los são apresentadas no capítulo "Gerenciamento de Dispositivos".

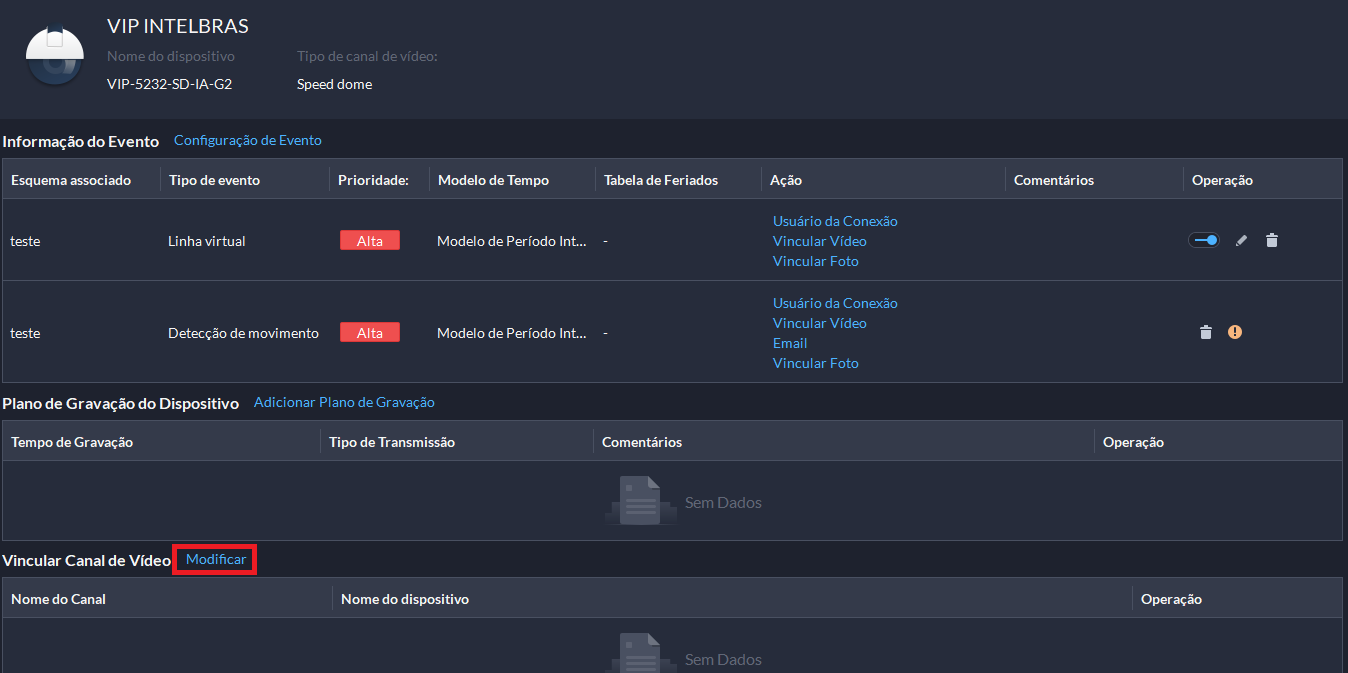

Configuração do Dispositivo

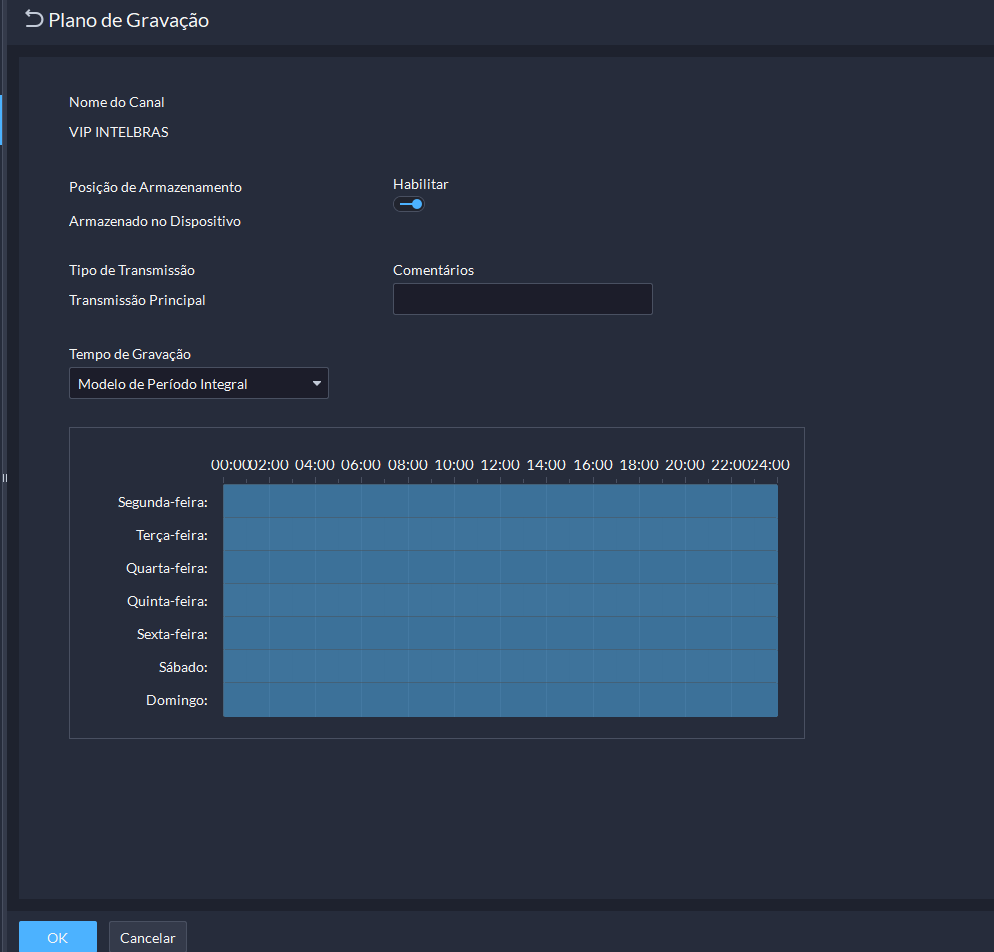

Adicionar plano de gravação

Configure planos de gravação para canais de vídeo para que eles gravem no dispositivo.

Procedimento:

» Passo 1: faça o login no Defense. Na Página inicial, clique em  e selecione Dispositivo

e selecione Dispositivo

» Passo 2: Acesse

» Passo 3: Selecione o dispositivo , e então clique em Adicionar plano de gravação

» Passo 4: Selecione o tempo de gravação, se será período integral ou personalizado e clique em OK.

Vincular um canal de vídeo

Você pode vincular diferentes tipos de canais, como um canal ANPR ou canal de porta, a um canal de vídeo. Você pode visualizar vídeos em tempo real dos canais vinculados em diferentes funções, ou vinculá-los para certas ações em um evento, como gravar um vídeo.

Procedimento:

» Passo 1: faça o login no Defense. Na Página inicial, clique em  e selecione Dispositivo

e selecione Dispositivo

» Passo 2: Acesse

» Passo 3: Selecione o dispositivo , e então clique em modificar

» Passo 4: Selecione um ou mais canais e então clique em OK

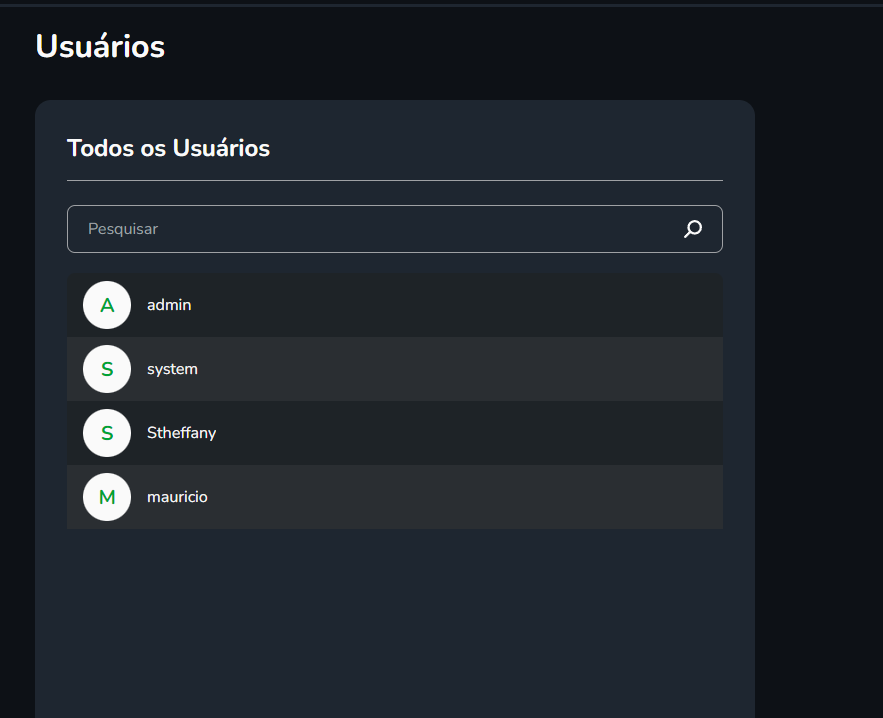

Usuários e permissões

Como usuário padrão, o usuário system possui função de super administrador, permitindo a criação e

manutenção de usuários e funções pelo módulo Usuário  , em configurações.

, em configurações.

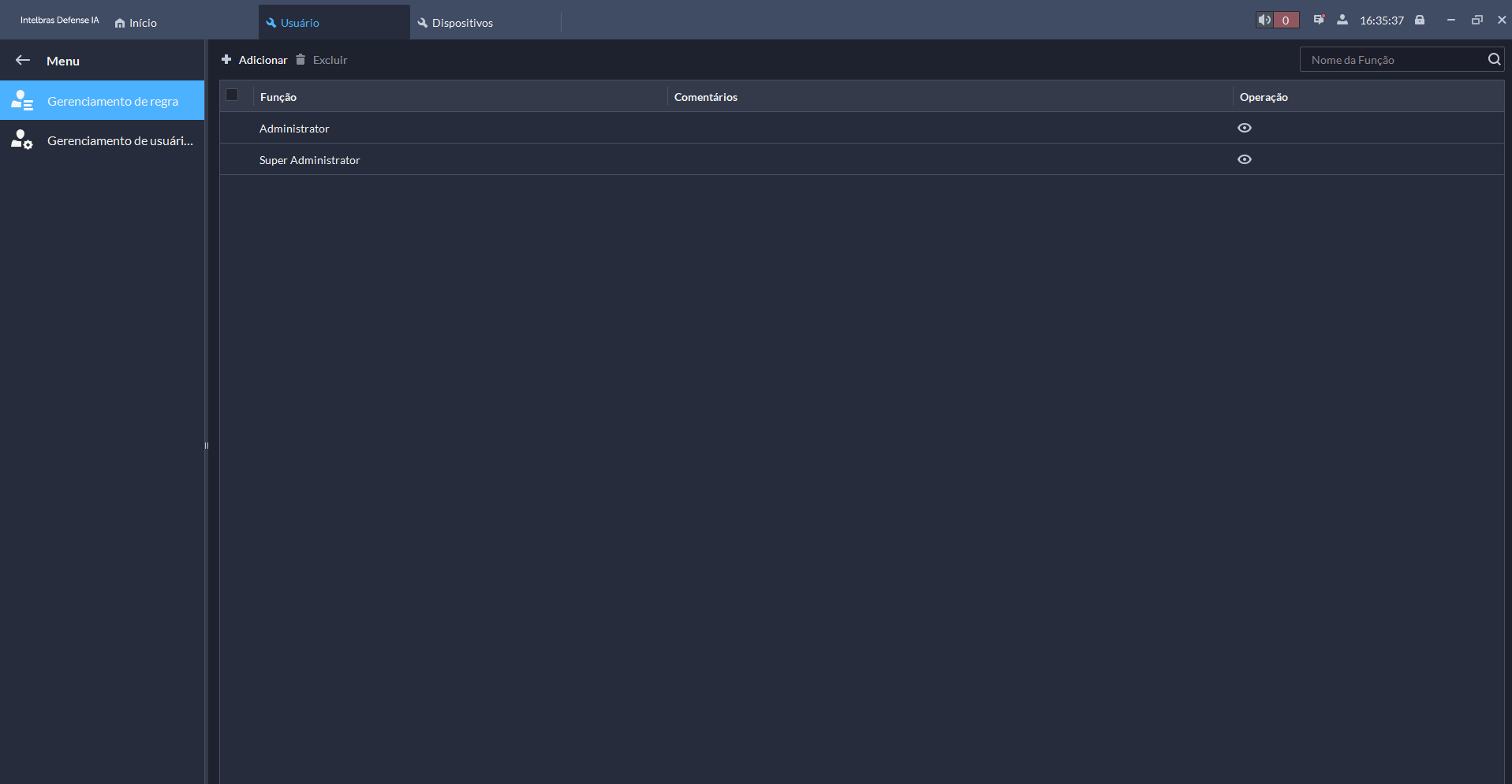

No Defense IA Lite, existem duas funções de usuário padrão, Super Administrador, limitado a 3 usuários, e Administrador, limitado a 10 usuários. Mais funções e usuários personalizados podem ser adicionados pelo menu de Usuário.

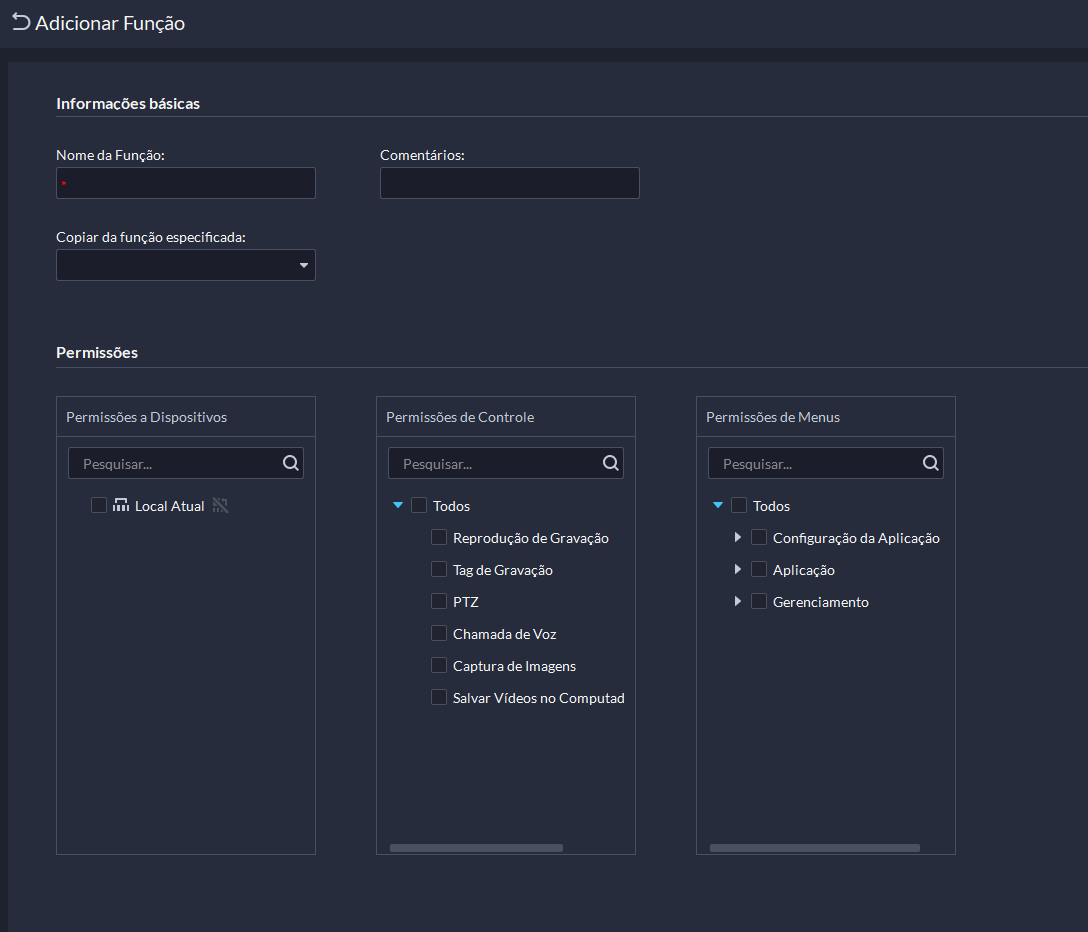

Adicionar função

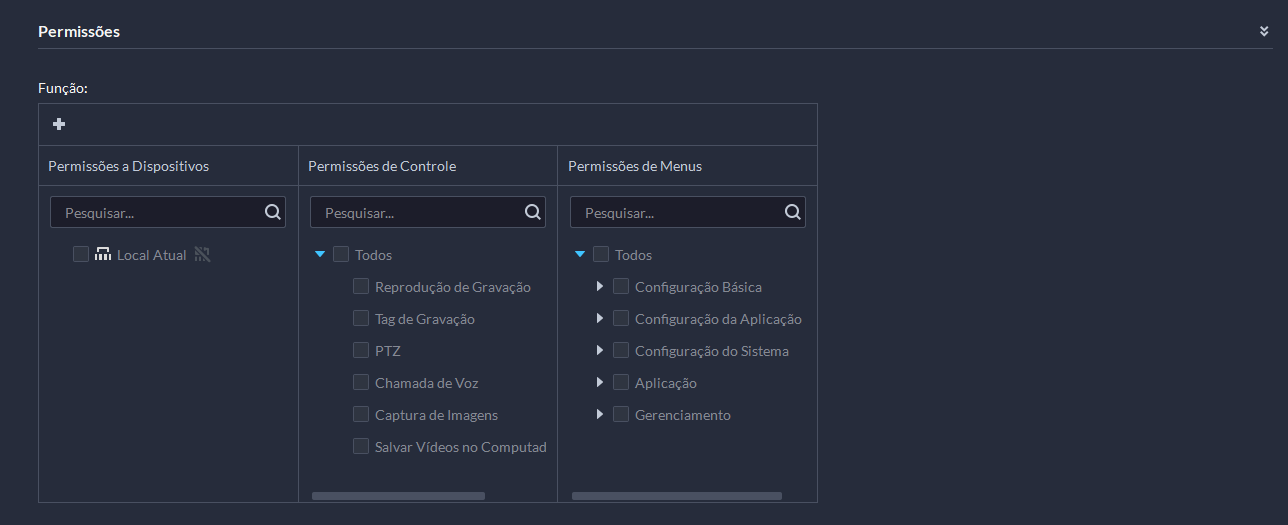

Para adicionar uma função específica, acesse a aba "Gerenciamento de regra" e clique em Adicionar no topo. Uma tela para preenchimento será aberta:

É possível selecionar dispositivos específicos, organizações e interface gráfica que o usuário com essa função terá acesso, também é possível selecionar quais permissões essa função concederá ao usuário, tanto para gerenciamento de dispositivos, quanto para gerenciamento do sistema.

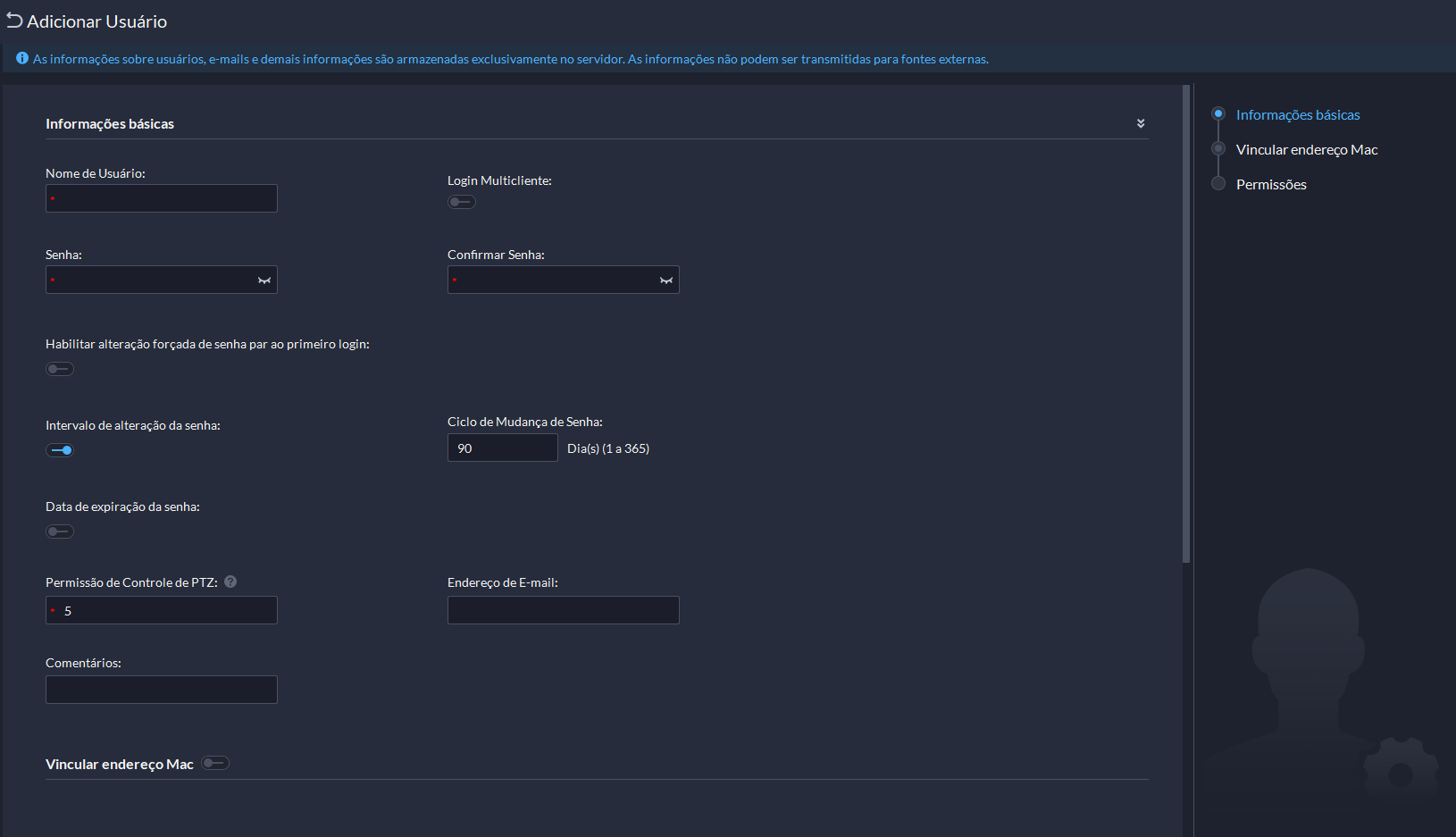

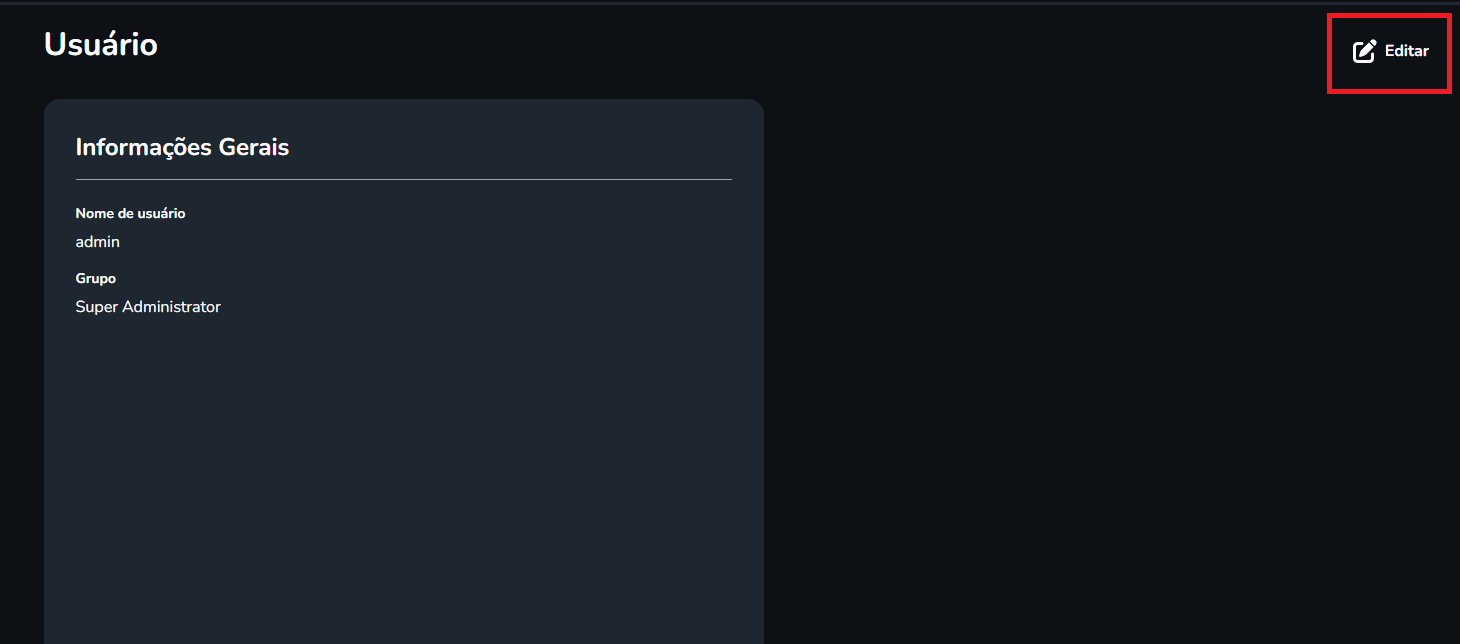

Adicionar usuários

É possível adicionar manualmente um usuário por vez.

Na aba "Gerenciamento de usuários"  , no menu de configuração

de usuários, clique em Adicionar no topo. Uma tela para preenchimento será aberta. Preencha as informações

necessárias para o usuário, como nome, senha e autoridade para controle de PTZ; também é possível habilitar

opções relacionadas a proteção de senha do usuário. Por fim, deve-se selecionar as permissões de sistema

para o usuário atribuindo funções a este.

, no menu de configuração

de usuários, clique em Adicionar no topo. Uma tela para preenchimento será aberta. Preencha as informações

necessárias para o usuário, como nome, senha e autoridade para controle de PTZ; também é possível habilitar

opções relacionadas a proteção de senha do usuário. Por fim, deve-se selecionar as permissões de sistema

para o usuário atribuindo funções a este.

Identificador do usuário, não pode existir mais de um usuário

com o mesmo nome.

Identificador do usuário, não pode existir mais de um usuário

com o mesmo nome.

Senha do usuário, recomenda-se utilizar uma senha forte.

Senha do usuário, recomenda-se utilizar uma senha forte.

Botão Multi Cliente, caso selecionado, indica que o usuário pode efetuar

o login em mais de um cliente simultaneamente.

Botão Multi Cliente, caso selecionado, indica que o usuário pode efetuar

o login em mais de um cliente simultaneamente.

Botão de forçar troca de senha após

primeiro login, caso selecionado, o usuário

deverá trocar a senha registrada ao efetuar

o login pela primeira vez

Botão de forçar troca de senha após

primeiro login, caso selecionado, o usuário

deverá trocar a senha registrada ao efetuar

o login pela primeira vez

Botão de Intervalo de alteração de senha, caso selecionado, o usuário

deverá trocar a senha após um período contínuo definido entre 1 e 365

dias.

Botão de Intervalo de alteração de senha, caso selecionado, o usuário

deverá trocar a senha após um período contínuo definido entre 1 e 365

dias.

Botão de expiração de senha, caso selecionado, data e horário deveram

ser definidos para expiração da senha do usuário, após a data escolhida, o

usuário não terá mais acesso ao sistema. A data pode ser alterada por um

Super-Administrador.

Botão de expiração de senha, caso selecionado, data e horário deveram

ser definidos para expiração da senha do usuário, após a data escolhida, o

usuário não terá mais acesso ao sistema. A data pode ser alterada por um

Super-Administrador.

Botão de expiração de senha, caso selecionado, data e horário deveram

ser definidos para expiração da senha do usuário, após a data escolhida, o

usuário não terá mais acesso ao sistema. A data pode ser alterada por um

Super-Administrador.

Botão de expiração de senha, caso selecionado, data e horário deveram

ser definidos para expiração da senha do usuário, após a data escolhida, o

usuário não terá mais acesso ao sistema. A data pode ser alterada por um

Super-Administrador.

Vincula um endereço de e-mail ao usuário.

Vincula um endereço de e-mail ao usuário.

Texto auxiliar vinculado ao usuário.

Texto auxiliar vinculado ao usuário.

Botão para vincular endereços MAC ao usuário.

Botão para vincular endereços MAC ao usuário.

Vincula uma função existente ao usuário, apresentando as permissões definidas.

Vincula uma função existente ao usuário, apresentando as permissões definidas.

Armazenamento

O Intelbras Defense IA Lite permite a configuração de disco para imagens e arquivos em seu ambiente.

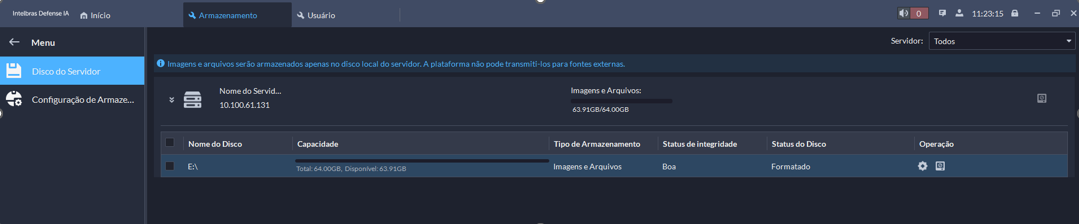

Disco do servidor

Nessa página configura-se os discos locais. Os discos disponíveis para configuração aparecerão ao expandir a janela do servidor, clicando no ícone . É possível configurar o disco como “imagens e arquivos”, esse tipo de disco armazena imagens de placas e rostos ligadas a eventos e gerados por metadados de vídeo.

Na janela expandida é possível ver a capacidade, integridade, status e realizar operações de disco. Clicando na engrenagem é possível selecionar o tipo de disco que deseja configurar; o botão ao lado formata o disco apagando todos os dados nele.

Ao configurar um novo tipo de disco, este será formatado automaticamente, excluindo todos os dados armazenados.

CONFIGURAÇÕES INICIAIS DE APLICATIVOS

Após concluir as configurações básicas, você pode avançar na preparação de alguns módulos essenciais para sua aplicação. Nesta página, você encontrará informações sobre a criação de planos de gravação, eventos, mapas e bancos de dados. Vale ressaltar que a configuração detalhada, destas e de outras funções, é abordada em capítulos posteriores.

Configuração de Eventos

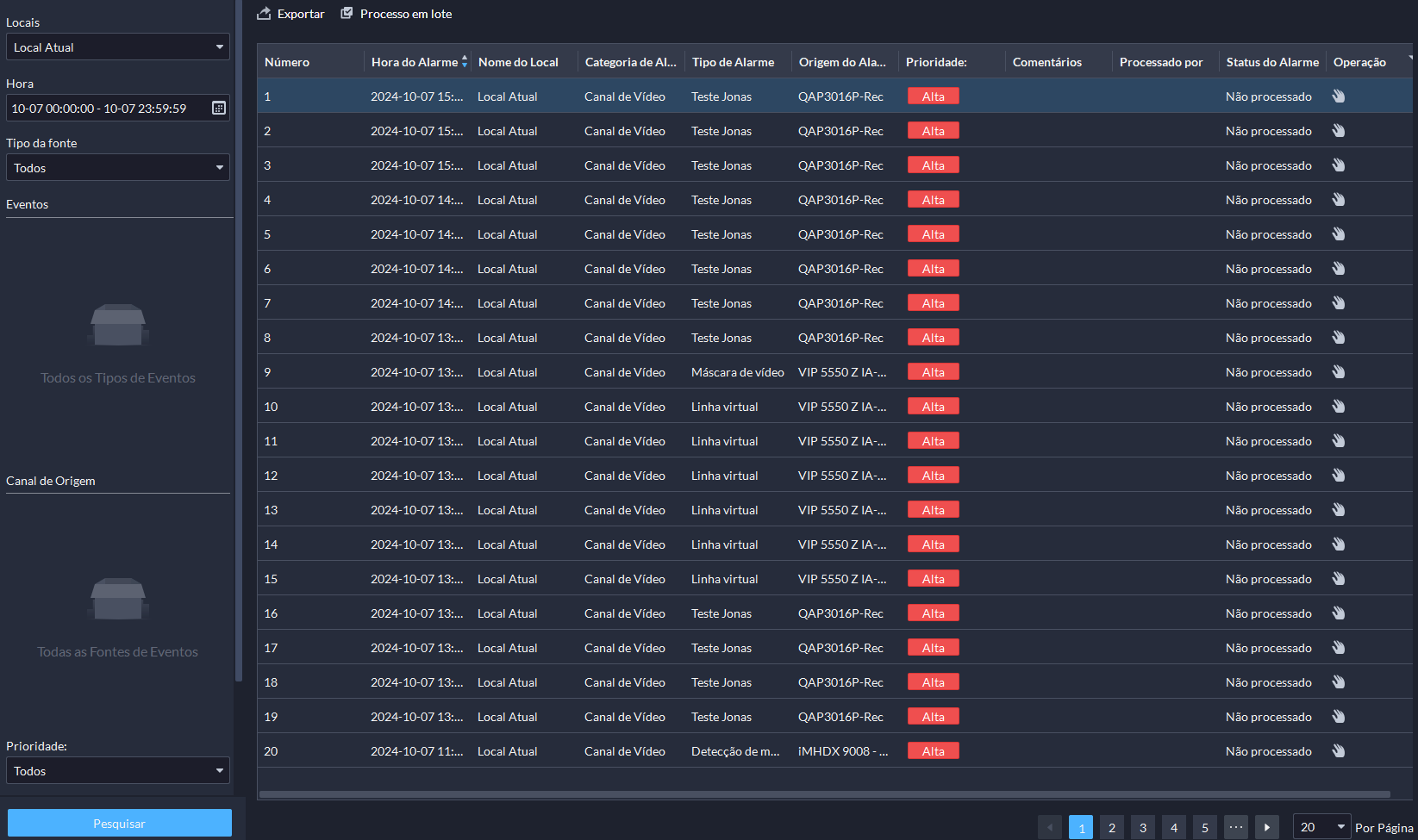

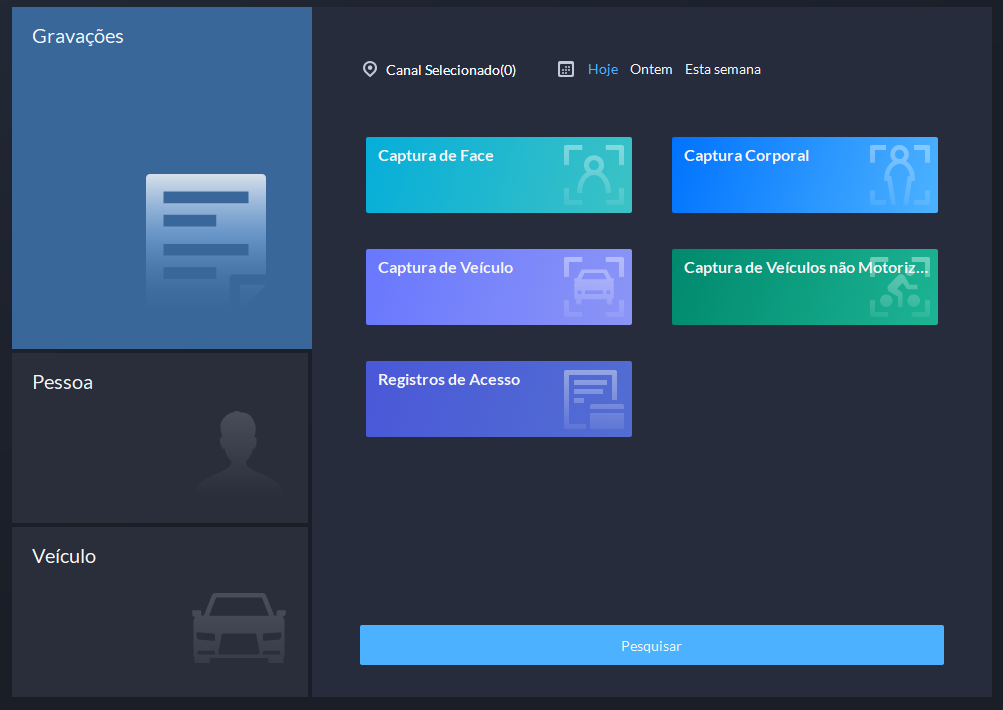

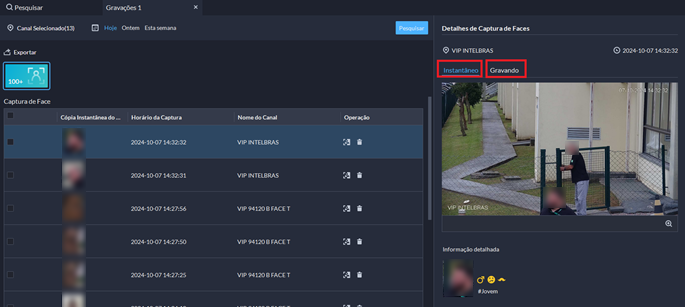

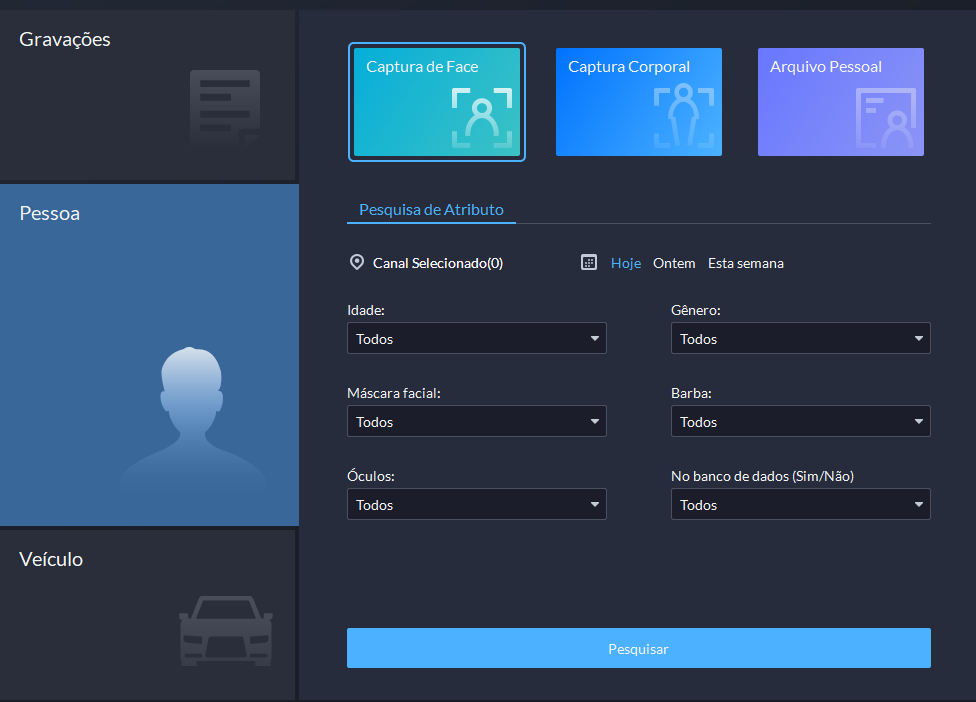

Acessando a configuração de eventos é possível adicionar, editar, excluir, habilitar e desativar eventos. Todos os eventos cadastrados aparecem nessa interface, é possível gerenciá-los na aba acima e navegar por eles na aba de navegação abaixo.

Adicionar Eventos

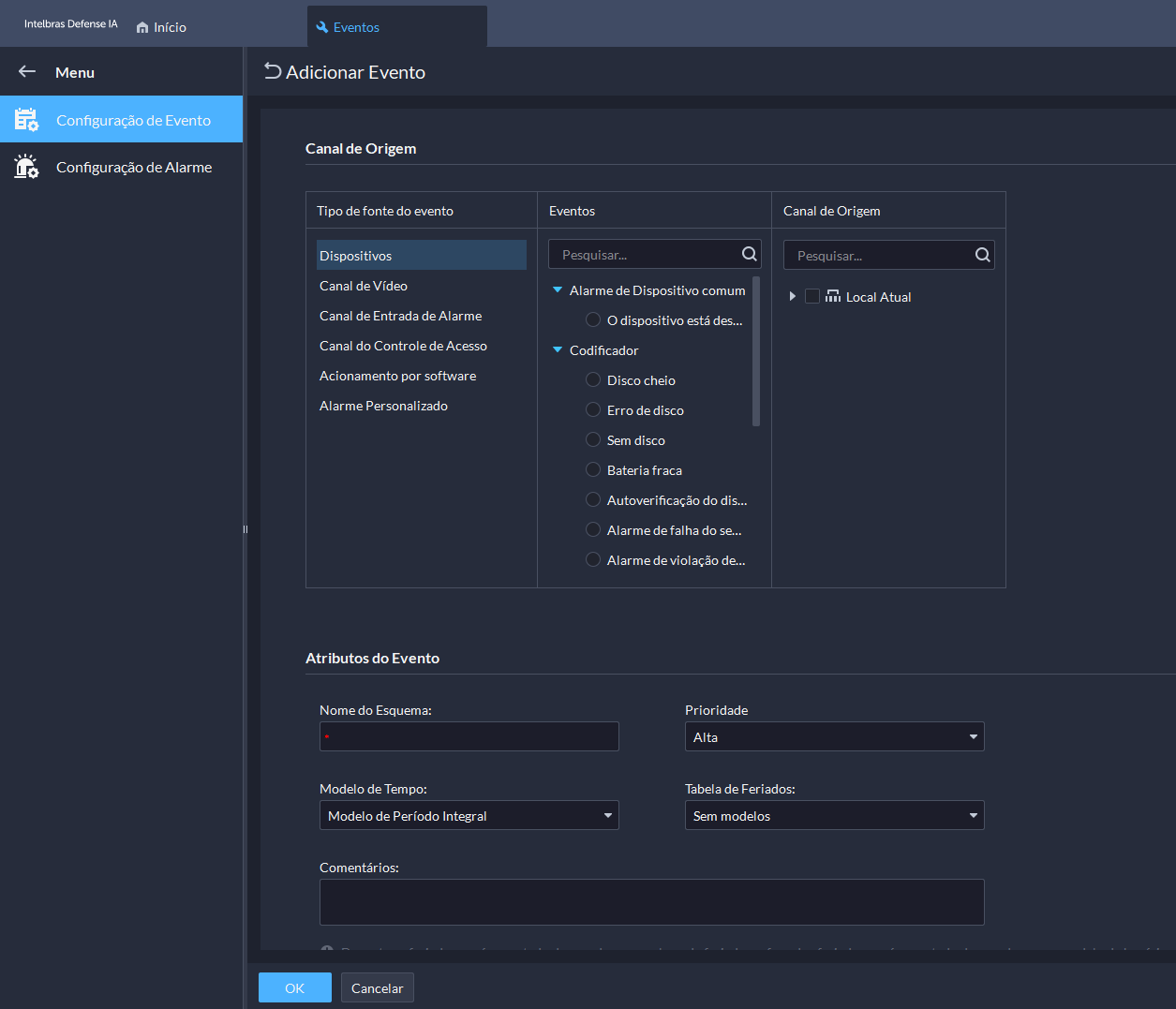

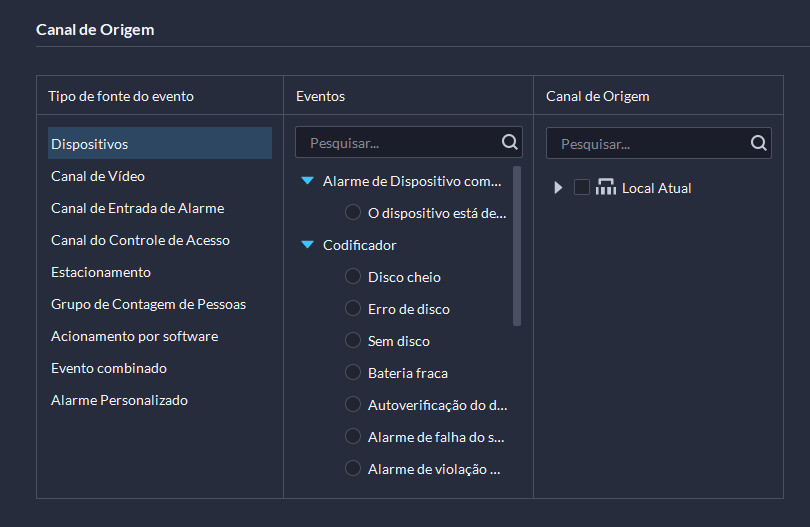

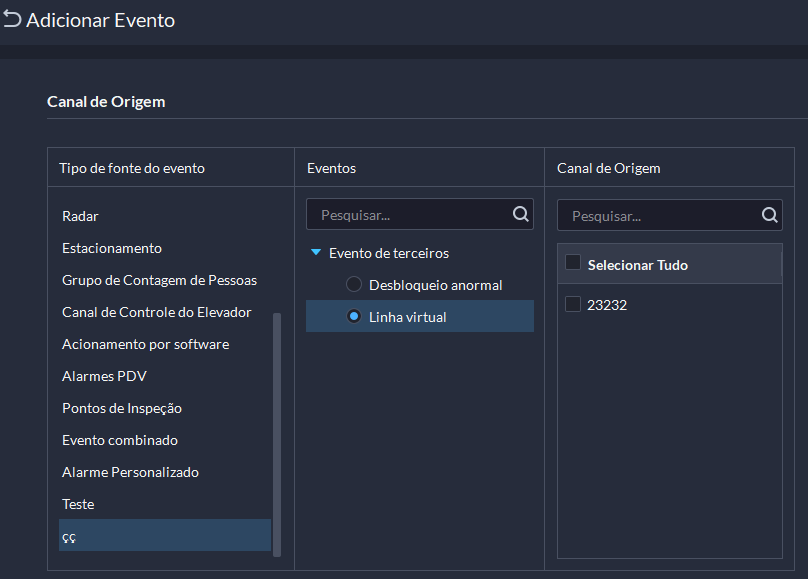

Para adicionar um evento, clique em Adicionar, a interface de criação de evento será aberta. Nessa interface deve-se selecionar parâmetros do sistema e de dispositivos, vinculando-os ao evento desejado, este processo é realizado em 5 etapas.

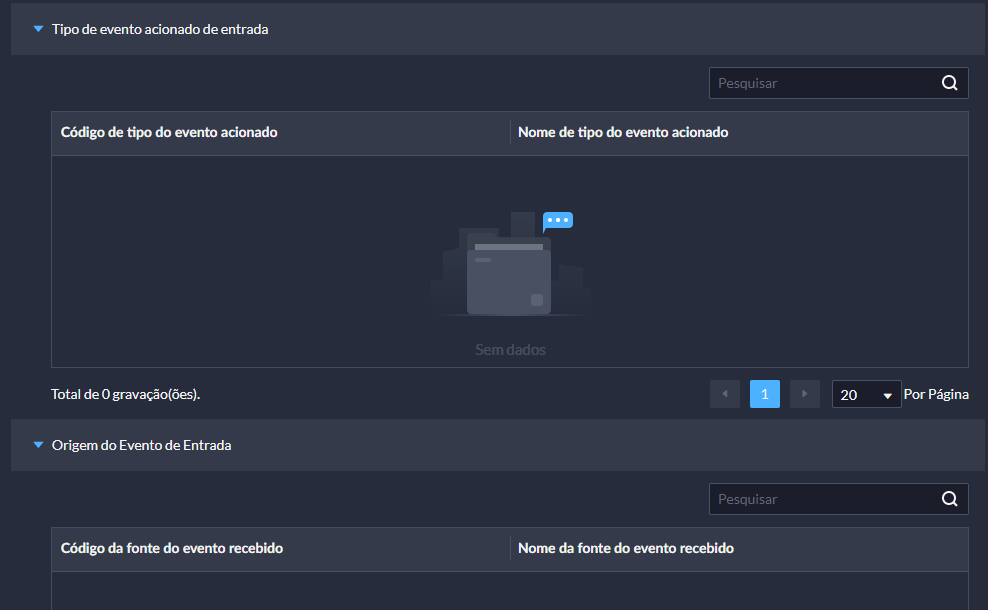

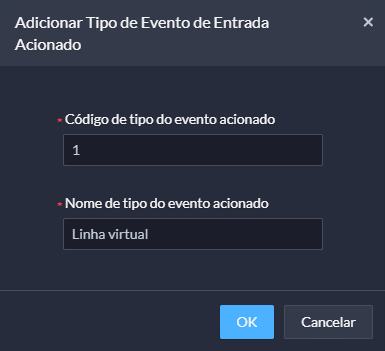

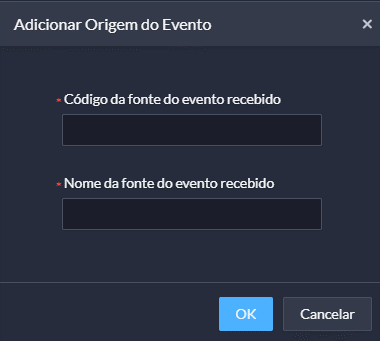

Primeiramente, deve-se indicar o tipo e origem do evento, selecionando um dos eventos disponíveis na lista e o dispositivo que será responsável pelo gatilho do evento

Note que os dispositivos disponíveis para seleção dependem do tipo de evento selecionado. Se algum dispositivo não aparece na lista, verifique se este é compatível com o tipo de evento selecionado

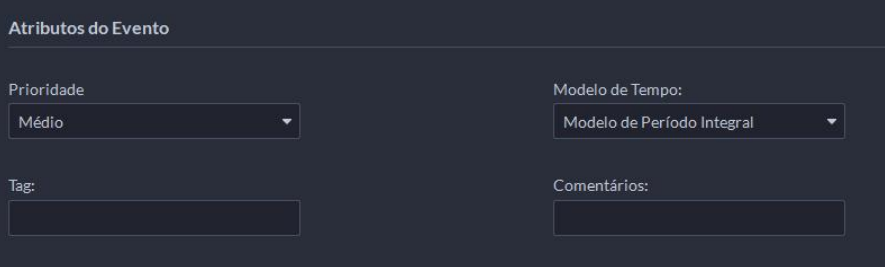

Em seguida, em atributos do evento, indique o nível de prioridade do evento (baixo, médio ou alto) e o modelo de tempo que esse evento deve ficar ativo. Também é possível definir uma Tag e adicionar comentários ao evento.

Vincular ações

É possível vincular ações a partir do acionamento do evento, para isso, ative o botão Vincular ação novas opções aparecerão. Selecione as ações que deseja vincular ao evento, são elas:

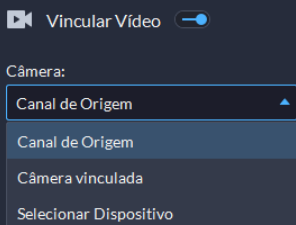

Vincular vídeo

Para vincular câmeras, canais de vídeo ou executar gravações do evento de até 300 segundos. Você pode optar por vincular o próprio canal de origem do evento ou selecionar outros canais/dispositivos.

Canal de Origem: Vincula ao evento o próprio canal de vídeo que o gerou.

Câmera vinculada: Caso o canal que gerou o evento esteja vinculado a algum outro canal de vídeo, este será vinculado (recomenda-se utilizar esta opção quando a origem do evento for um canal de alarme).

Selecionar Dispositivo: Vincula ao evento outros dispositivos disponíveis na árvore de dispositivos.

Ao selecionar esta ação vinculada, também é possível optar por fazer o pop-up do canal de vídeo ao acionamento do evento configurado. Para isso, marque a caixa correspondente.

Além disso, também é possível realizar a gravação de até 5 minutos do canal vinculado, a partir do acionamento do evento (é possível configurar um tempo de pré-gravação de até 10 segundos). Para isso, ative a função clicando no botão "Gravações de Evento", e configure de acordo.

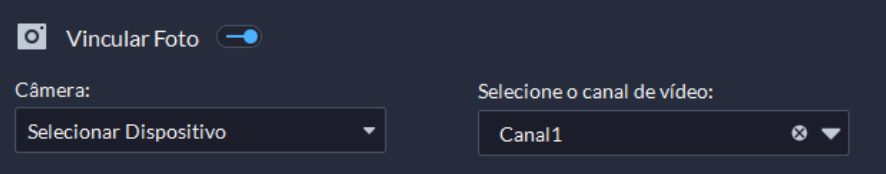

Vincular Foto

Assim como a anterior, esta ação vincula um canal de vídeo ao evento e um snapshot é realizado, capturando a imagem durante o acionamento do evento.

É possível selecionar o próprio canal de origem do evento (se este for de vídeo), ou selecionar um outro canal na árvore de dispositivos.

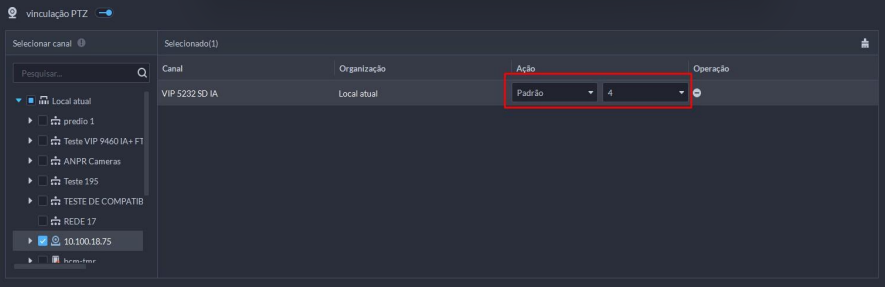

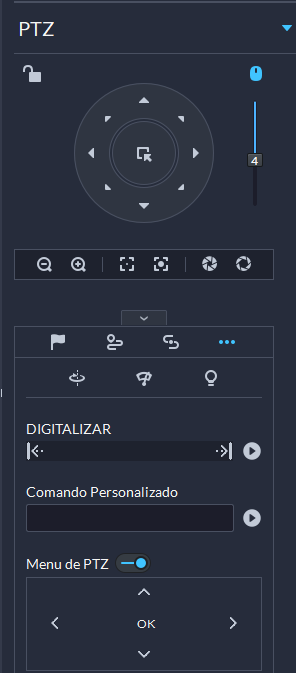

Vincular PTZ

É possível vincular uma rotina PTZ ao acionamento do evento. Para isso, selecione o dispositivo compatível e configure de acordo.

Na coluna "Ação" é possível escolher entre as rotinas PTZ pré-configuradas no dispositivo

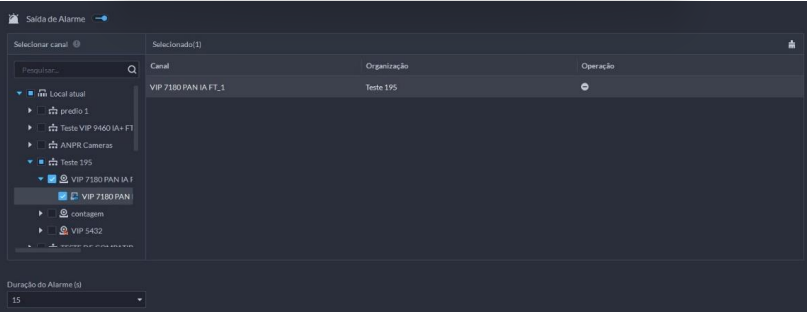

Saída de Alarme

Esta ação vincula saídas de alarme de dispositivos na plataforma a partir do acionamento do evento. Para configurar, selecione o canal de alarme na árvore de dispositivos e a duração da ativação (5 a 600 segundos). Caso a duração "sempre" seja selecionada, o alarme deverá ser desligado manualmente após sua ativação.

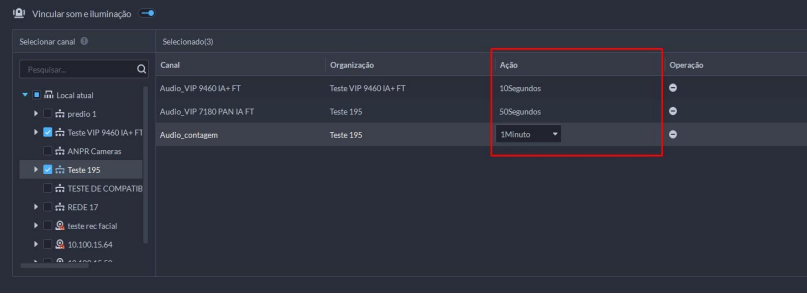

Som e iluminação

Assim como a anterior, esta ação vincula saídas de dispositivos a partir do acionamento do evento. Saídas sonoras e luminosas são vinculadas, e sua duração pode ser selecionada na coluna "Ação".

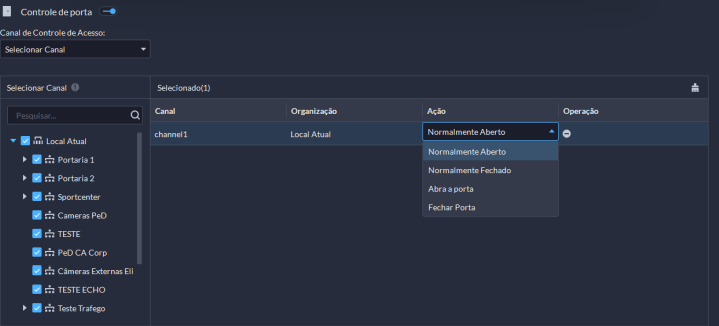

Controle de Porta

Esta ação vincula canais de controle de acesso (portas) ao acionamento do evento. É possível optar por ações como tornar as portas normalmente abertas ou fechadas, ou apenas abri-las ou fechá-la

É possível aplicar a regra a todos os canais de controle de acesso da plataforma, ou selecionar os canais desejados e aplicar caso a caso.

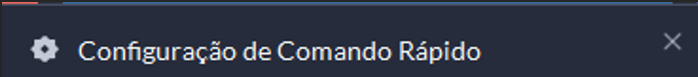

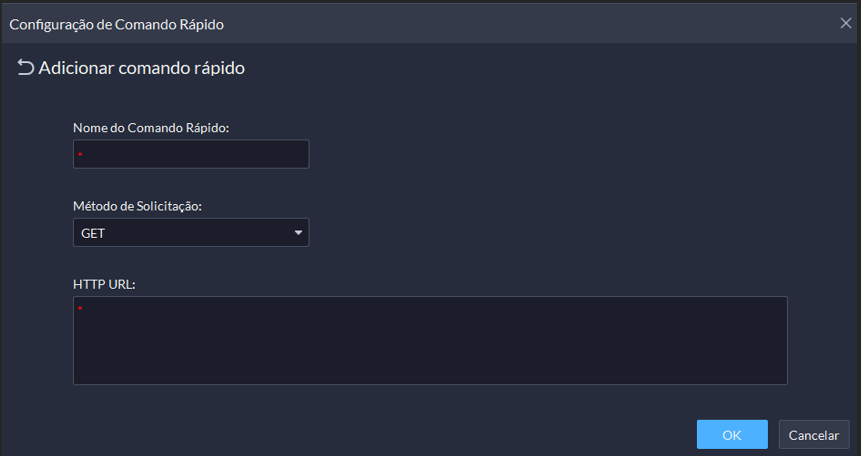

Comando URL HTTP

É possível vincular comandos HTTP a partir do acionamento do evento. Para isso, clique em "Adicionar" e escolha o método de solicitação entre comandos Get, Post, Put e Delete. Na segunda coluna é onde insere-se o endereço do comando. Também é possível adicionar comentários e testar o comando configurado.

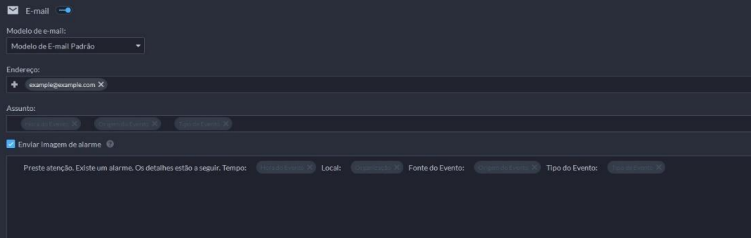

Esta ação envia um e-mail aos destinatários configurados. É possível escolher entre um template padrão, ou personalizar um modelo próprio. Para esta ação funcionar corretamente, um servidor de e-mail deve estar devidamente configurado na plataforma. Veja "Parâmetros" em Configurações do sistema.

Protocolo de Alarme

Também é opcional ativar o Protocolo de Alarme ativando o botão Protocolo de Alarme. O Protocolo de alarme é uma instrução disponível ao operador quando este reconhece o alarme.

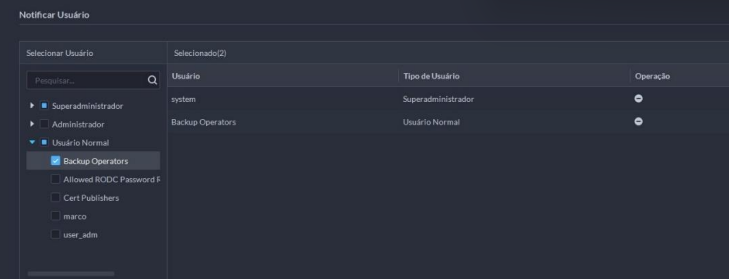

Notificar Usuário

Por fim, selecione o(s) usuário(s) que deve(m) ser notificado(s) a partir do acionamento do evento.

Clique em OK para finalizar a criação do evento. Caso posteriormente queira modificar alguma informação, clique no ícone de edição.

Configurando a vinculação de eventos

Configure a origem do evento e as ações vinculadas. Quando o evento é acionado, a plataforma executará as ações que você definiu, como tirar um instantâneo gravando um vídeo.

Procedimento:

» Passo 1: faça o login no cliente do cliente desktop. Na página inicial, clique em configurações, e na seção de Configuração de aplicativo, selecione Eventos > Configuração de eventos. » Passo 2: clique Adicionar

» Passo 3: configure a fonte de evento.

| Parâmetro | Descrição |

|---|---|

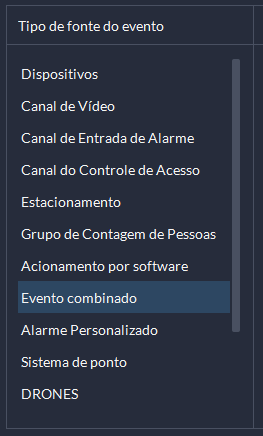

| Dispositivo, canal de vídeo, canal de entrada de alarme, canal de alarme EAS, canal de controle de acesso, estacionamento, grupo de contagem de pessoas, acionamento por software, evento combinado e alarme personalizado |

Selecione o tipo de acordo com o tipo do dispositivo ou canal. » Antes de realizar o evento, verifique se os recursos do canal correspondem ao tipo de evento, caso contrário, o tipo de evento não poderá ser selecionado como a fonte de alarme. » Se a opção Canal de entrada de alarme estiver selecionada, verifique se o Evento acionado selecionado corresponde ao recurso de canal do canal de entrada de alarme selecionado. Caso contrário, o evento não será acionado. |

| Evento Combinado | Quando um evento combinado é acionado, a plataforma executa as ações vinculadas definidas. |

| Alarme customizável |

Evento » Evento padrão estendido: é usado para eventos que os dispositivos suportam, mas não o faz. Clique em Adicionar evento padrão estendido e, em seguida configure os parâmetros. » Fonte de alarme: acesse eventos de dispositivos codificadores, canais de vídeo e canais de entrada de alarme. » Imagem do evento: ao configurar um evento para um canal vídeo, você pode escolher se deseja se inscrever em imagens do evento. Ao assinar as fotos, a plataforma receberá imagens de alarme. No entanto, se a fonte de alarme não gerar imagens de alarme, assinar as imagens do evento fará com que a plataforma não receba o alarme. » Nome e código de alarme: digite o nome e o código do evento. |

» Passo 4: configure a prioridade, quando o evento pode ser acionado e outras informações.

| Parâmetro | Descrição |

|---|---|

| Prioridade | O nível de prioridade é usado para saber rapidamente a urgência do evento quando ele é acionado. |

| Modelo de Hora | Selecione um modelo de horário para quando o evento pode ser acionado. |

| Modelo de Feriado |

Selecione um modelo de feriado para quando o evento não será acionado. Para criar um novo modelo, siga as etapas abaixo. Na caixa suspensa, clique em Criar Modelo de Feriado Personalizado. Digite um nome para o feriado. Clique em Adicionar em seguida, adicione um ponto e ajuste a hora. Você pode adicionar até 50 períodos. (Opcional) Se houver outros modelos de feriado, você pode selecionar Copiar de, e em seguida selecionar um modelo para copiar seus períodos. Clique em OK. |

» Passo 5: configure ações de vinculação de alarme.

Para vincular vídeo, habilite Ação vinculada > Vincular vídeo e configure os parâmetros.

| Parâmetro | Descrição |

|---|---|

| Câmera |

» Origem do evento: a câmera do alarme em si é ligada quando o alarme ocorre » Câmera acoplada: se o canal estiver vinculado a um ou mais canais de vídeo, você poderá visualizar os vídeos em tempo real do canal vinculado quando um alarme for acionado. » Selecionar Câmera: selecione uma câmera para que você possa visualizar o vídeo da câmera quando o alarme associado for acionado. |

| Quando um alarme é acionado, exiba a visualização ao vivo da câmera no client |

Habilite esse parâmetro, em seguida a plataforma abrirá o vídeo em tempo real do canal onde um alarme é acionado e o reproduzirá no tipo de fluxo definido. Depois que o evento for configurado, selecione Configurações Locais > alarme e ative Ligação de Alarme Aberta. |

| Gravação de eventos | A plataforma gravará vídeos quando um alarme for acionado. Ele será salvo no disco de vídeo da plataforma. |

| Tipo de fluxo | Defina o tipo de fluxo do vídeo gravado. Se você selecionar o fluxo principal, o vídeo gravado terá uma qualidade superior ao subfluxo, mas requer mais armazenamento. |

| Tempo de pré-gravação |

Quando há um vídeo gravado que é armazenado no dispositivo antes que o alarme seja acionado. O vídeo do alarme armazenado no dispositivo, recomendamos a definição de pelo menos um período de gravação 24 horas para garantir a integridade dos vídeos dos eventos. Esse parâmetro não é aplicado aos alarmes das vagas do estacionamento. |

Para ativar o instantâneo, habilite o Vincular foto. A plataforma captura 2 instantâneos, e salva eles no disco de imagem.

Selecione o Canal de vídeo, e então ele pegará instantâneos quando o alarme for acionado.

» Para vincular uma ação PTZ, clique em Vincular PTZ e selecione os canais e predefinições PTZ e serem vinculados.

» Clique em Saída de alarme, selecione um canal de saída de alarme e defina a duração. O canal enviará sinal de alarme quando for acionado.

» Para vincular áudio e luz, clique em Vincular áudio e luz, selecione os canais de áudio e luz e selecione a duração da ação.

» Clique em Vincular Dispositivo de Controle de Acesso, selecione canais de porta e selecione uma ação vinculada. Quando um alarme é acionado, os canais da porta que você selecionou serão bloqueados, destrancados, normalmente abertos ou normalmente fechados.

» Exiba o vídeo ao vivo de canais especificados em uma parede de vídeo quando os alarmes forem acionados. Clique em Vincular Parede de Vídeo e em seguida, selecione os canais e o mural de vídeo.

» Se você selecionar Câmera, para selecionar Câmera, poderá configurar quais canais serão exibi- dos na parede de vídeo especificada. Quando a parede de vídeo selecionada é configurada com o modo de substituição, você também pode selecionar Personalizar janela de alarme e, em seguida selecione quais canais serão exibidos nas janelas especificadas da parede de vídeo.

» Para executar uma HTTP URL, clique em Vincular Comando de HTTP URL. Clique em adicionar e configure seu método de solicitação, HTTP URL e observações. Você pode clicar para testar se o comando é válido.

» Para vincular um e-mail, ative a opção E-mail e adicione o endereço desejado. Quando um alarme for acionado, uma notificação será enviada. Se inserir o e-mail manualmente, pressione Enter para validá-lo. Para configurar um modelo, selecione "Adicionar modelo de e-mail" no menu suspenso.

» Ou você pode clicar em adicionar modelo de protocolo para criar um novo protocolo.

» Passo 6: selecione um ou mais usuários que receberão a notificação quando um alarme for acionado. Os usuários só receberão notificações quando estiverem conectados.

» Passo 7: clique OK.

Configurando Eventos Combinados

Configure a relação entre o tempo de disparo de 2 eventos e em seguida você pode configurar quais ações serão executadas caso o evento seja acionado.

Procedimento:

» Passo 1: efetue o login no Defense. Na Página inicial, clique em  e na seção Configuração do

Aplicativo, selecione Evento > Regra de Evento Combinada.

e na seção Configuração do

Aplicativo, selecione Evento > Regra de Evento Combinada.

» Passo 2: clique  para adicionar uma regra para eventos combinados

para adicionar uma regra para eventos combinados

» Passo 3: insira um nome para a regra e configure os detalhes.

Por exemplo, selecione o evento B e configure o X e o Y para 10 e 50 segundos, respectivamente. Se o evento B ocorrer durante os 10 segundos a 50 segundos após a ocorrência do evento A, um evento combinado será acionado e em seguida, a plataforma executará ações vinculadas definidas.

» Passo 4: clique em OK.

» Passo 5: clique em Adicionar, e configure os parâmetros do evento combinado.

| Parâmetros | Descrição |

|---|---|

| Nome | Insira um nome para o evento combinado. |

| Regra | Selecione a regra. |

| Origem do Evento Combinado | Selecione o evento e a origem do evento para o evento A e B. |

» Passo 6: clique em OK.

» Passo 7: Crie um plano de evento para notificar e vincular ações sobre o evento combinado. Veja o capítulo anteiror e veja como configurar um plano de evento com ações vinculadas; selecione o evento combinado criado como fonte do Evento.

Configurando Parâmetros de Alarmes

Se determinados alarmes forem acionados com frequência, você poderá determinar um intervalo durante o qual eles só poderão ser acionados uma vez. Por exemplo, um alarme de cerca virtal só pode ser acionado uma vez em 10 segundos.

Procedimento:

» Passo 1: Na seção Configuração de aplicativos, selecione Evento > Configuração de alarmes > Configuração de Enxurrada de Alarmes.

» Passo 2: clique Adicionar.

» Passo 3: selecione um evento e então configure o intervalo.

» Passo 4: clique em OK

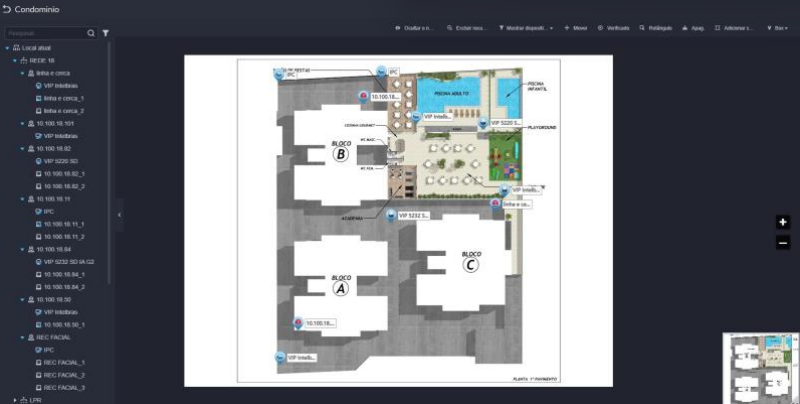

Configuração de Mapa

As configurações de mapa são realizadas em Mapa, nas configurações.

Mapas personalizados

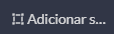

É possível utilizar um mapa raster próprio, enviando-o para plataforma. Para isso, clique em Adicionar um mapa para enviar a imagem (suporta formatos de imagem JPEG/JPG e PNG). O mapa adicionado aparecerá como um mapa principal.

Clique duas vezes no mapa desejado para acessá-lo e visualizar a lista de dispositivos, você pode arrastá-los sob o mapa para adicioná-los a ele

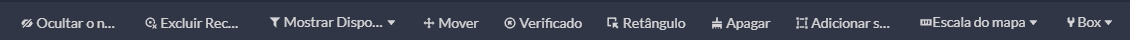

No topo da página, há uma barra de ferramentas que permite o gerenciamento dos dispositivos no mapa.

Ocultar/Mostrar o nome dos elementos inseridos no mapa.

Ocultar/Mostrar o nome dos elementos inseridos no mapa.

Excluir elementos selecionados no mapa.

Excluir elementos selecionados no mapa.

Filtrar elementos presentes no mapa.

Filtrar elementos presentes no mapa.

Mover elementos inseridos no mapa.

Mover elementos inseridos no mapa.

Selecionar elementos no mapa. Cria uma área retangular para seleção.

Selecionar elementos no mapa. Cria uma área retangular para seleção.

Apaga todas as marcações presentes no mapa.

Apaga todas as marcações presentes no mapa.

Adiciona um Sub Mapa como elemento no mapa.

Adiciona um Sub Mapa como elemento no mapa.

Sub Mapas

Como visto pela ferramenta "Adicionar Sub Mapa", a plataforma também permite a hierarquização de mapas em camadas, ou seja, é possível adicionar camadas inferiores a mapas, como por exemplo, é possível adicionar um Sub Mapa "Área comum" ao mapa "Condomínio". Para isso, selecione a ferramenta "Adicionar Sub Mapa" e selecione um local no mapa. Insira o nome e imagem desejados.

Você pode acessar e gerenciar o Sub Mapa clicando duas vezes no elemento adicionado. É possível acessá-lo pela árvore de mapas no menu inicial também.

Também é possível adicionar um Sub Mapa a partir da tela inicial da configuração de mapas. Para isso, selecione o mapa principal desejado na árvore de relacionamento de mapa.

Clique em "Adicionar Sub Mapa". Insira o nome, imagem e posição no mapa principal.

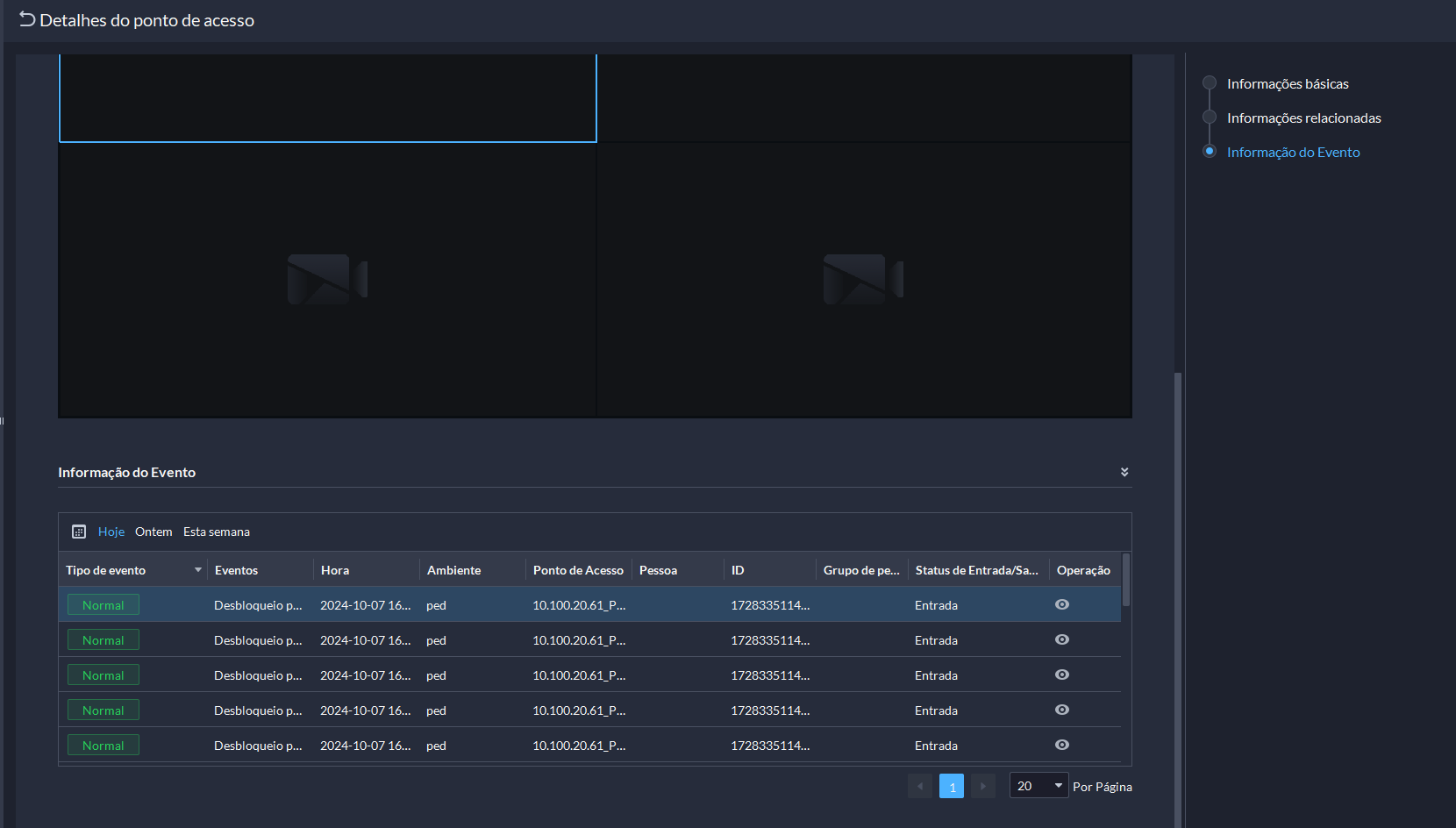

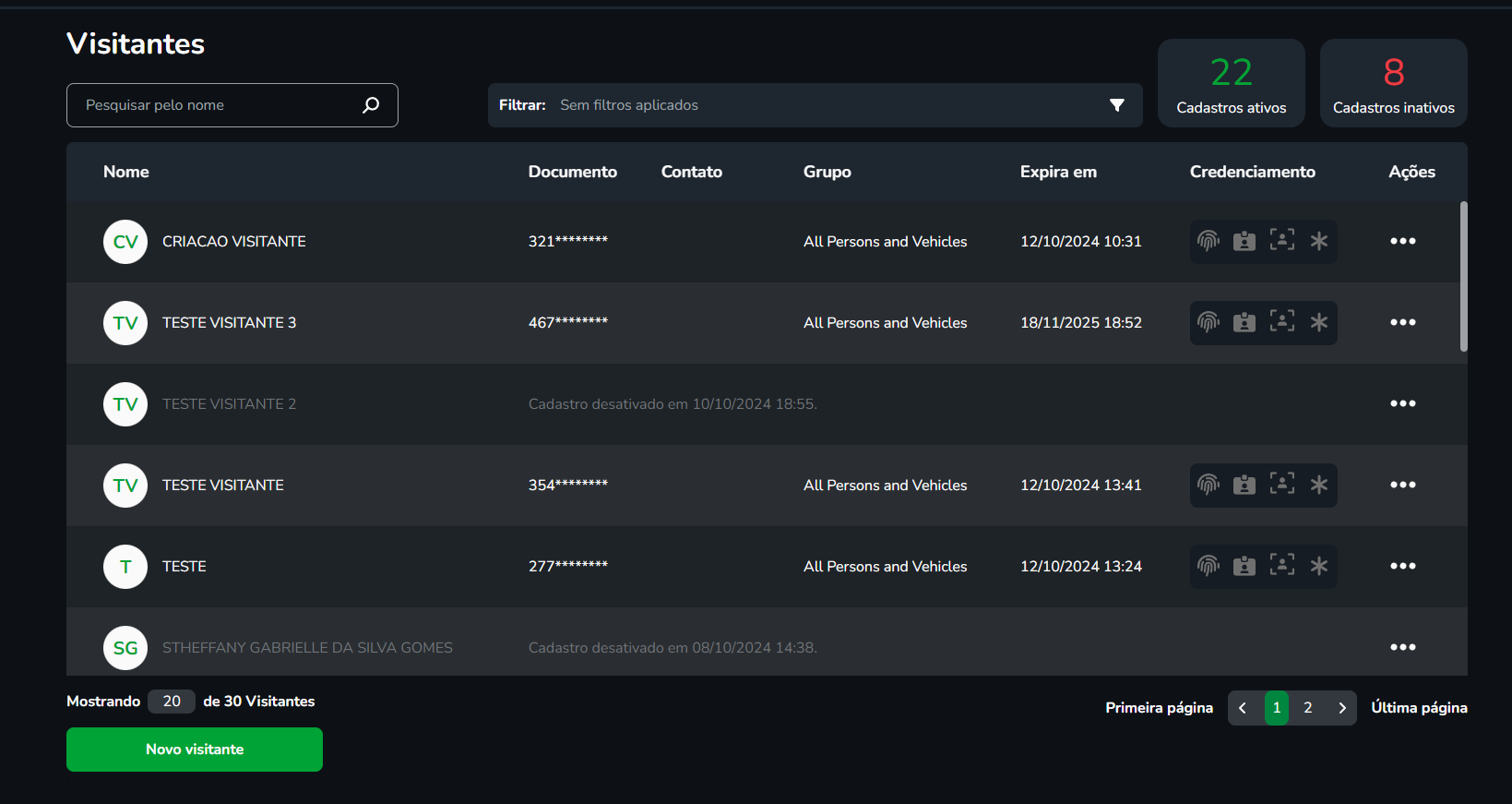

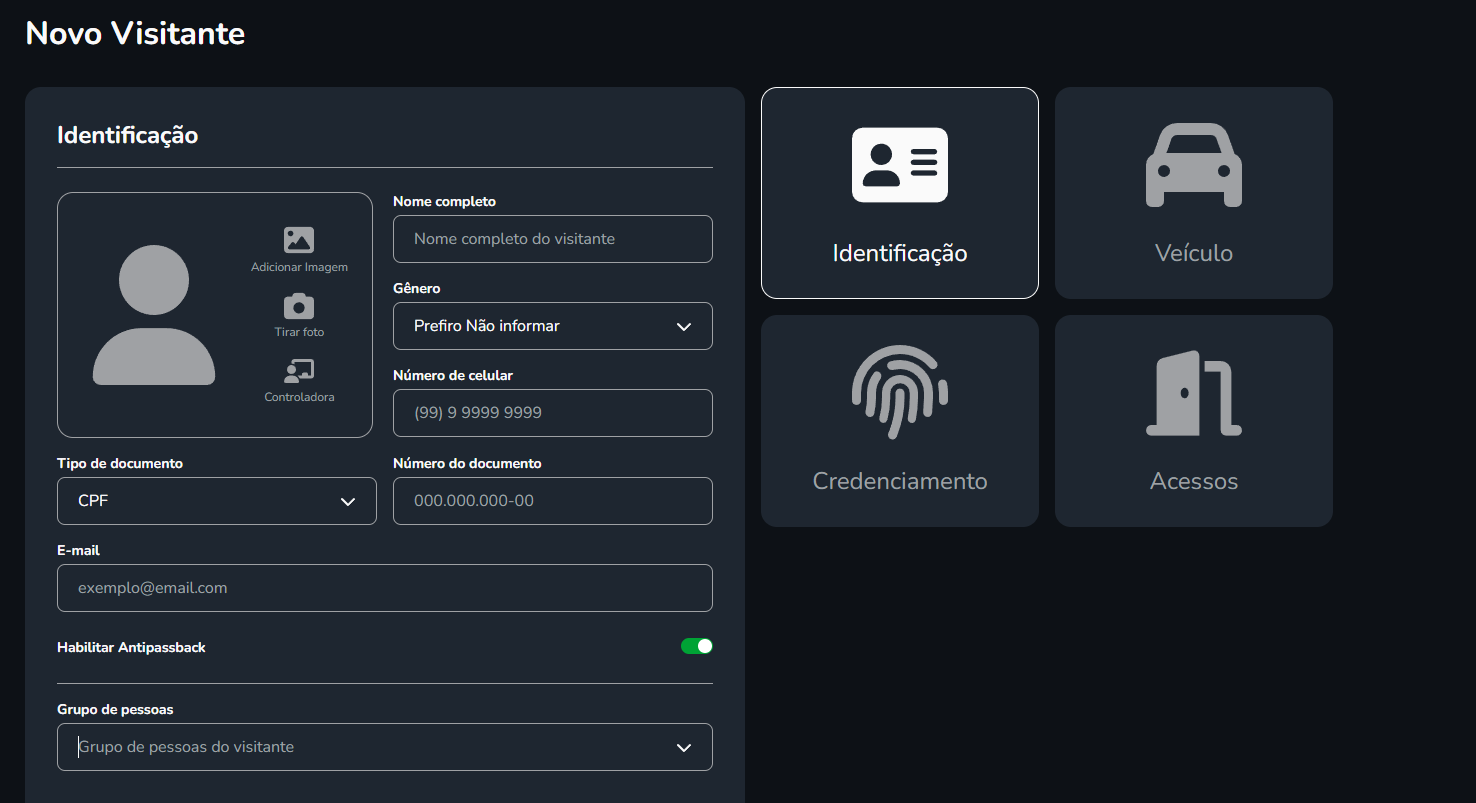

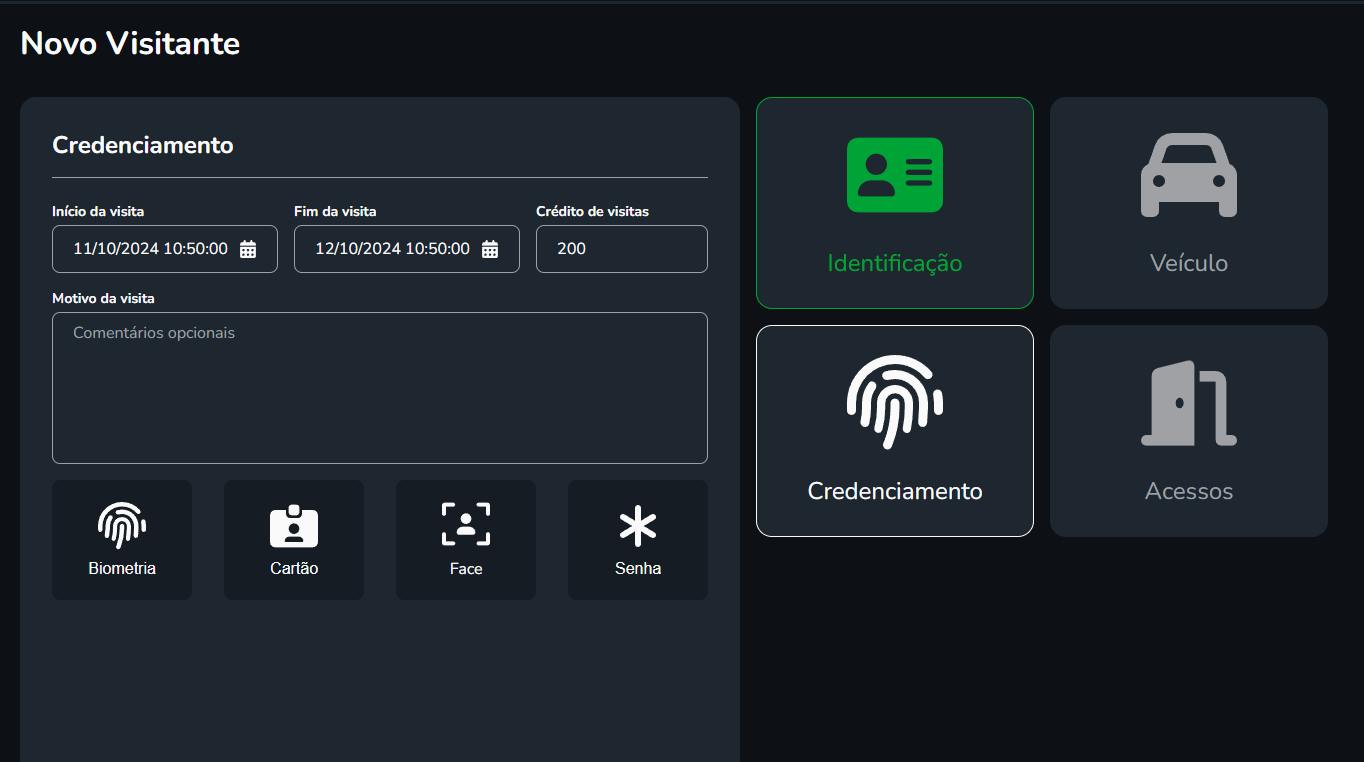

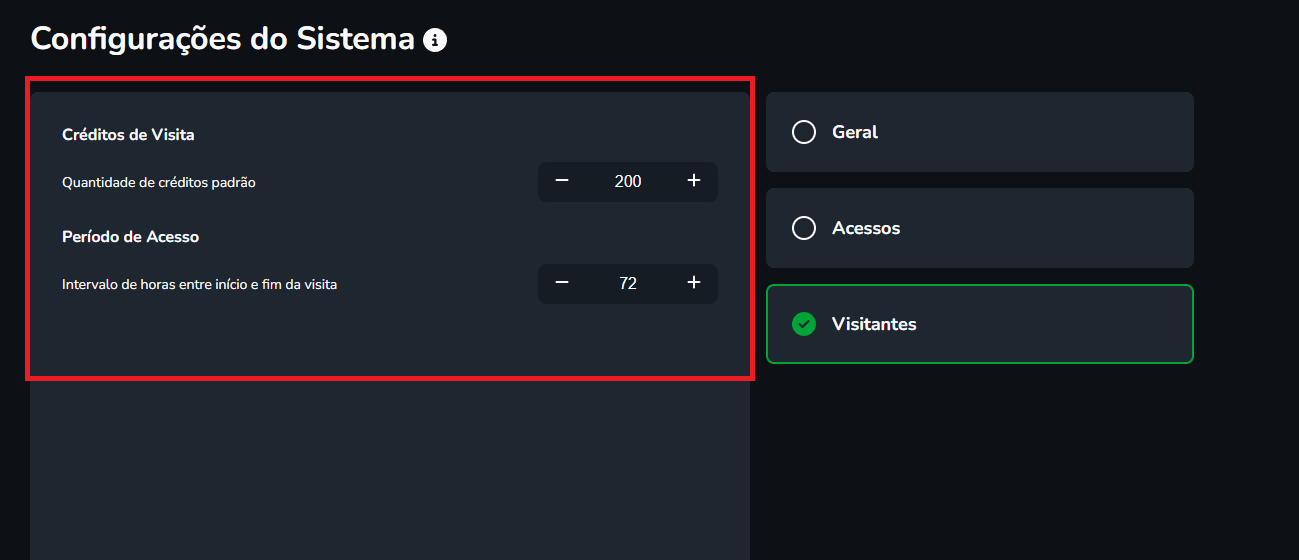

Configuração de Visitantes

Após o agendamento na plataforma e o registro das informações do visitante, o visitante pode obter permissão de acesso. A permissão de acesso é desativada após a saída do visitante. Estas configurações são realizadas no menu de Visitante.

Configurando Visitas

1.Clique em Configuração de Aplicativos e, em seguida, selecione Visitante.

2.Configure os parâmetros.

» Visita automática: habilite a função e selecione os canais conforme necessário. Visitantes com

agendamento podem verificar suas identidades nos canais selecionados sem precisar se registrar.

Visita automática: habilite a função e selecione os canais conforme necessário. Visitantes com

agendamento podem verificar suas identidades nos canais selecionados sem precisar se registrar.

» Saída automática: habilite a função e selecione os canais conforme necessário. Visitantes que estão em visita podem verificar suas identidades nos canais selecionados para encerrar suas visitas automaticamente.

Saída automática: habilite a função e selecione os canais conforme necessário. Visitantes que estão em visita podem verificar suas identidades nos canais selecionados para encerrar suas visitas automaticamente.

»Encerrar visita automaticamente: visitas expiradas serão automaticamente encerradas no horário definido.

» Horário padrão de encerramento: para visitantes que não chegarem à sua visita antes do horário padrão de encerramento, o agendamento será cancelado.

» Encerrar agora: para visitantes que perderam o agendamento ao clicar neste botão, o agendamento será cancelado.

» Permissões padrão para visitantes: defina as permissões de acesso padrão para os visitantes.

Permissões padrão para visitantes: defina as permissões de acesso padrão para os visitantes.

» Modelo de e-mail: você pode configurar um modelo de e-mail e enviar automaticamente e-mails quando os visitantes fizerem um agendamento, chegarem para sua visita e encerrarem sua visita. Você pode personalizar o assunto e o conteúdo do e-mail com as informações do visitante, como nome e número de identificação.

Modelo de e-mail: você pode configurar um modelo de e-mail e enviar automaticamente e-mails quando os visitantes fizerem um agendamento, chegarem para sua visita e encerrarem sua visita. Você pode personalizar o assunto e o conteúdo do e-mail com as informações do visitante, como nome e número de identificação.

» Observações no passe do visitante: personalize o conteúdo das observações no passe do visitante.

Observações no passe do visitante: personalize o conteúdo das observações no passe do visitante.

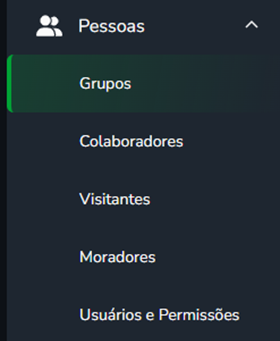

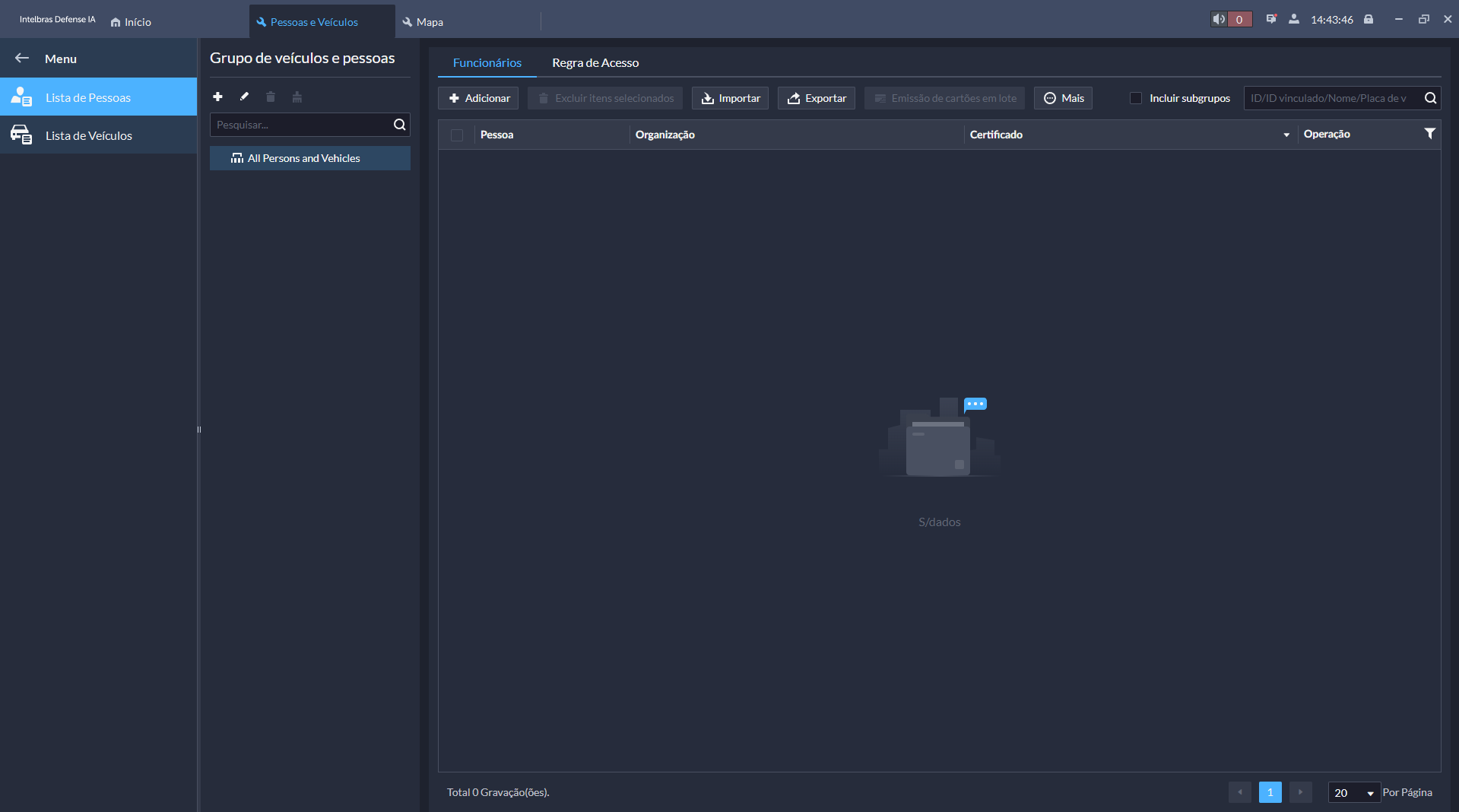

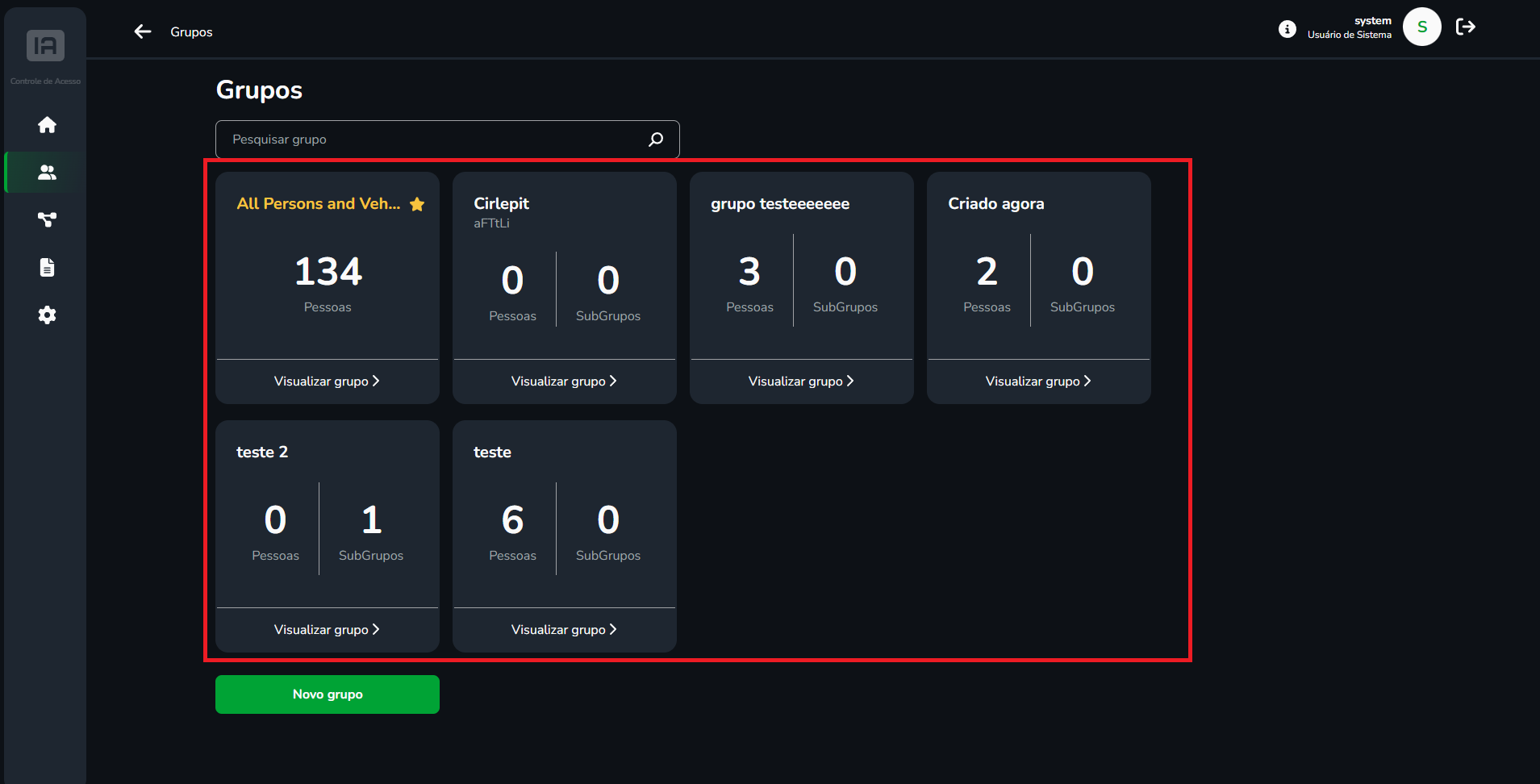

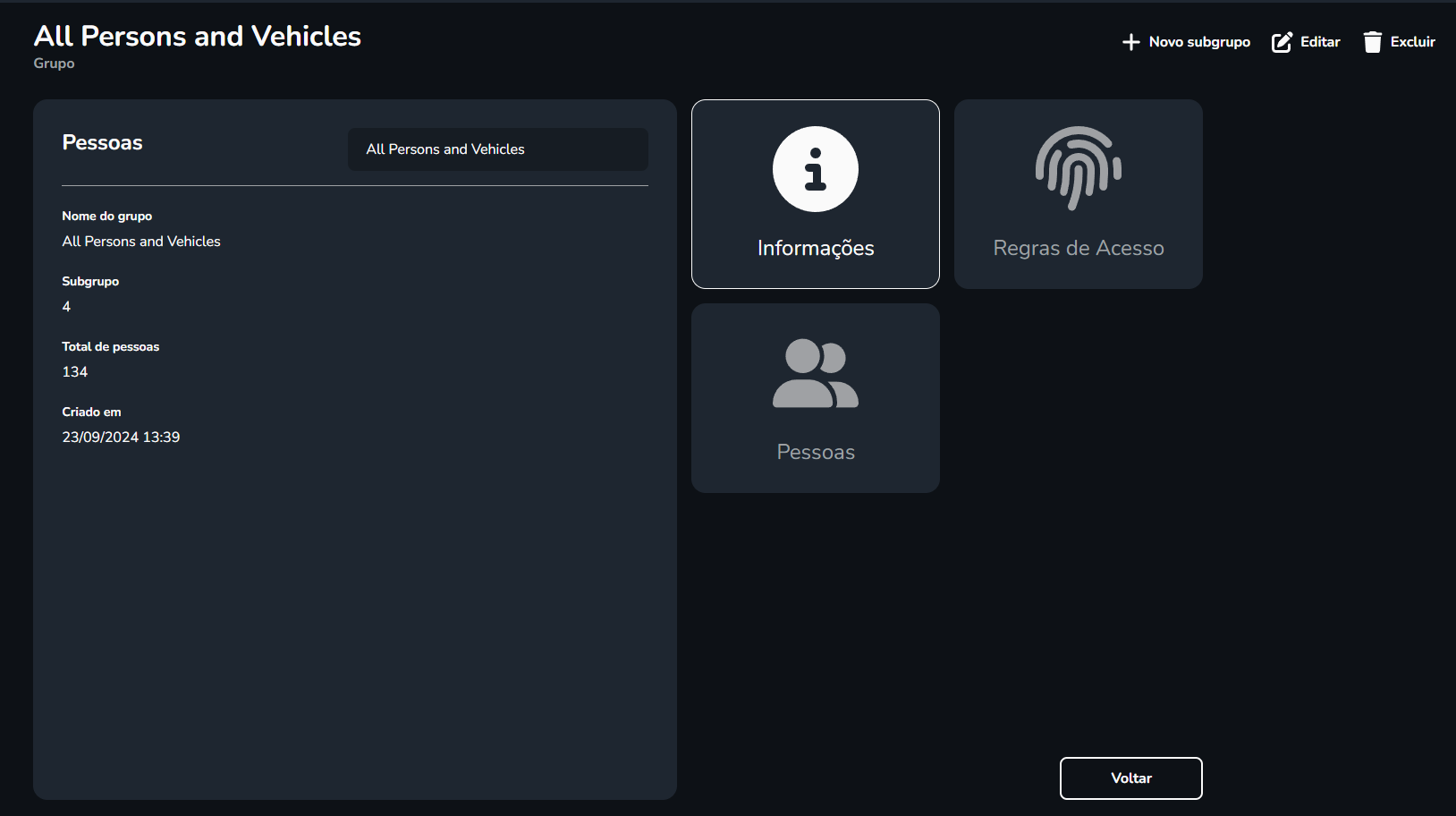

Configurações de Pessoas e Veículos

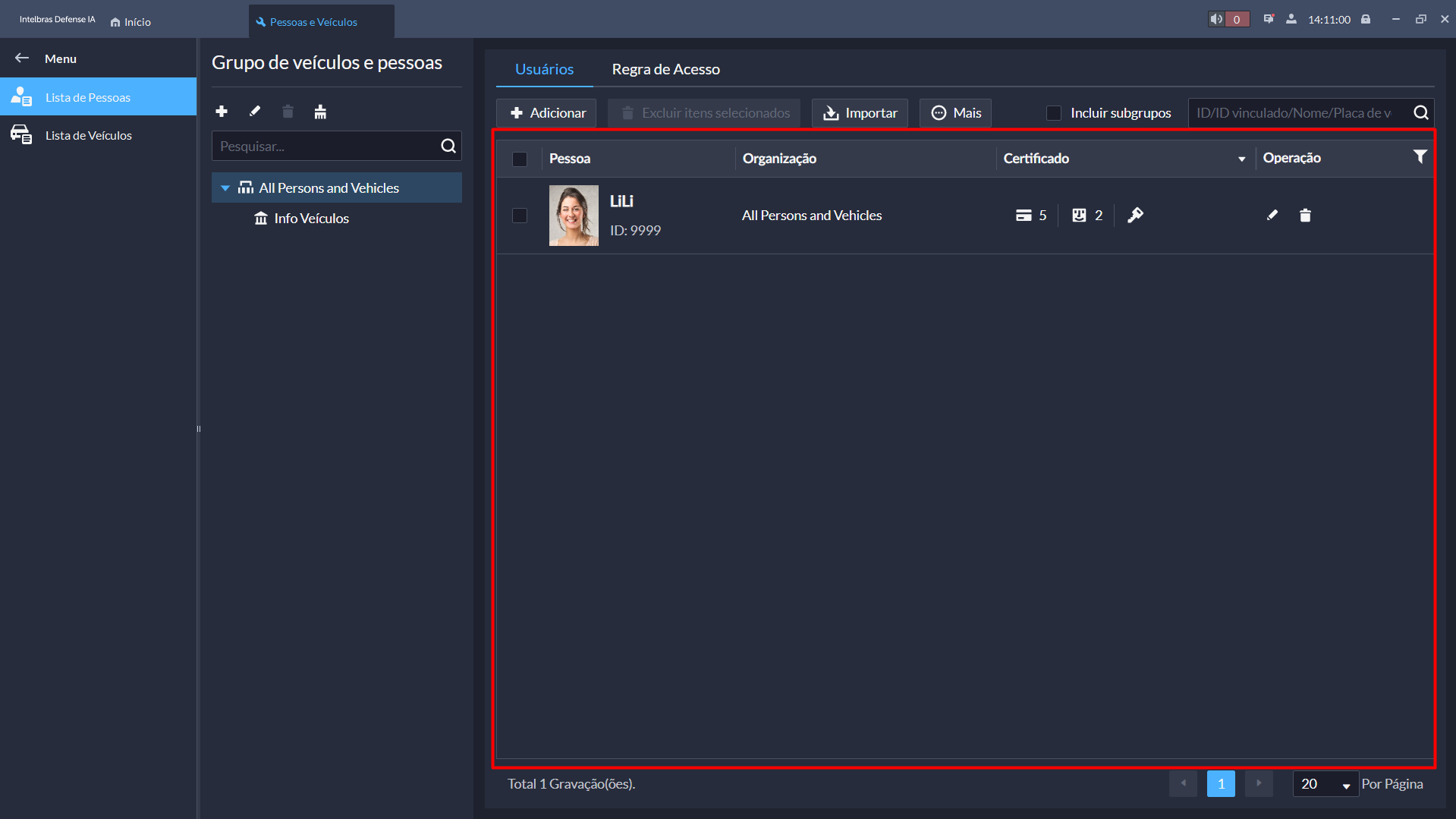

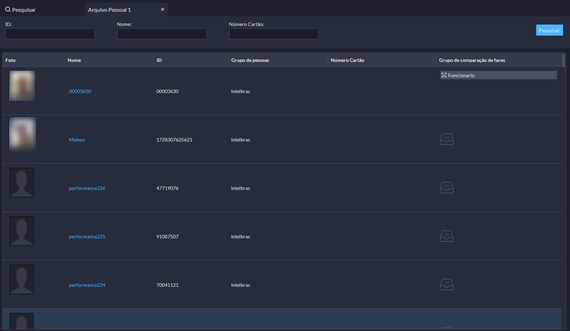

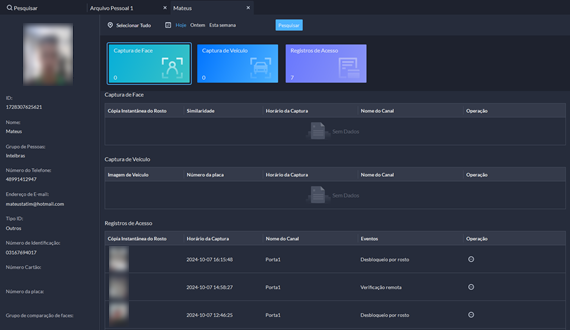

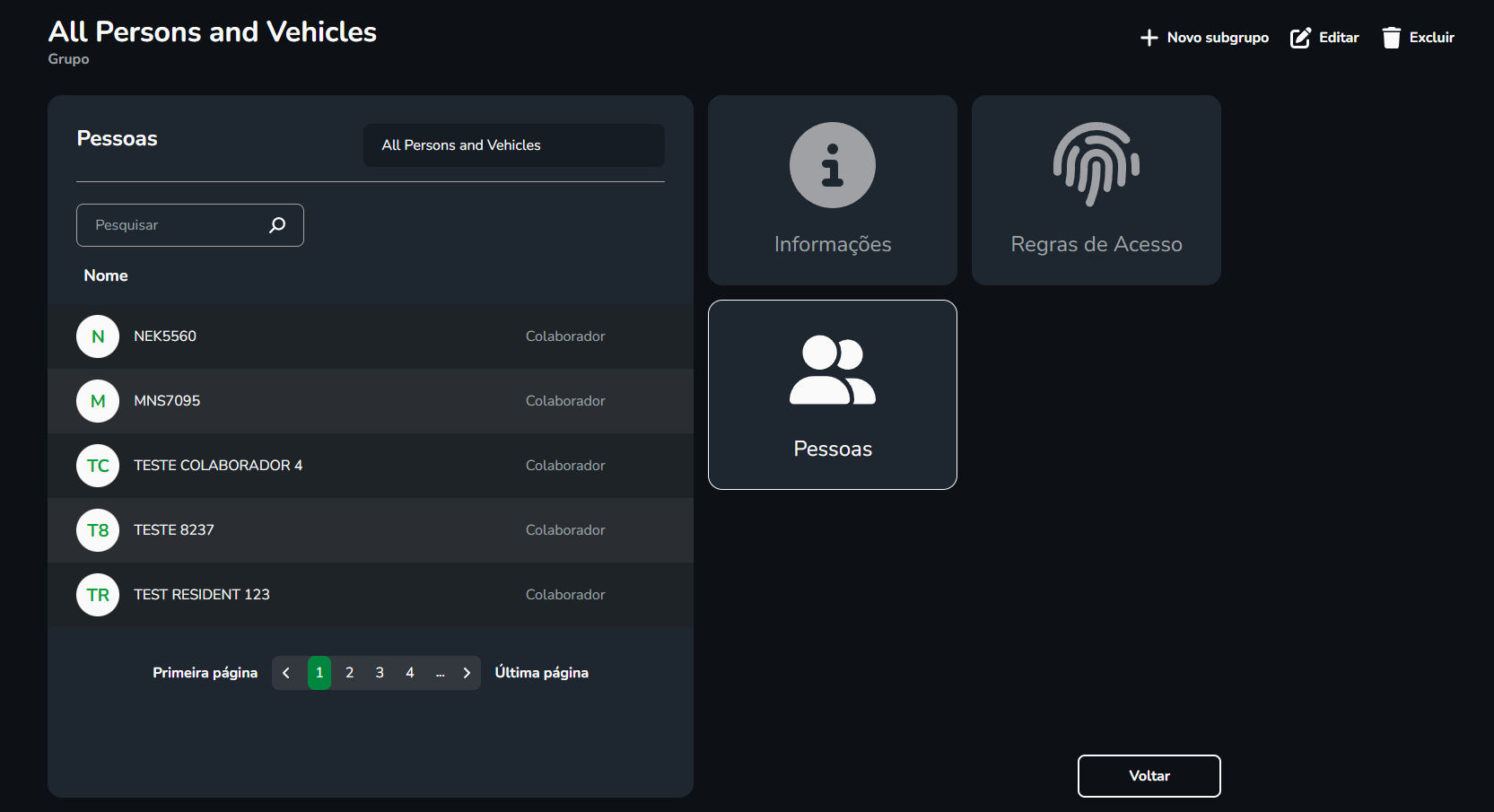

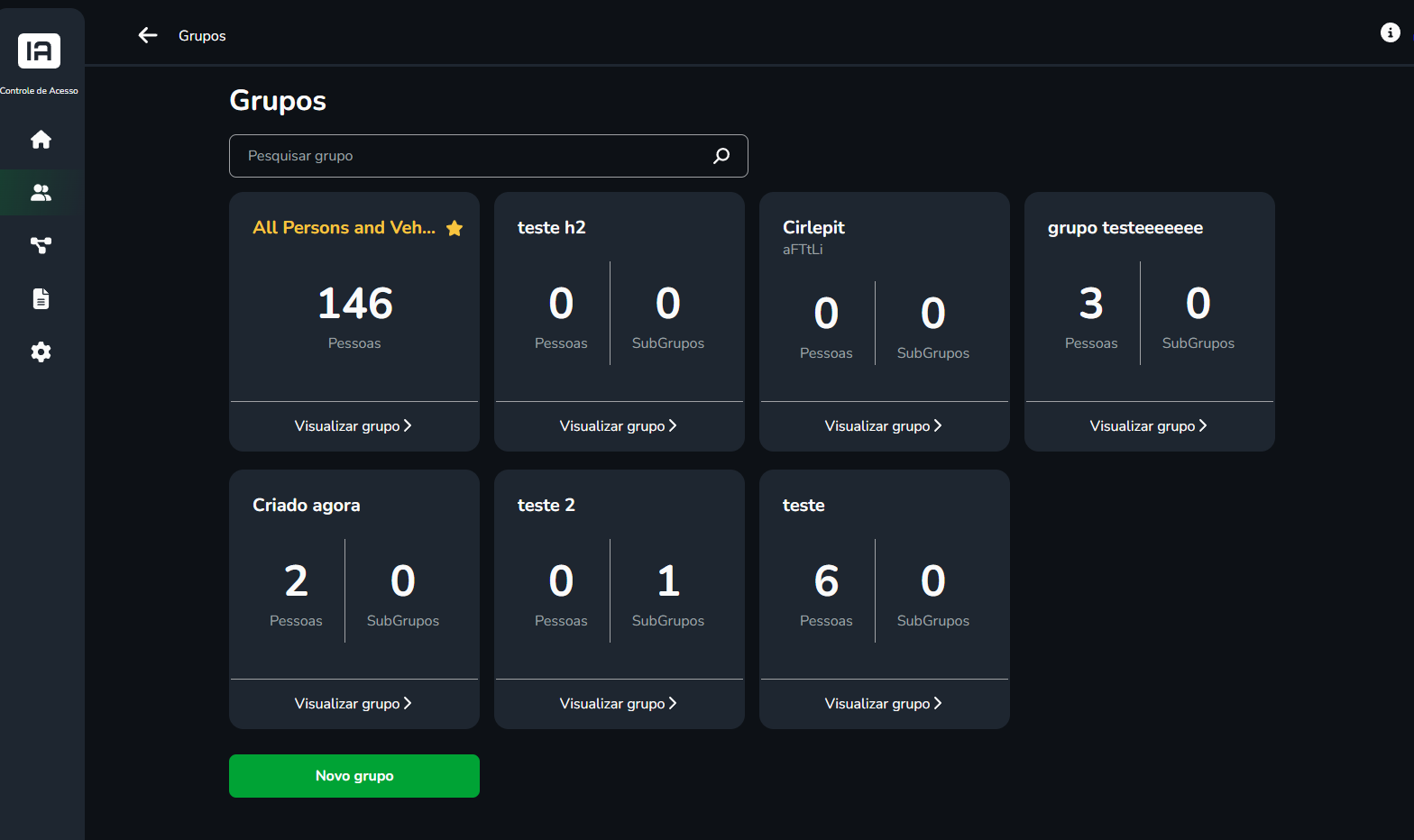

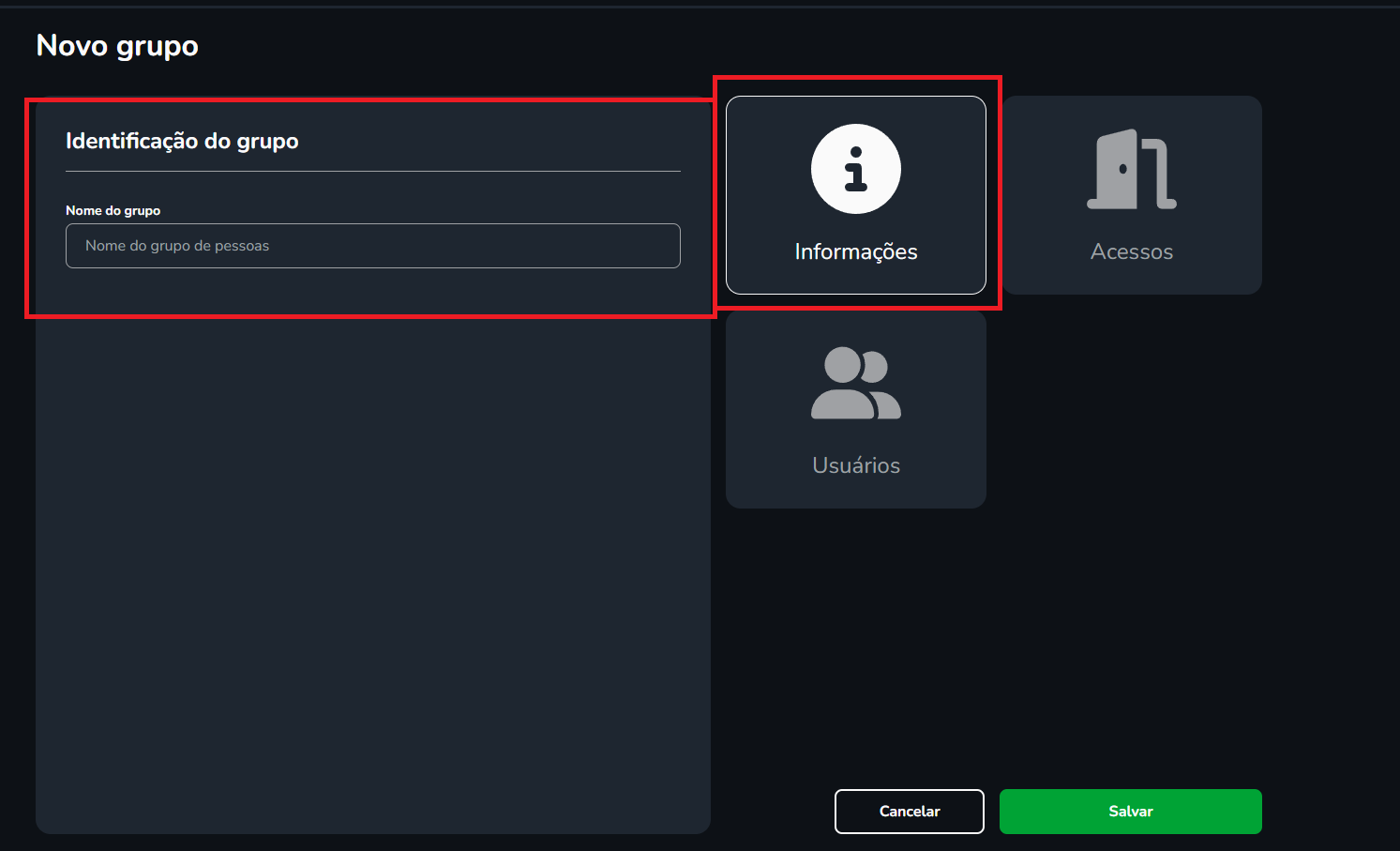

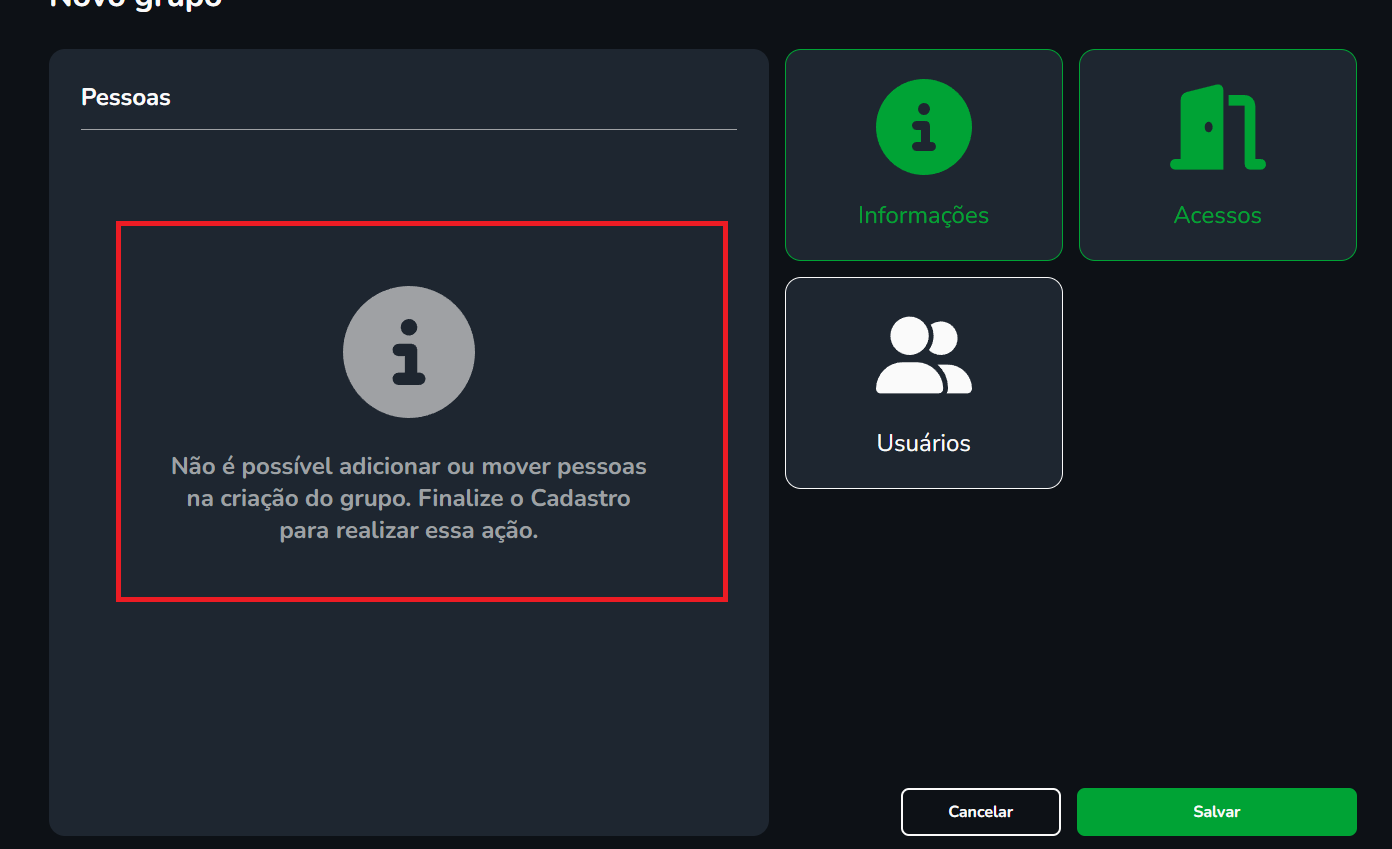

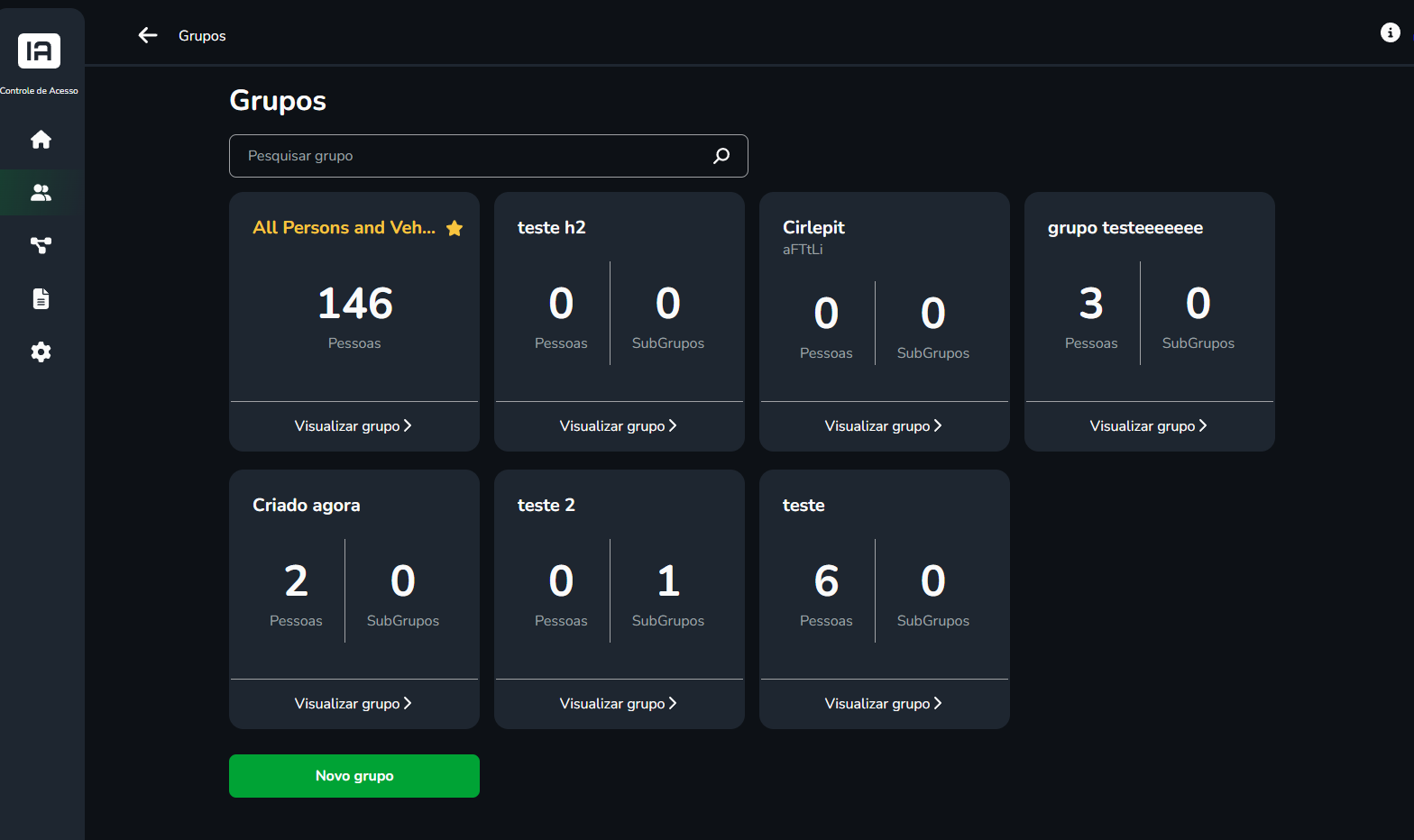

No Defense IA Lite, você pode registrar pessoas e veículos para integração de inteligências a um banco de dados próprio. A plataforma permite a criação de grupos e subgrupos personalizados para classificar e organizar as informações de cadastro, além de associar diferentes autenticações e permissões de acesso à cada entidade registrada.

Essas funcionalidades podem ser encontradas no menu de configurações de Pessoas e Veículos.

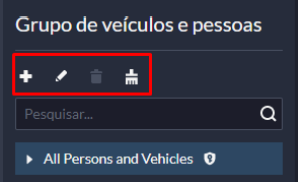

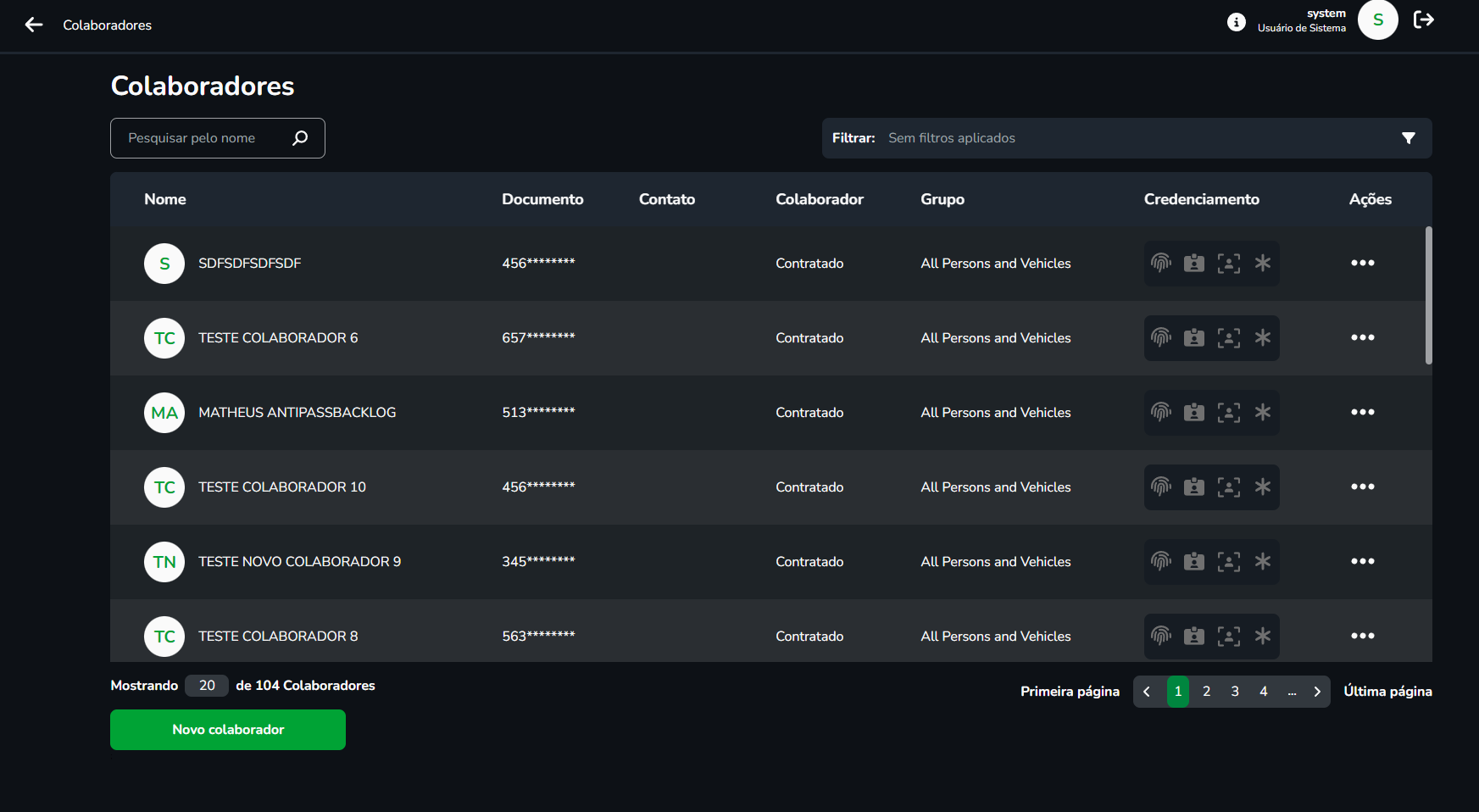

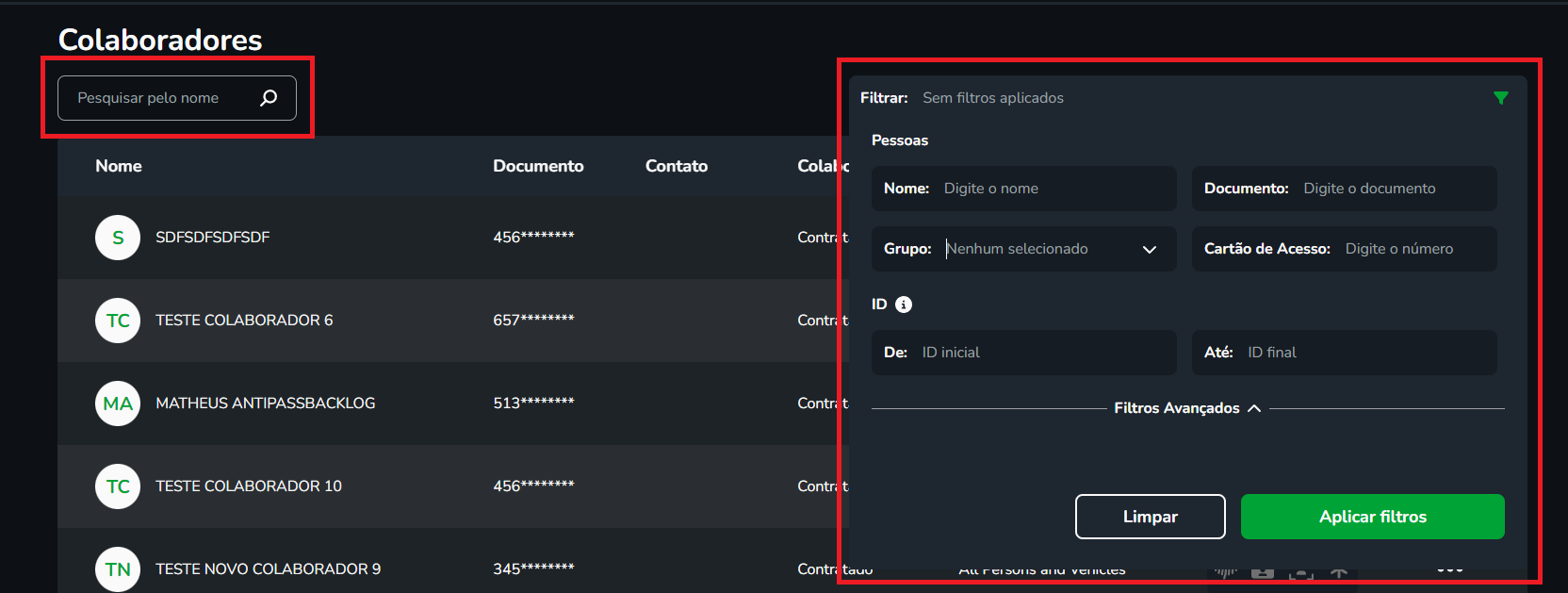

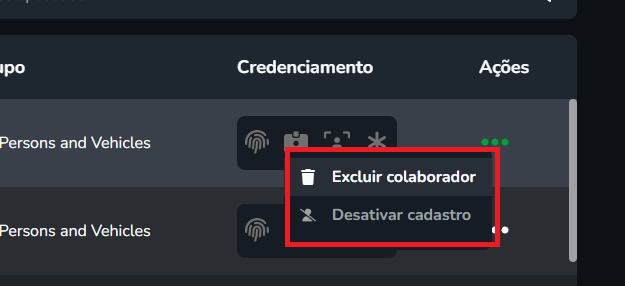

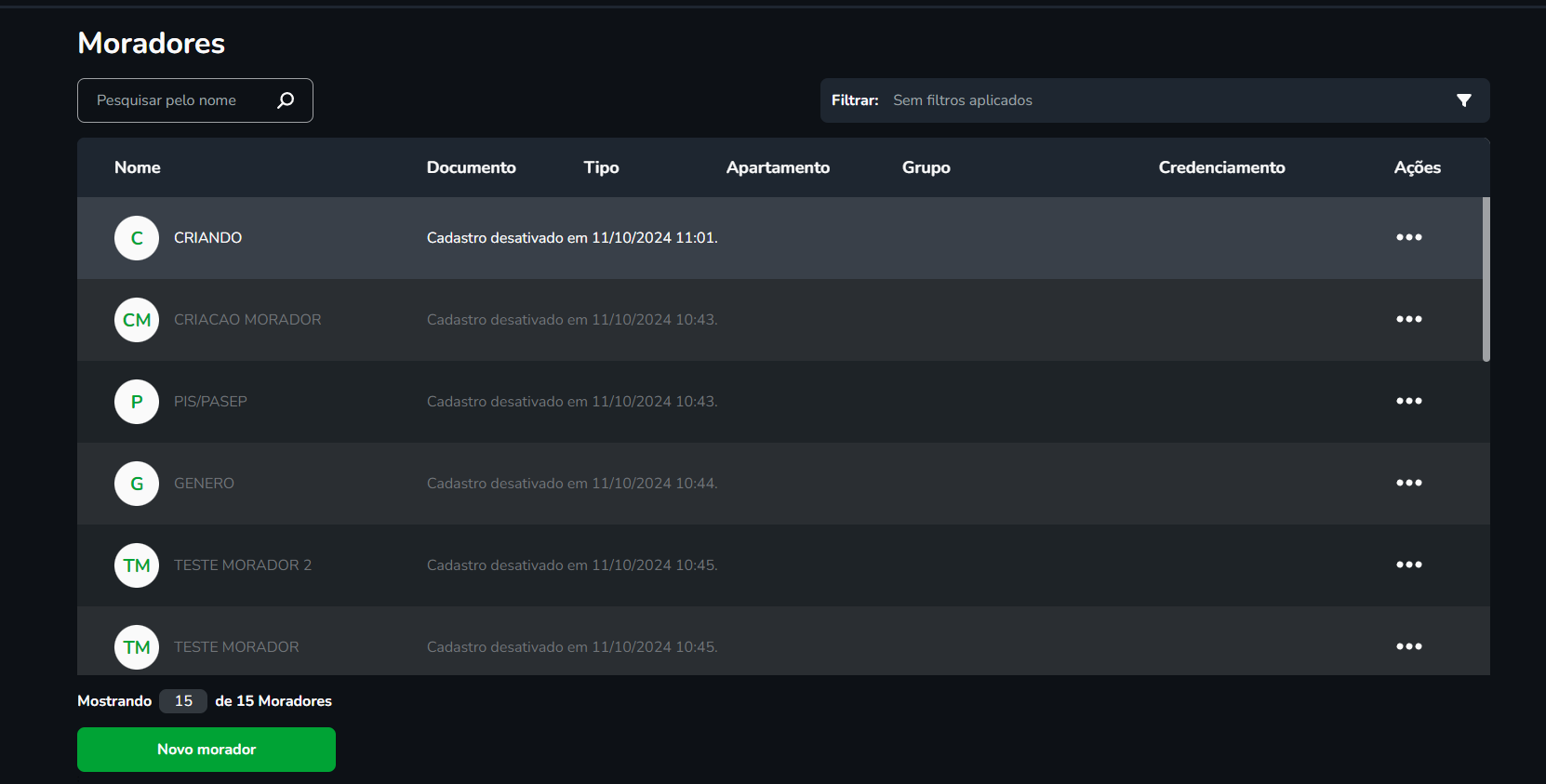

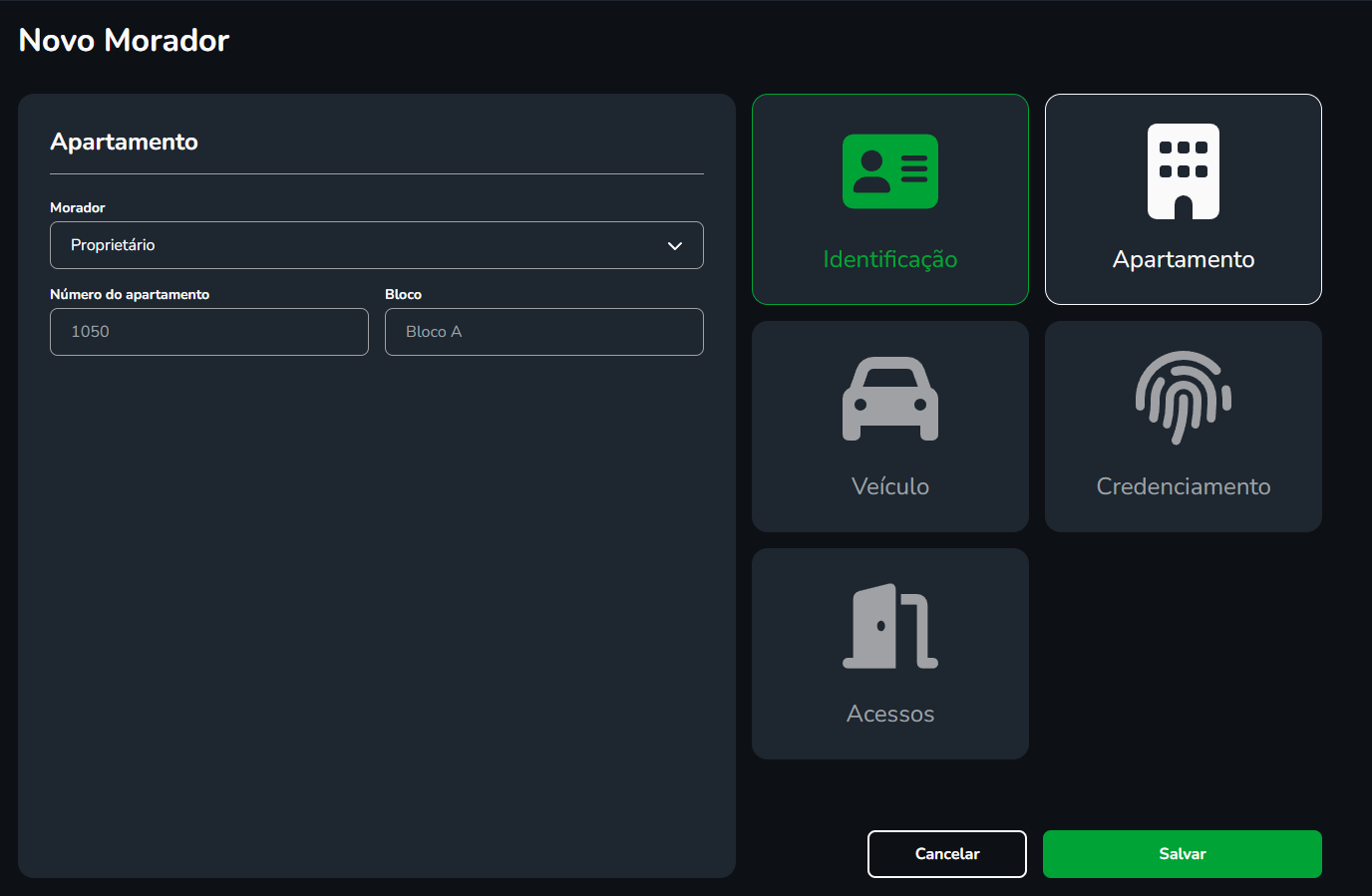

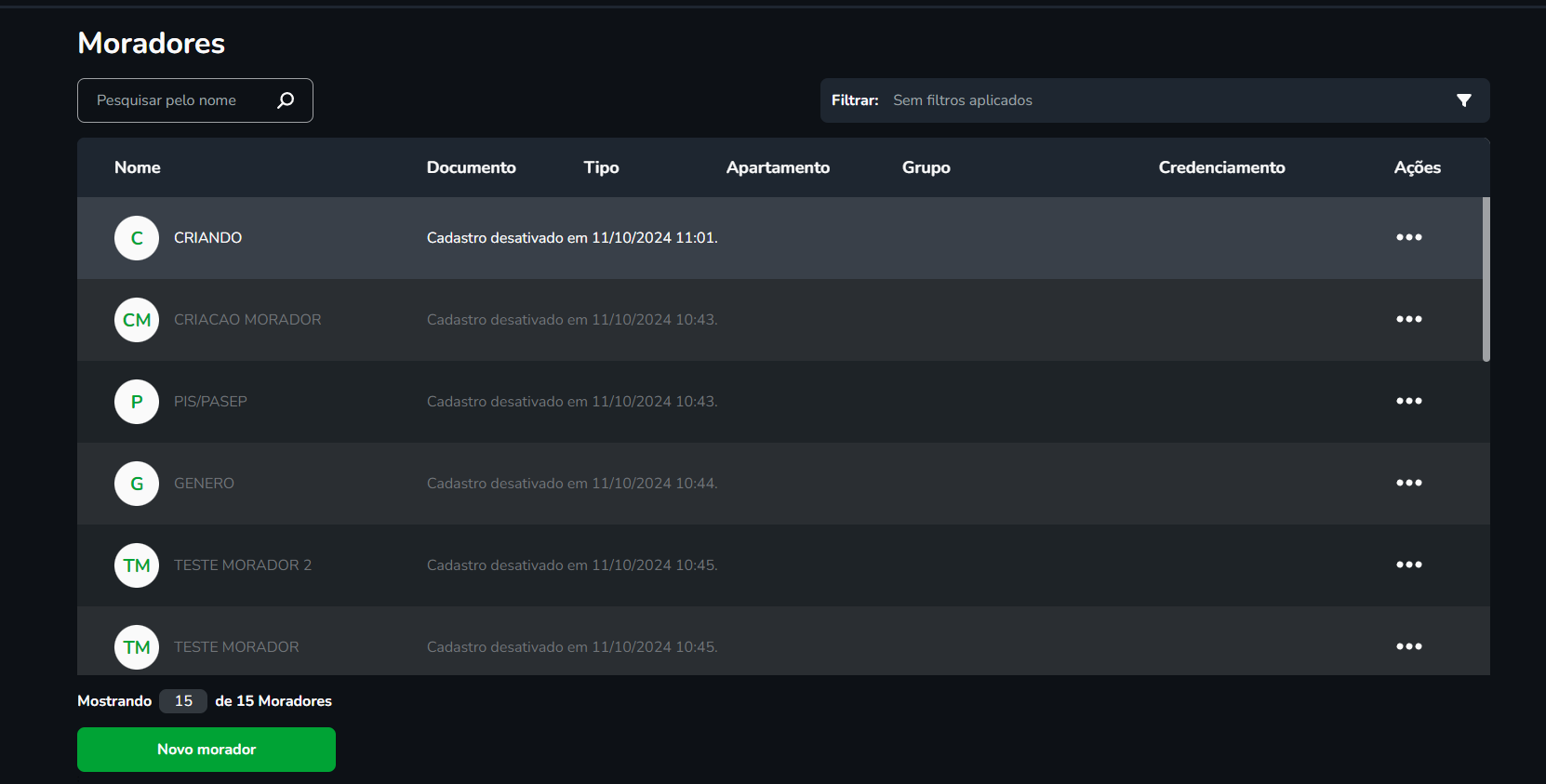

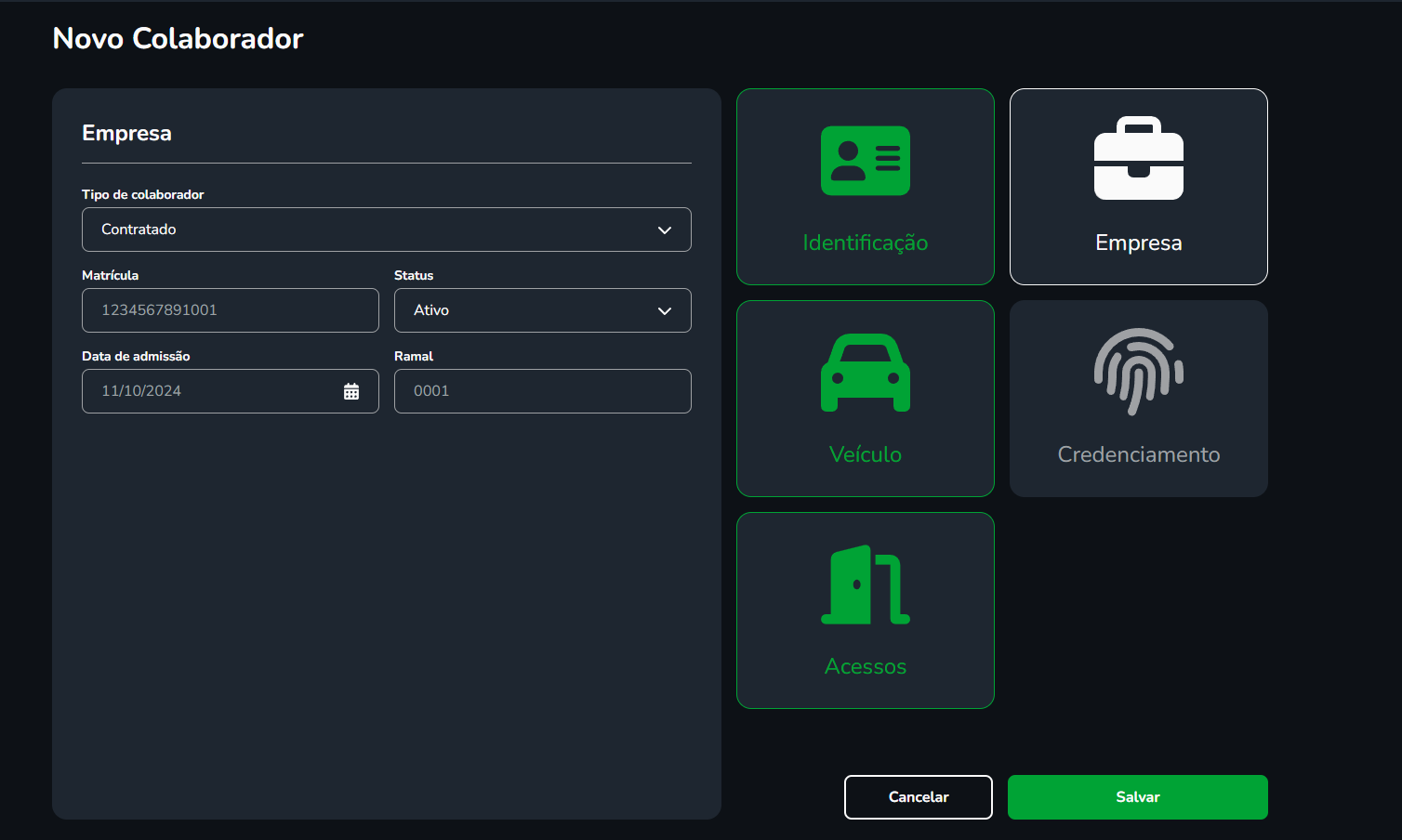

Cadastrar Pessoas

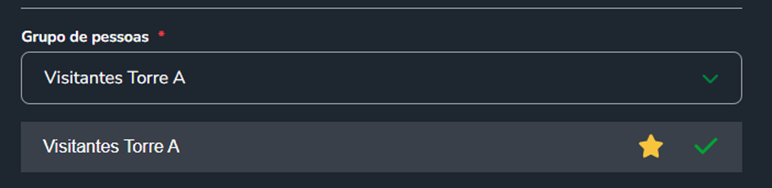

A estrutura da página divide-se entre a árvore de grupo de pessoas e a lista de pessoas, é possível adicionar, editar e excluir grupos pelas ferramentas mostradas abaixo. Assim como em outros módulos do programa, é possível criar hierarquias entre os grupos criados.

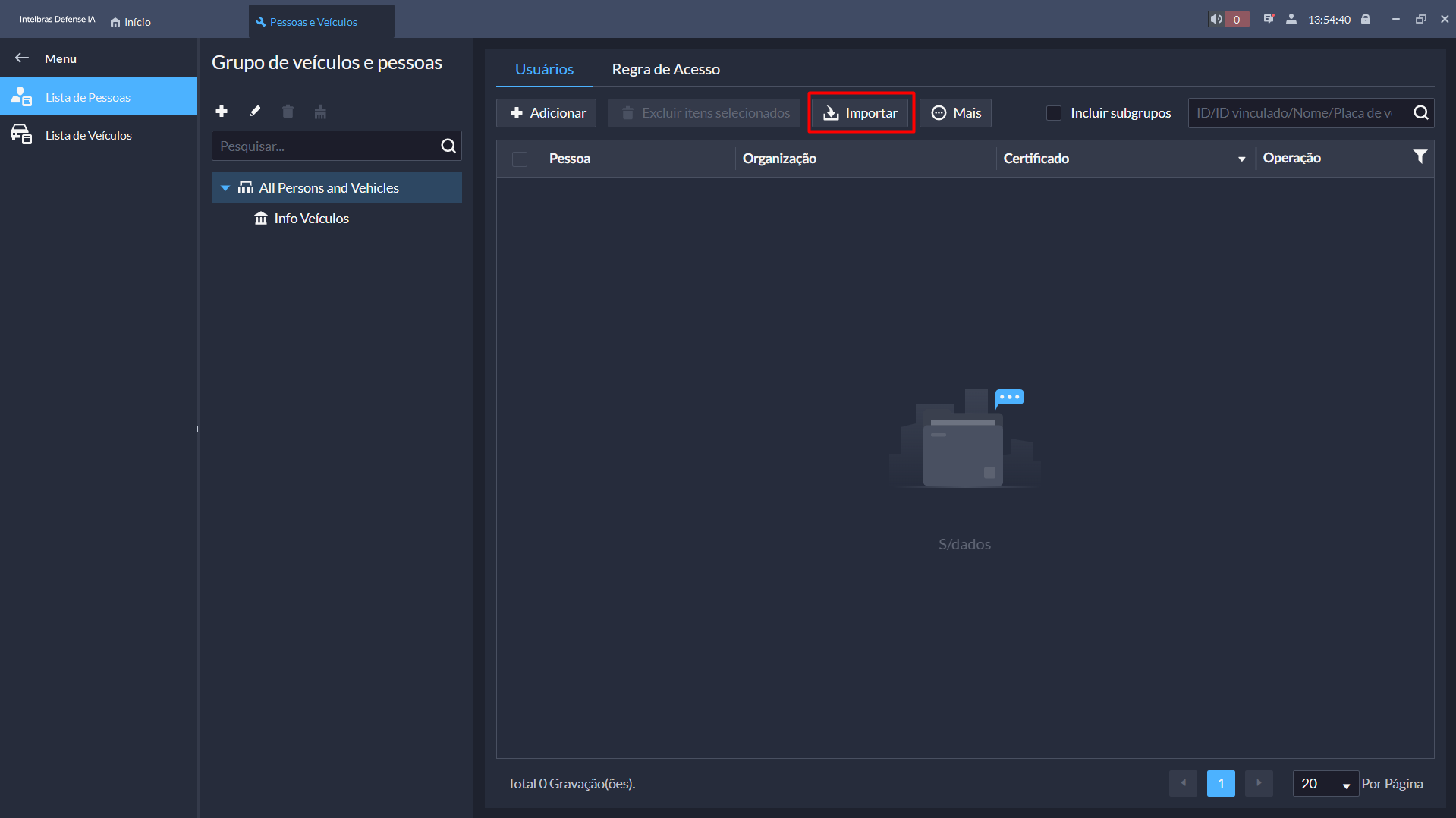

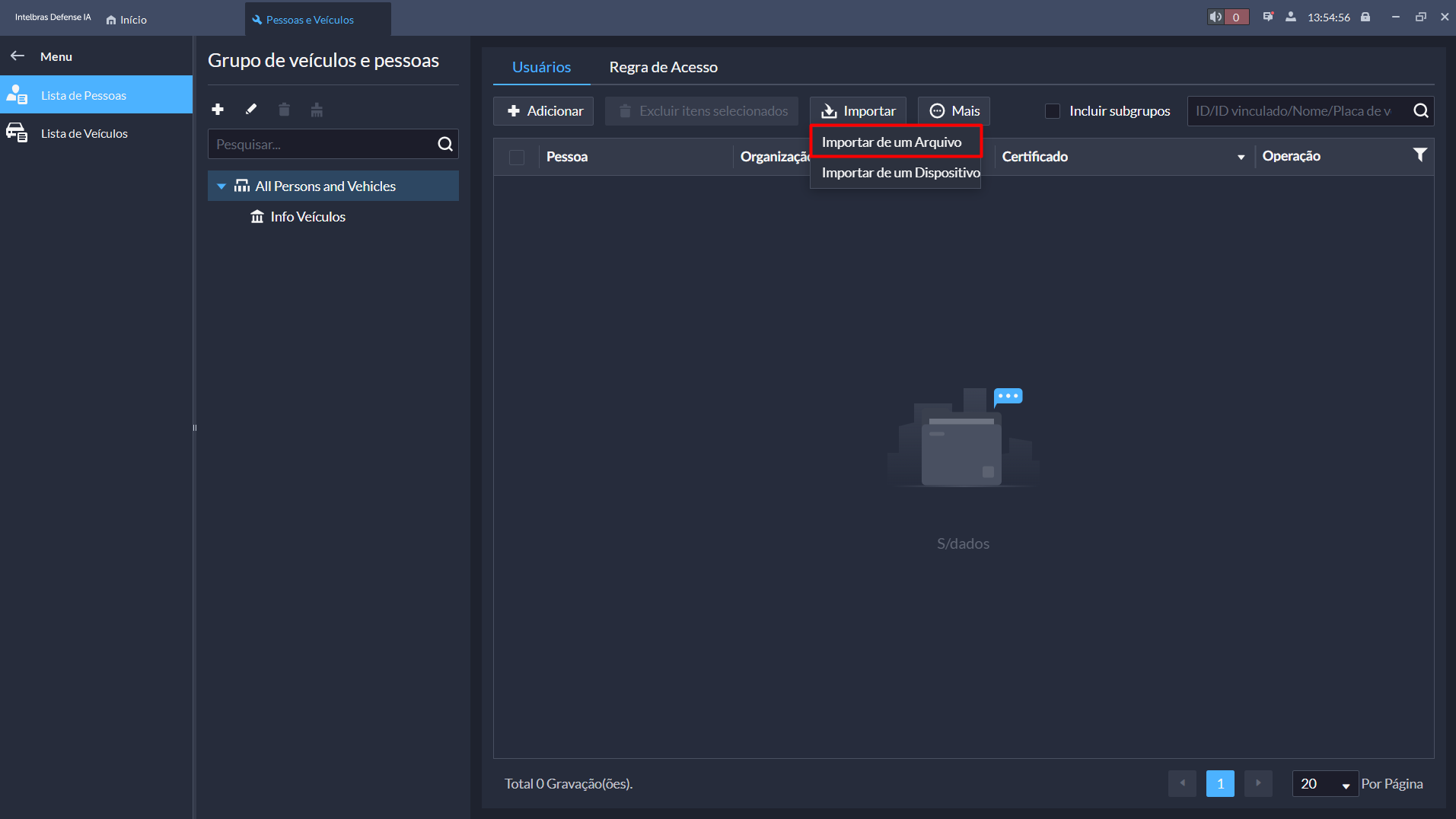

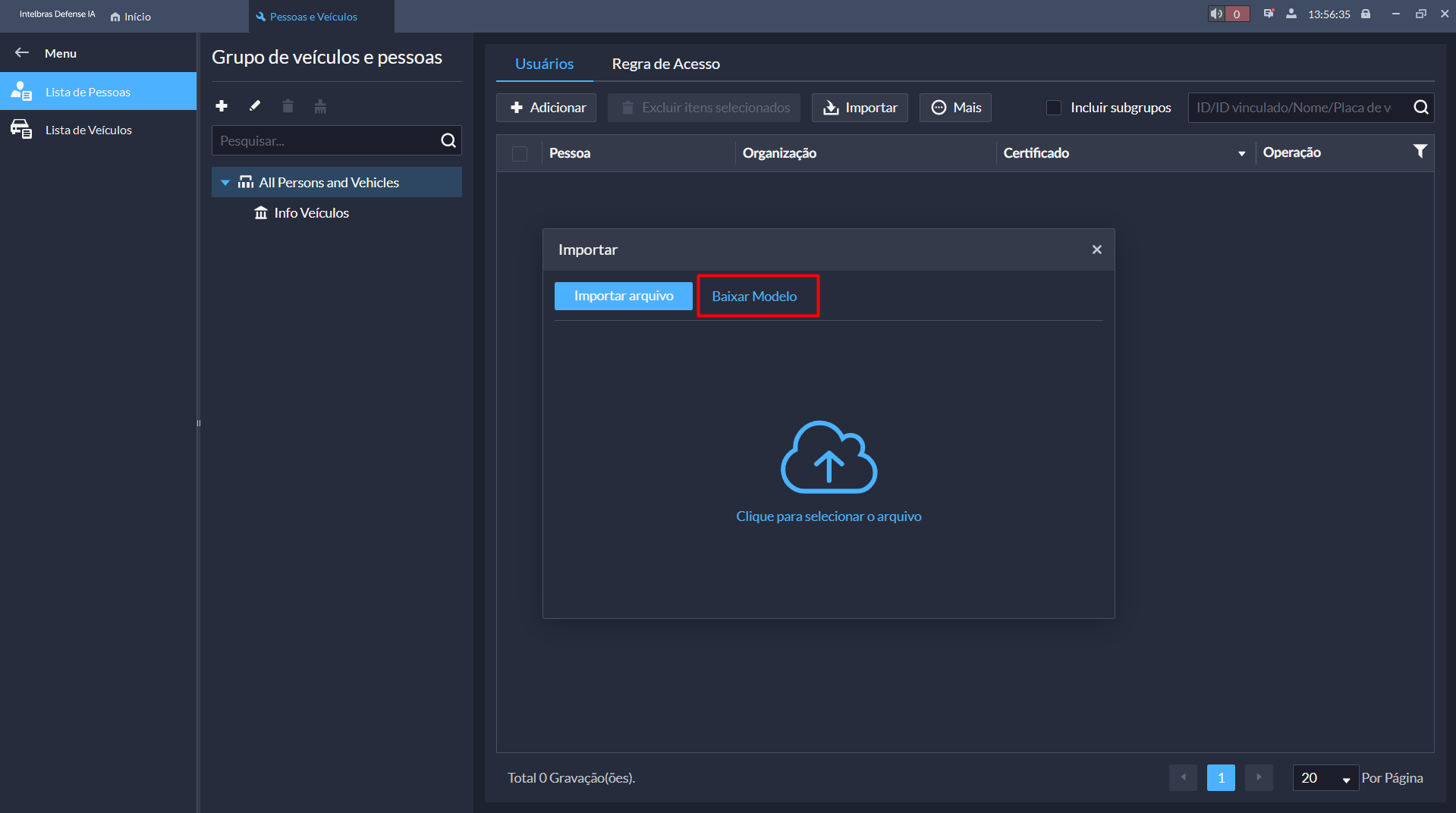

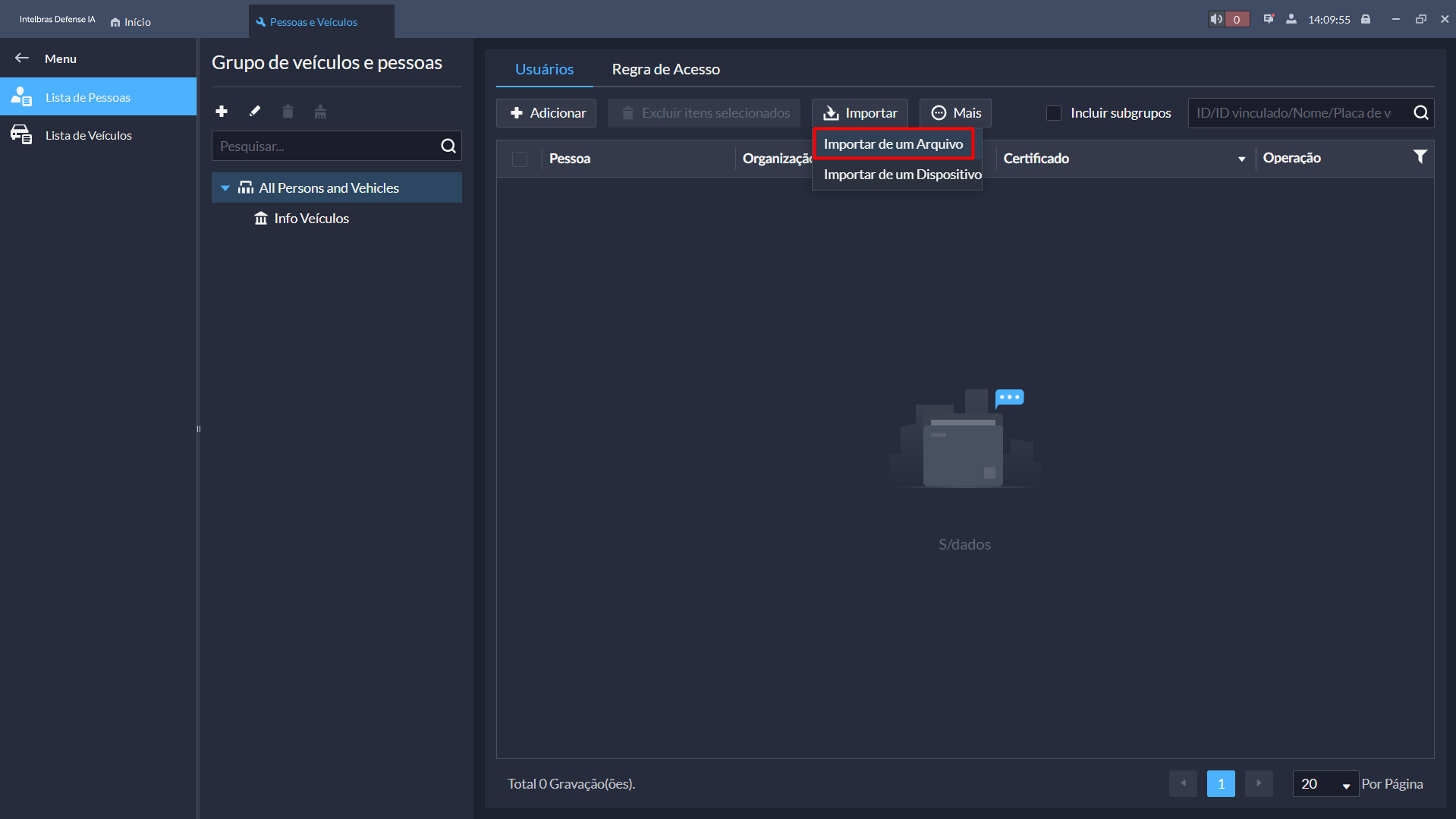

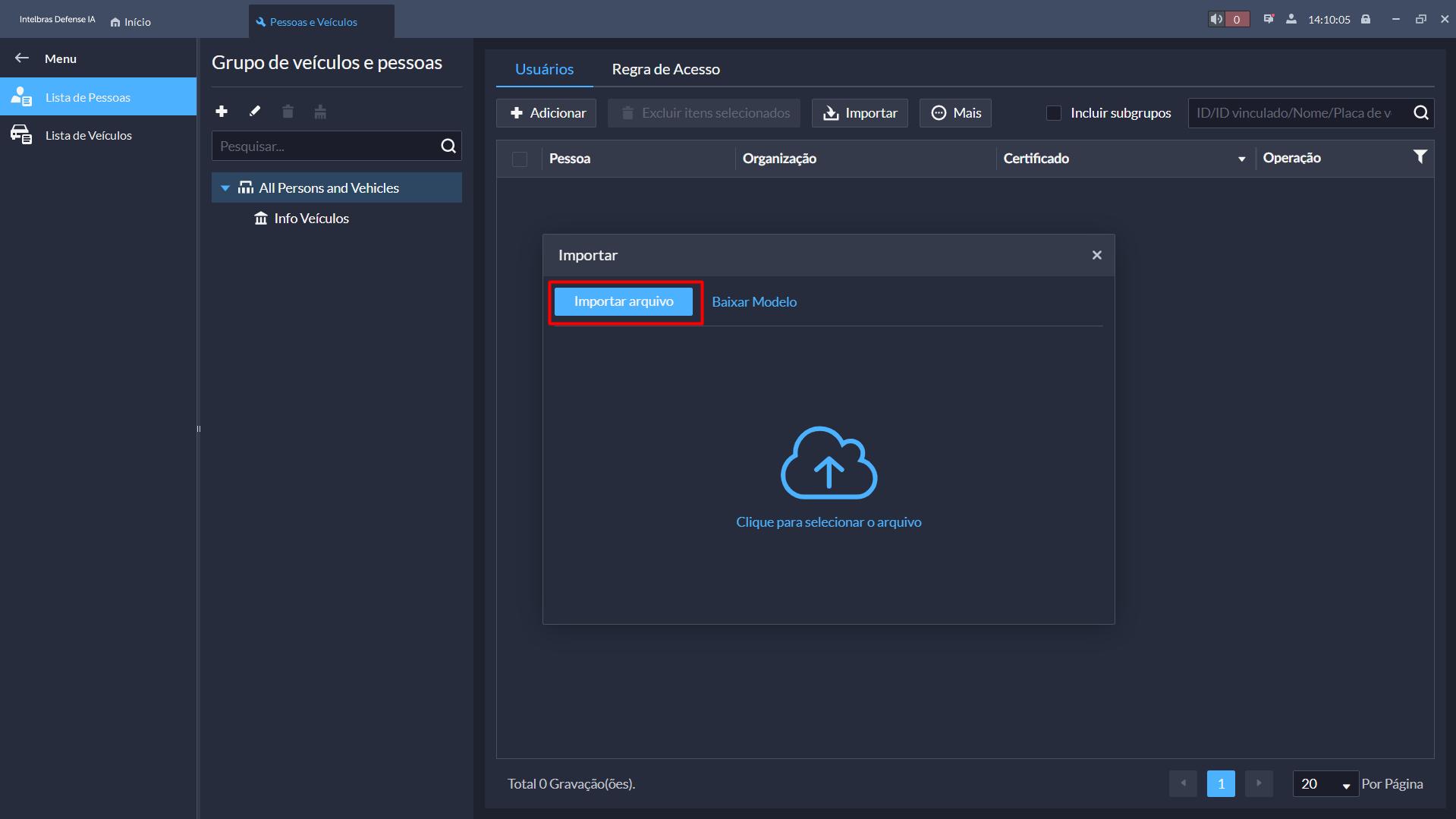

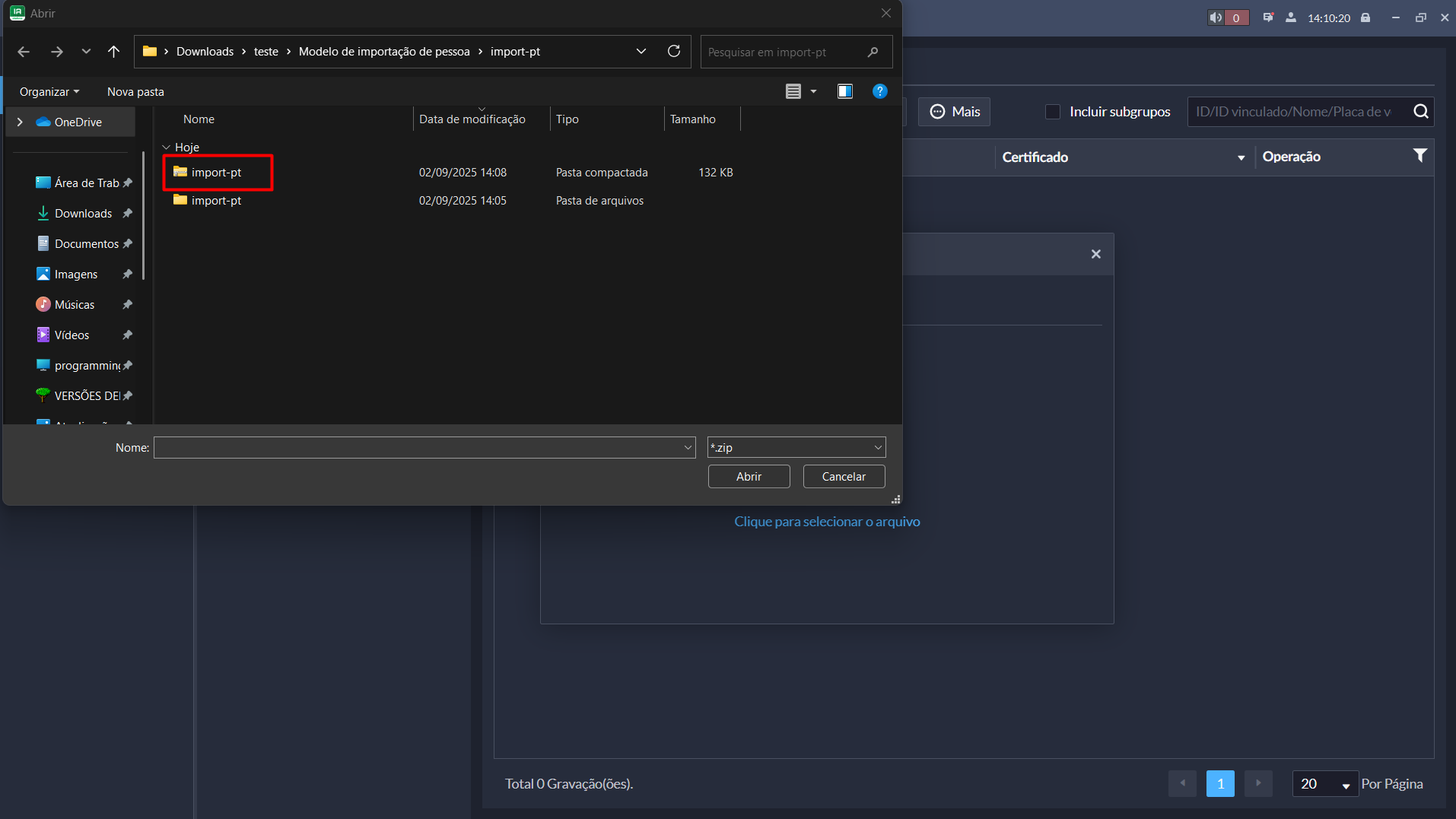

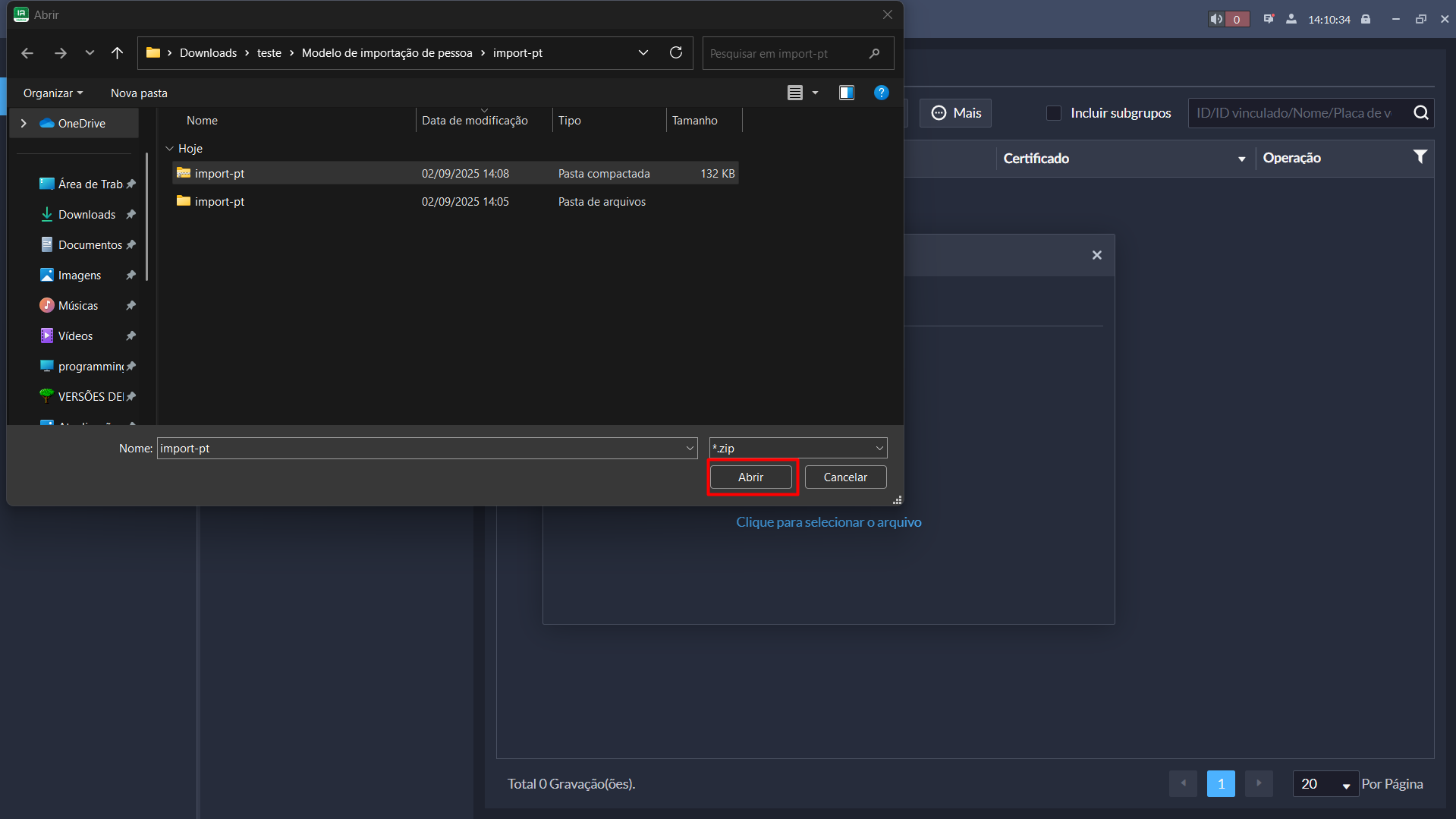

Existem dois métodos gerais para cadastrar pessoas na plataforma. Diretamente pelo menu, preenchendo informações manualmente, ou a partir da importação de dados, seja de dispositivos compatíveis, ou uma planilha modelo preenchida (Botão importar).

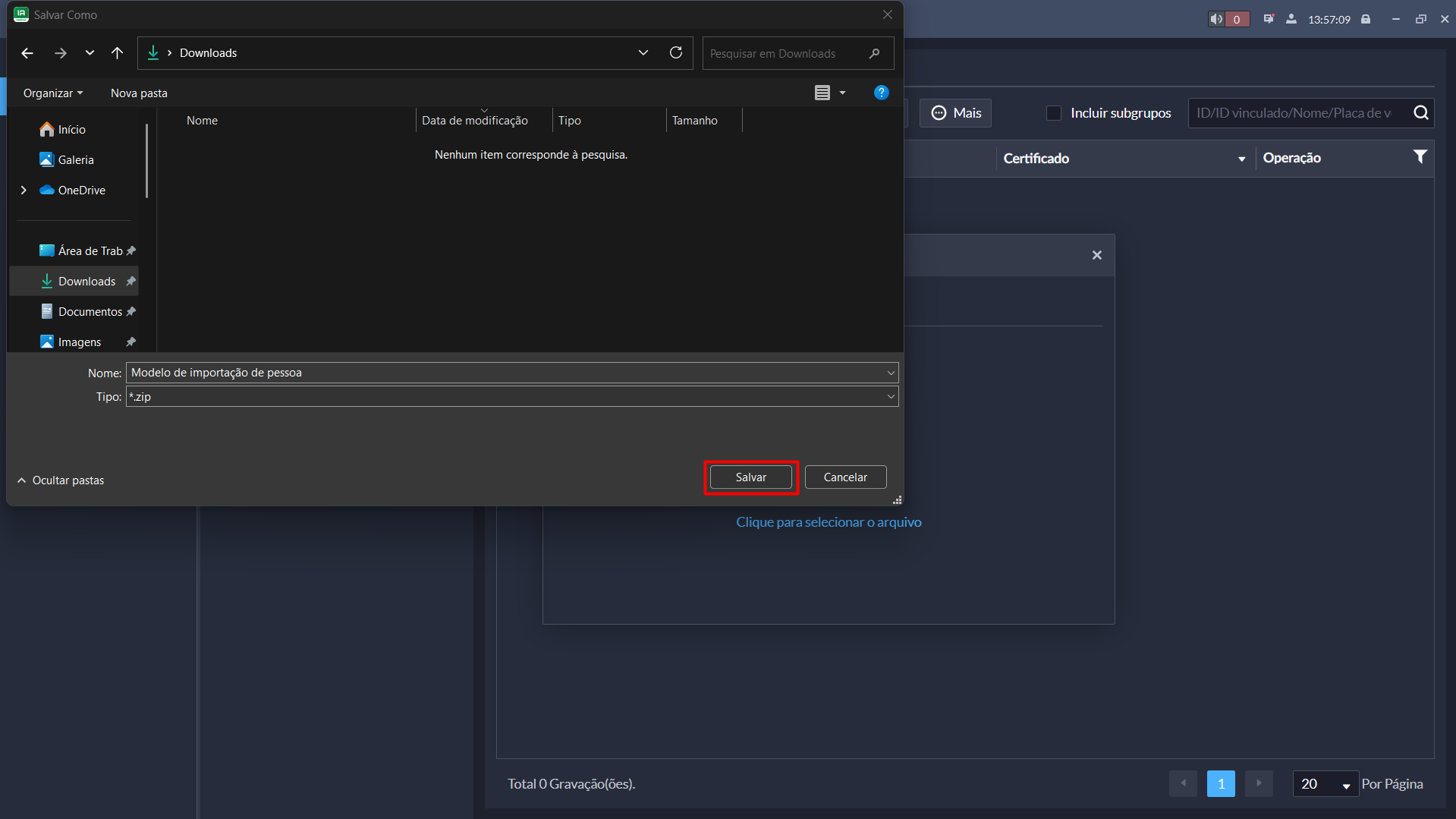

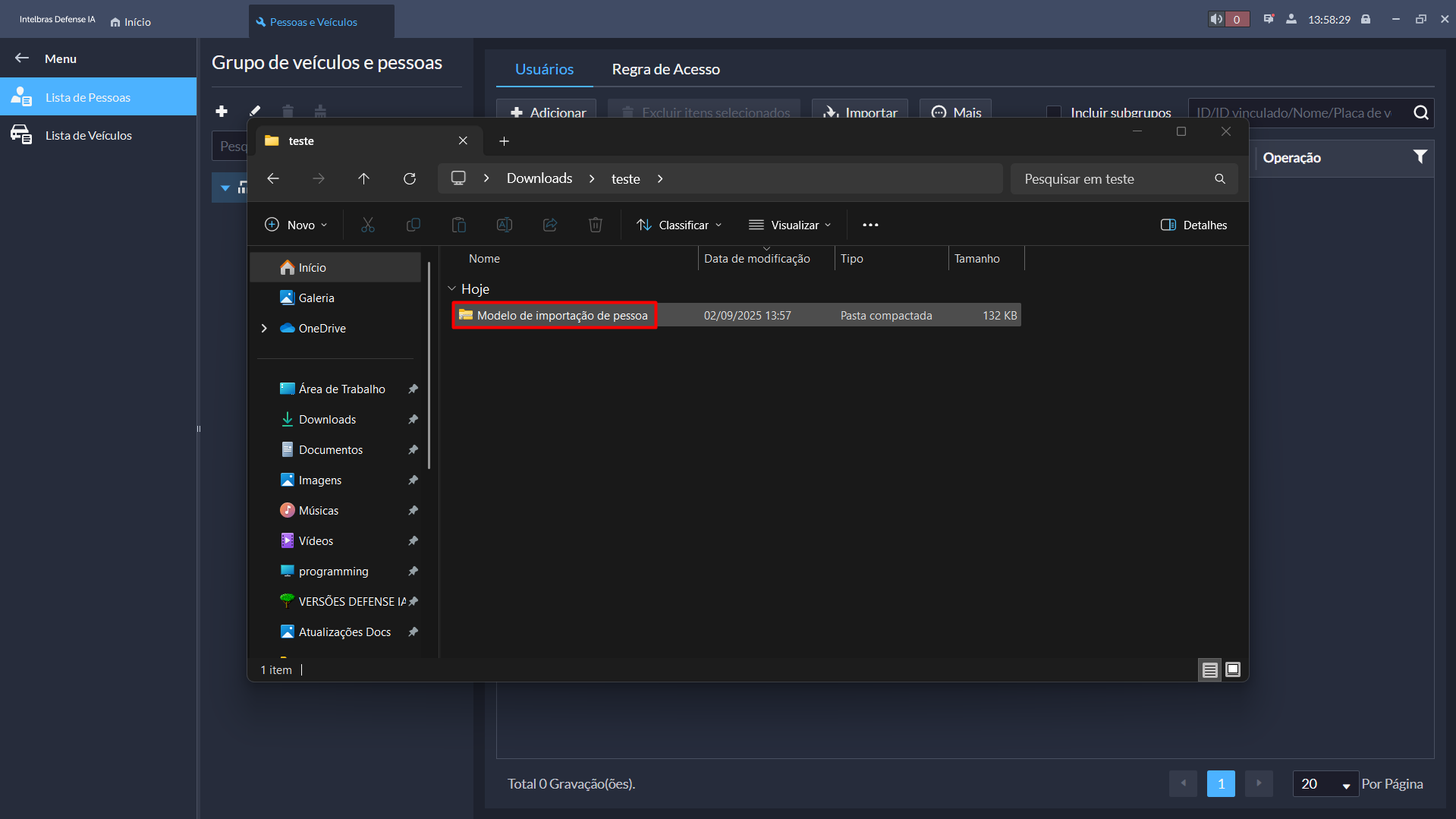

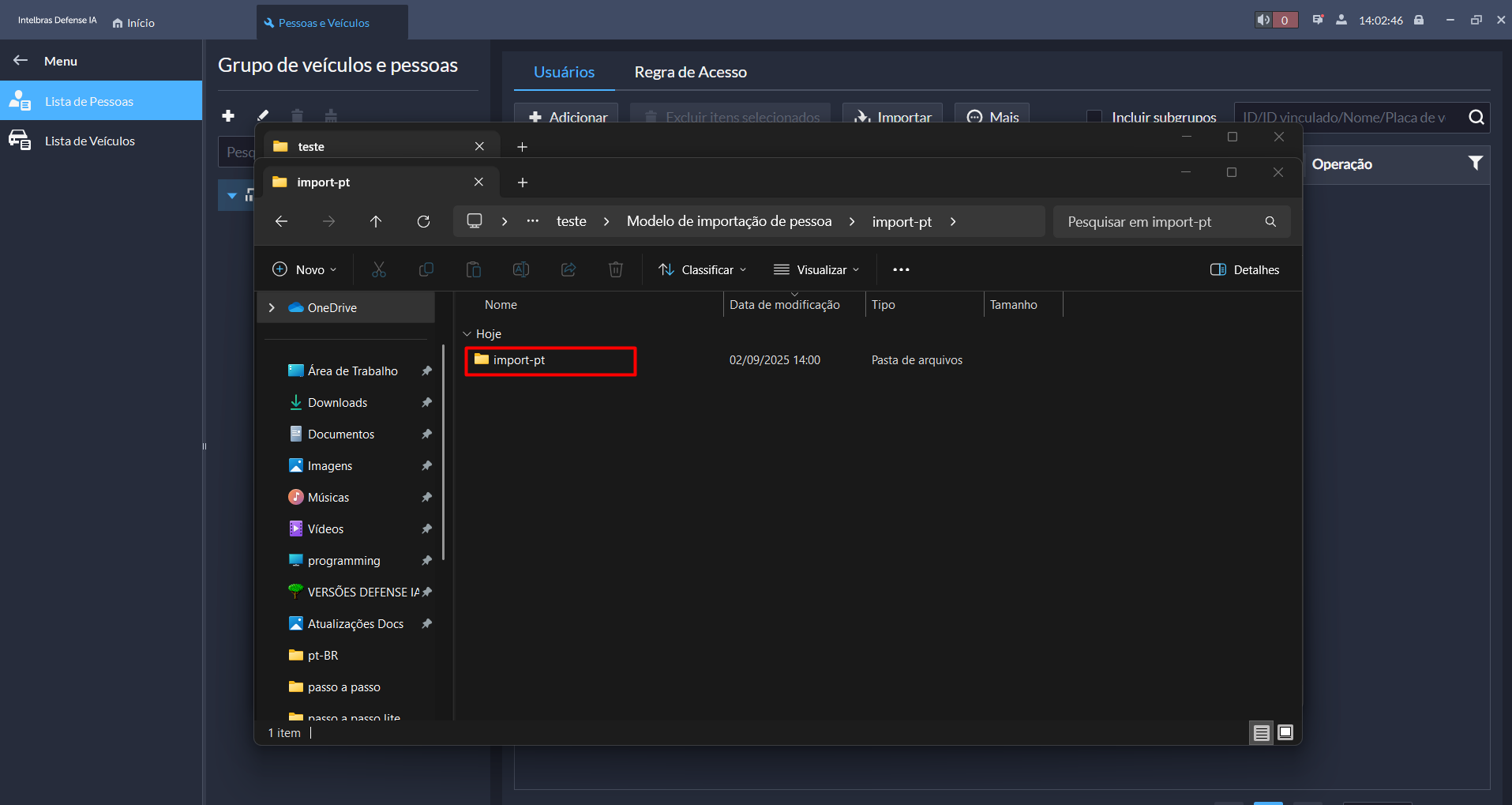

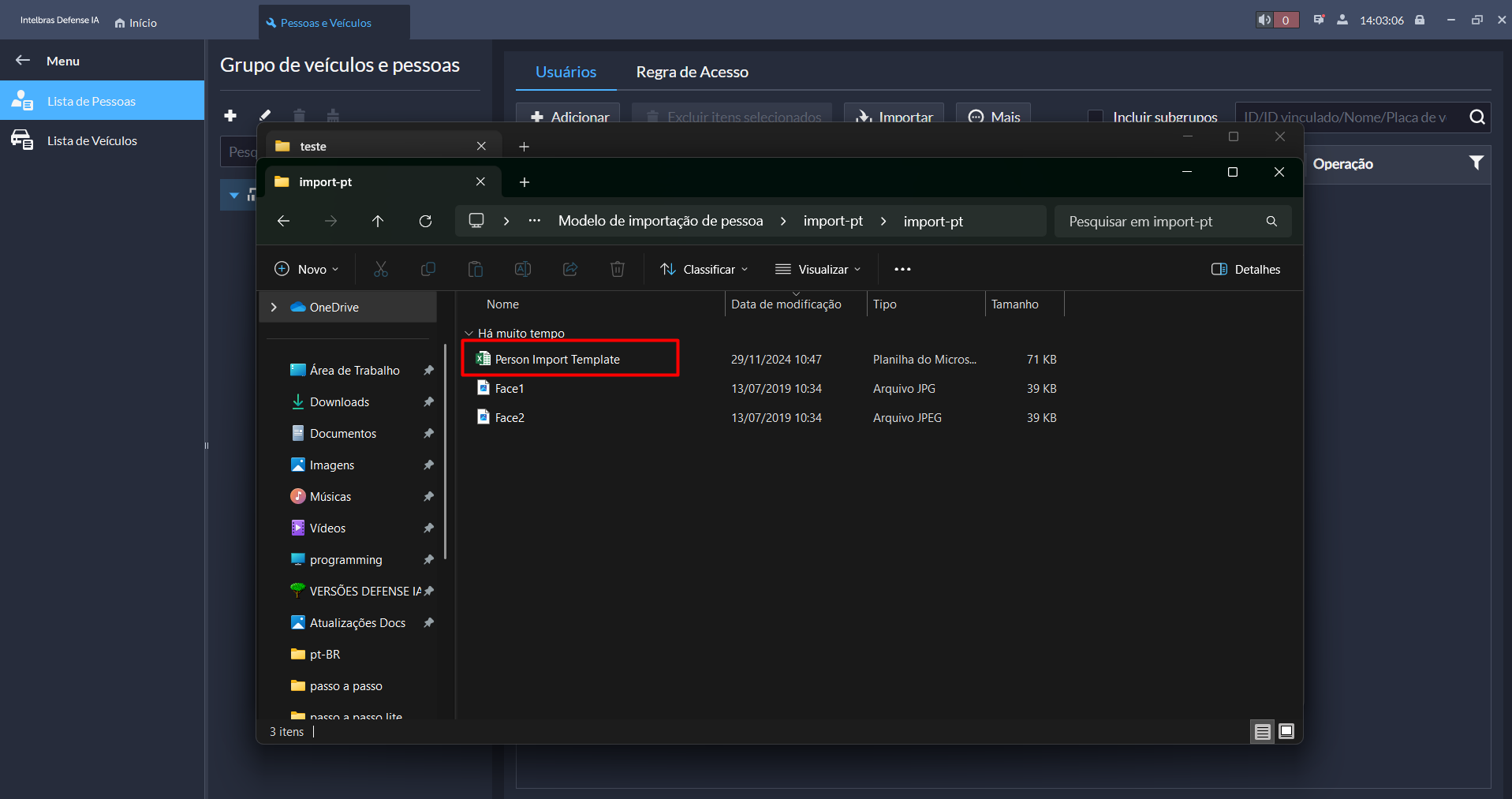

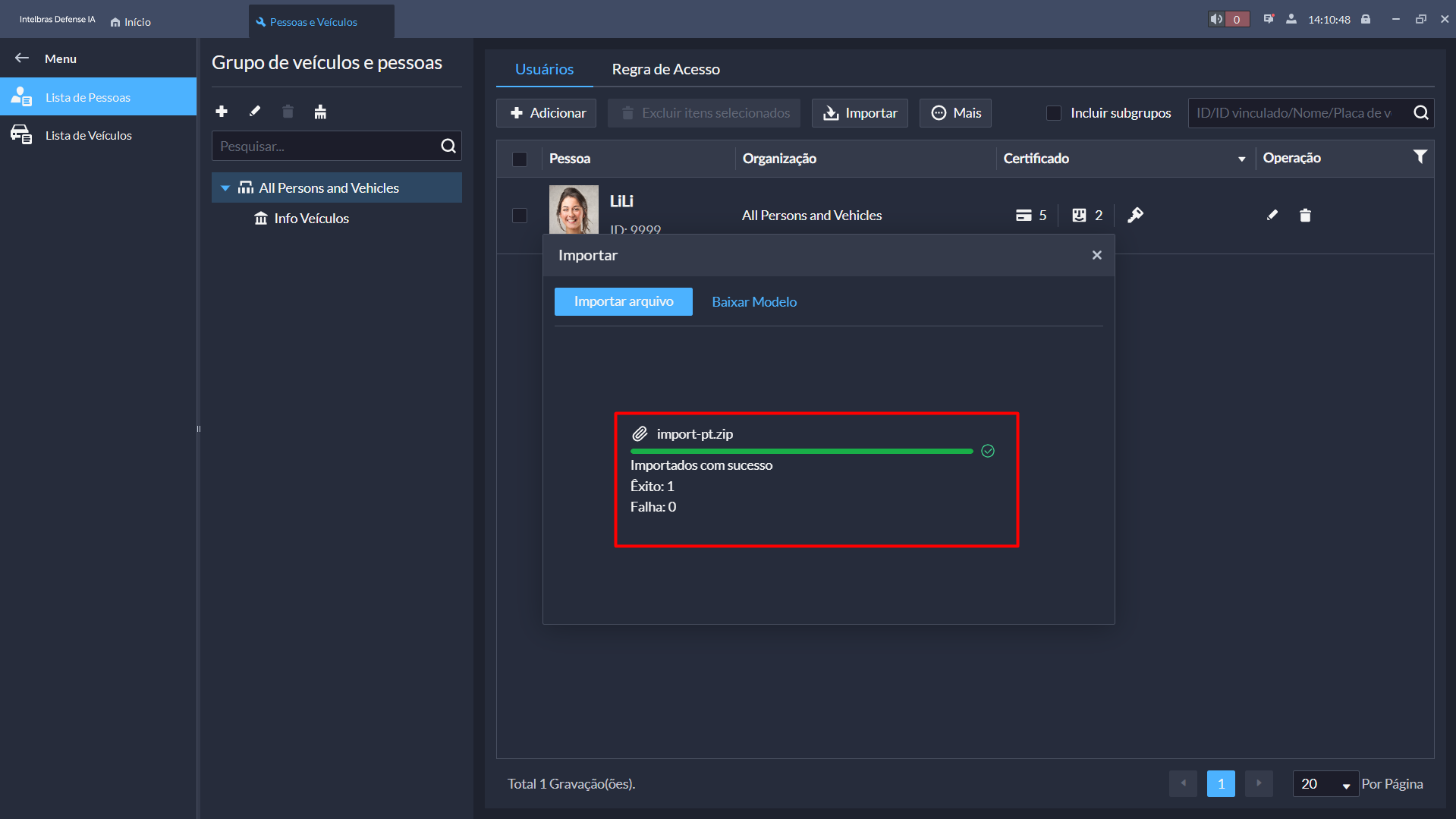

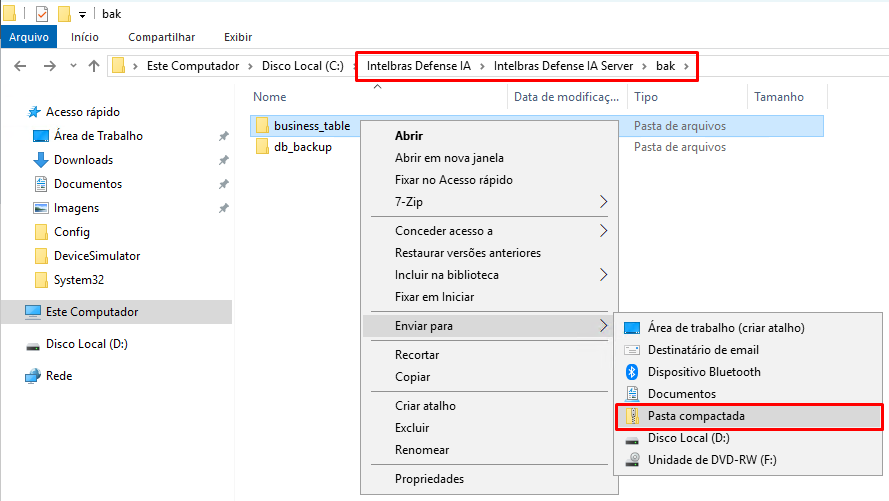

Para realizar a importação é importante seguir os seguintes passos:

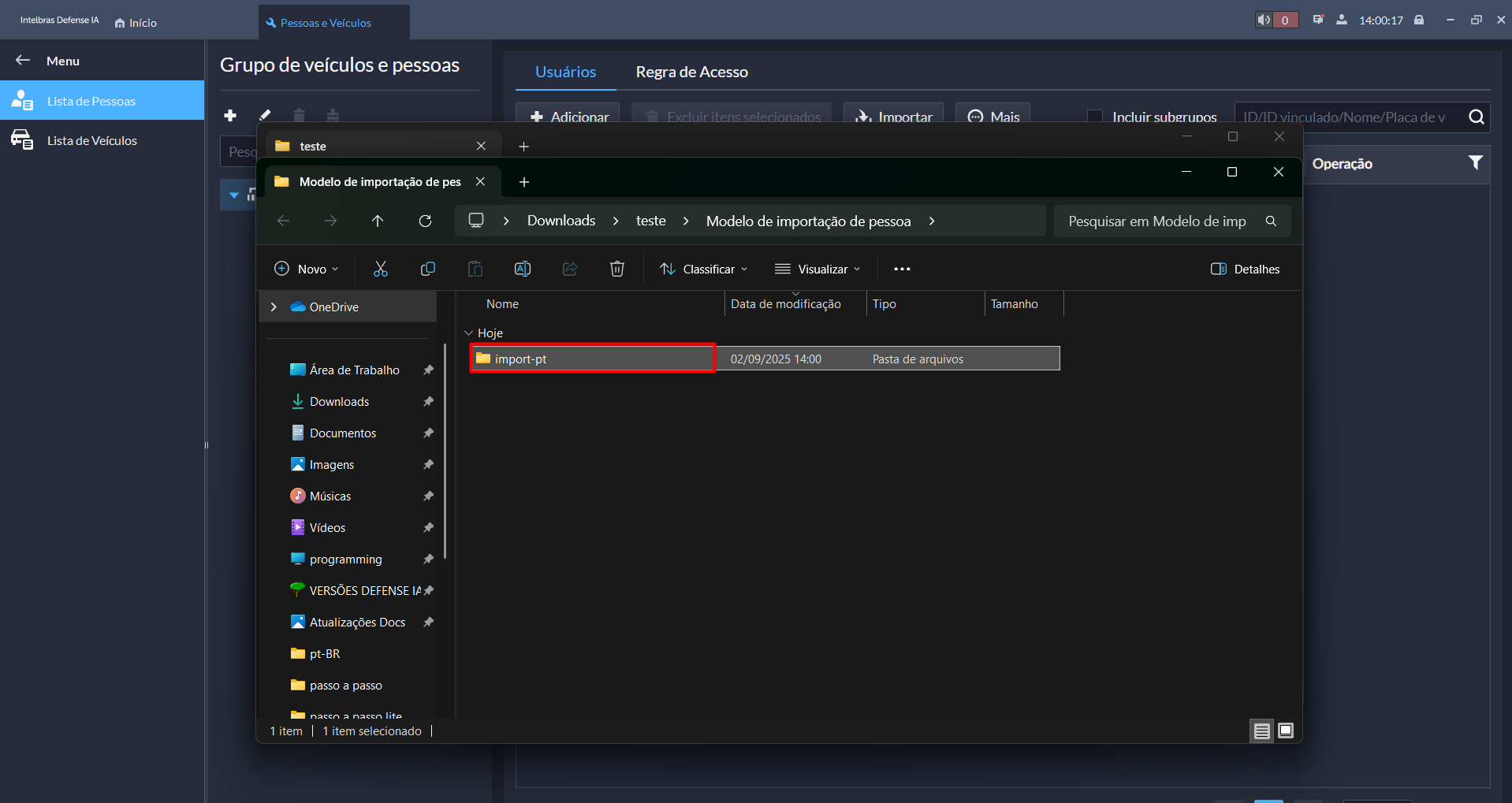

Junto destes documentos, é onde se deve colocar os arquivos de imagem citados no documento excel:

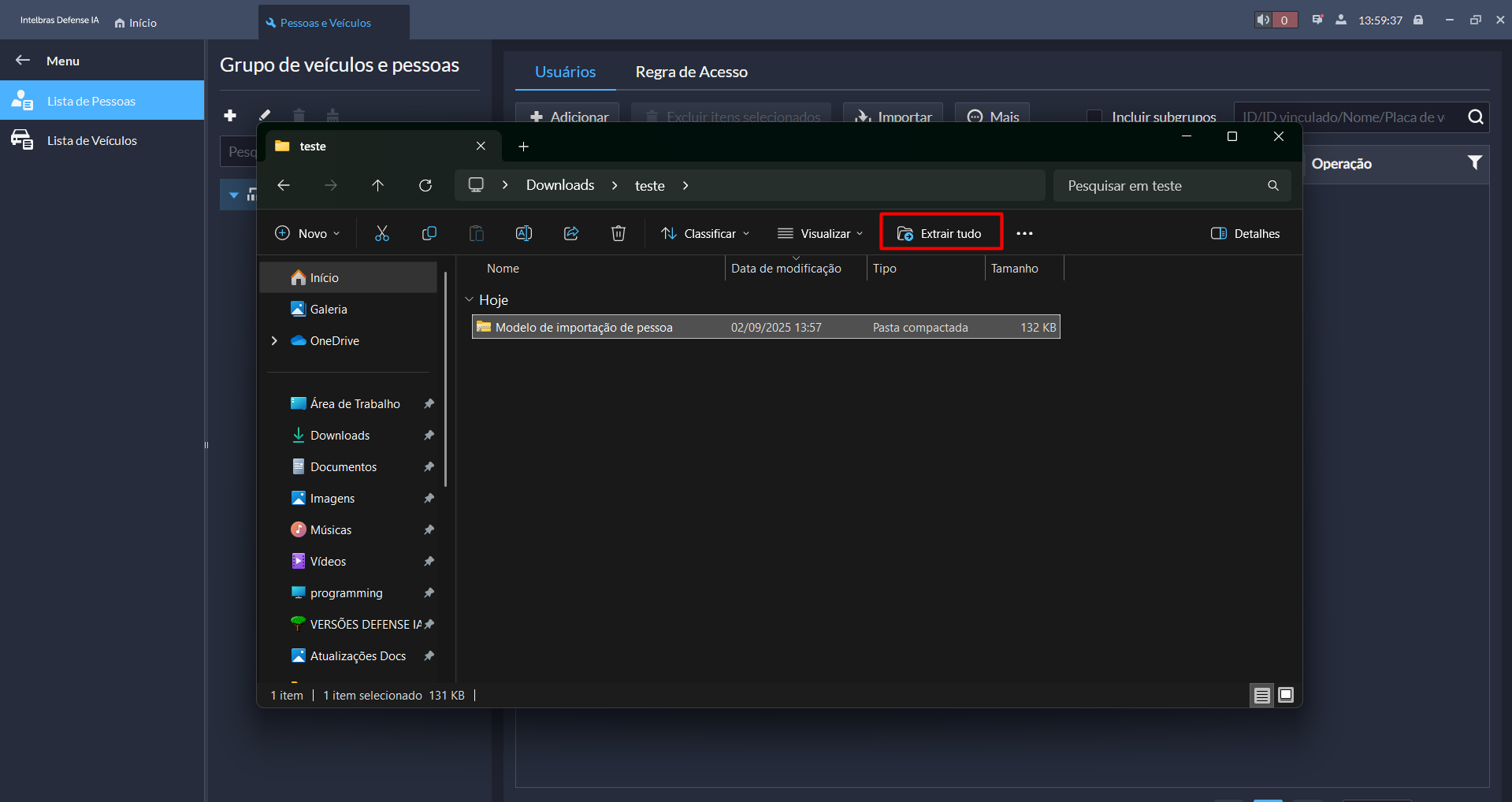

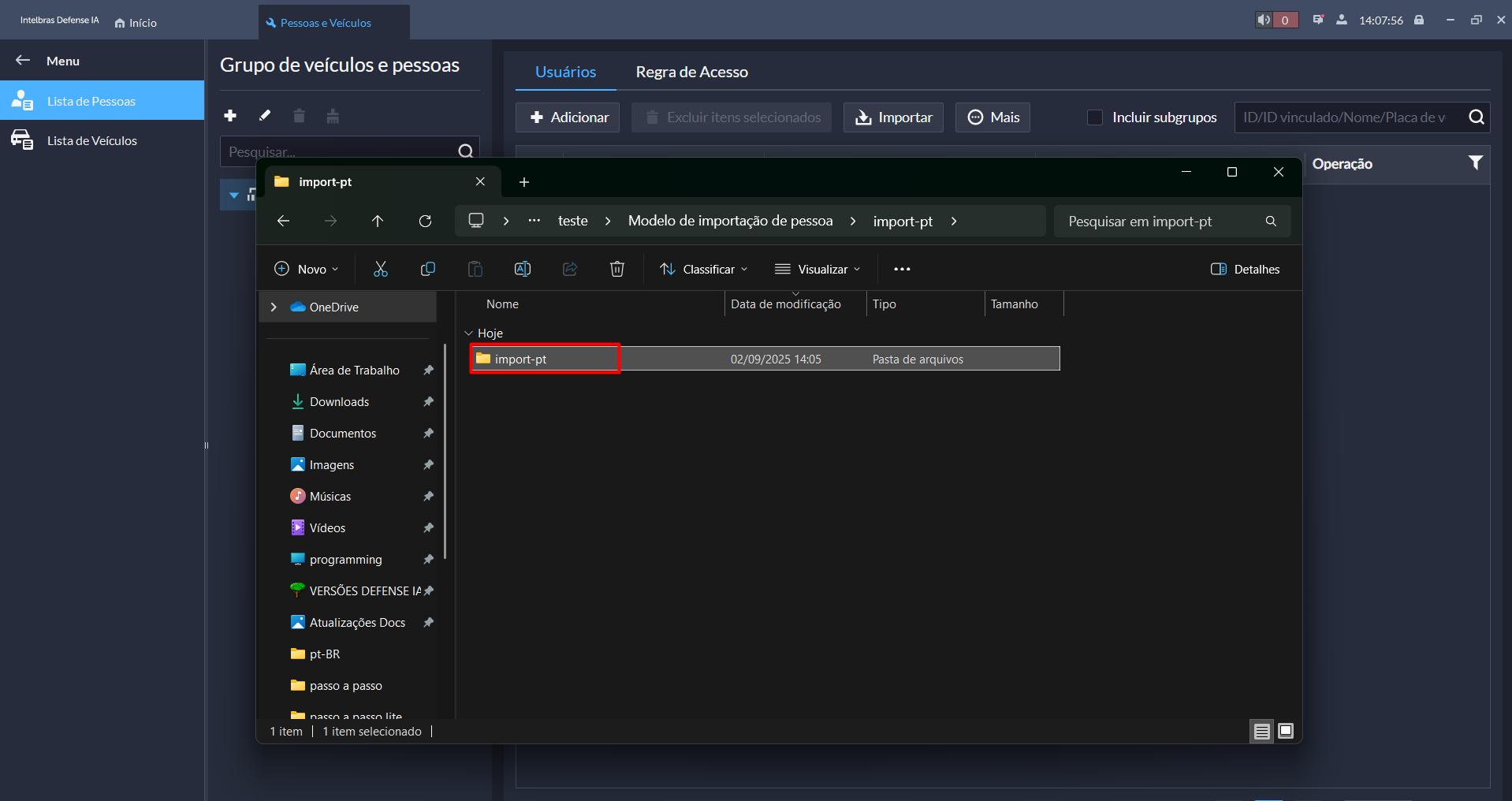

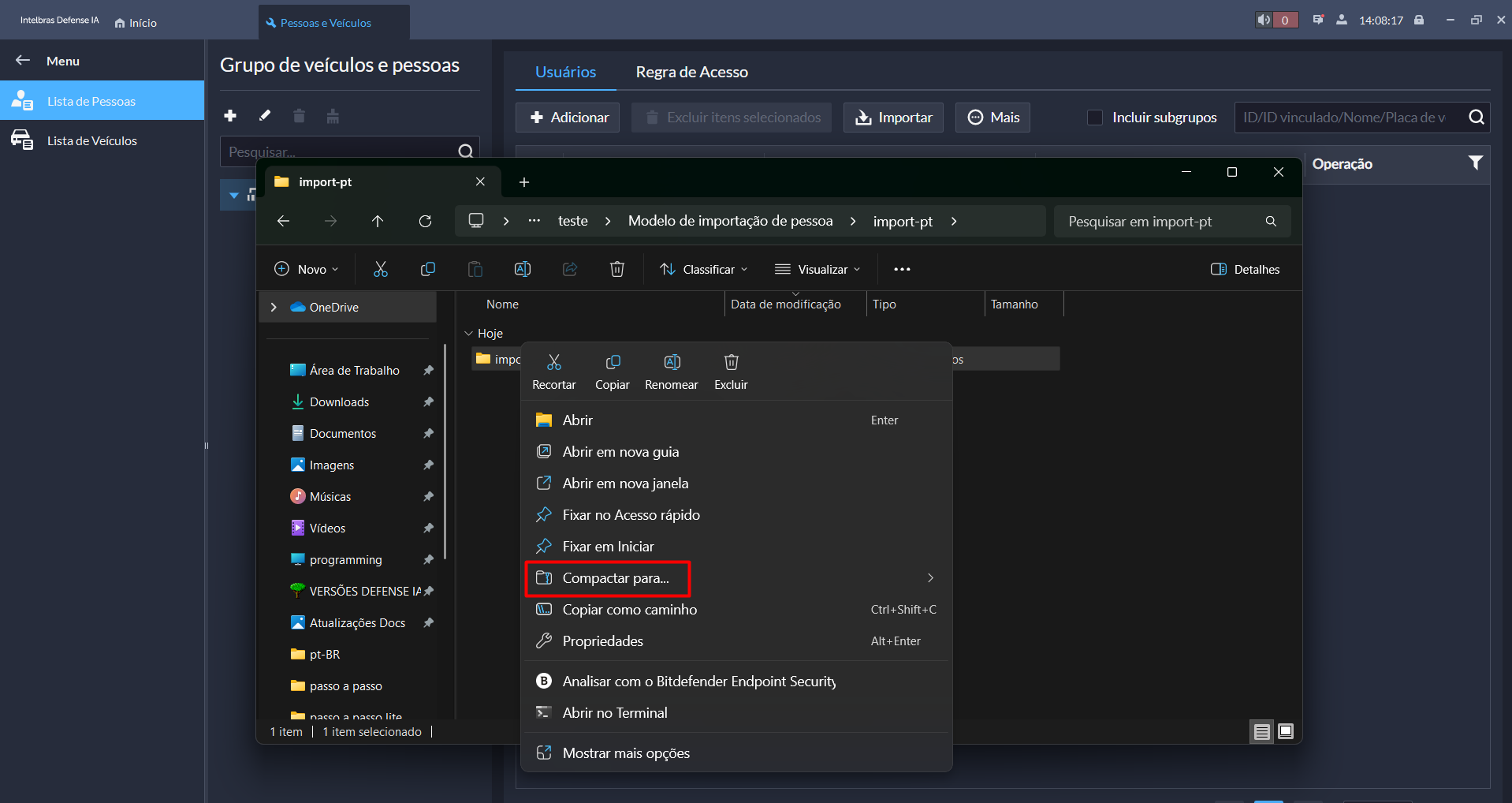

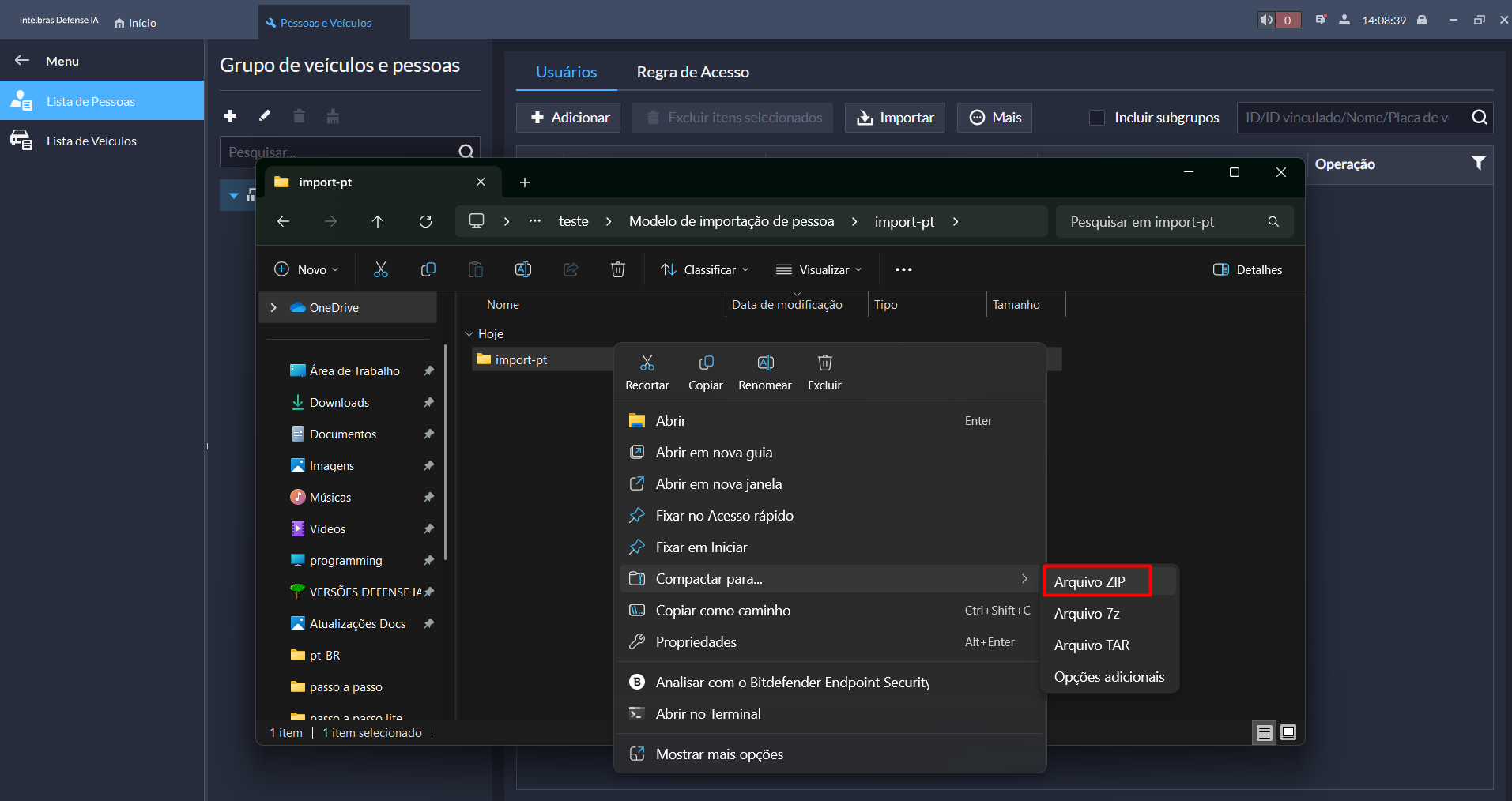

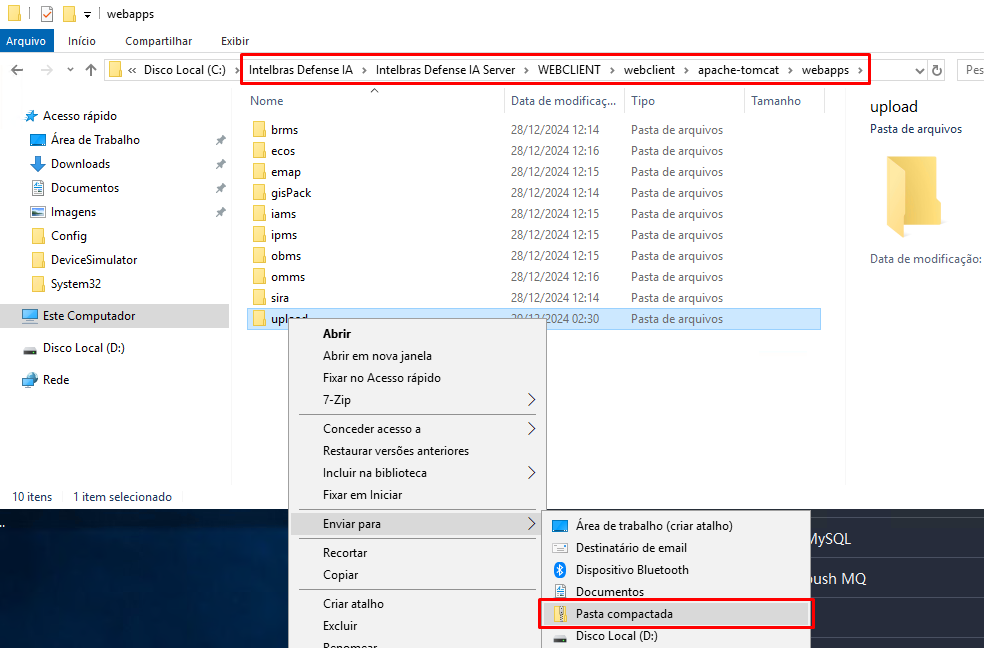

Após a alteração dos dados na planília e a insersão das imagens (no padrão informado no documento excel) dentro desta pasta é importante seguir os próximos passos para zipar a pasta corretamente:

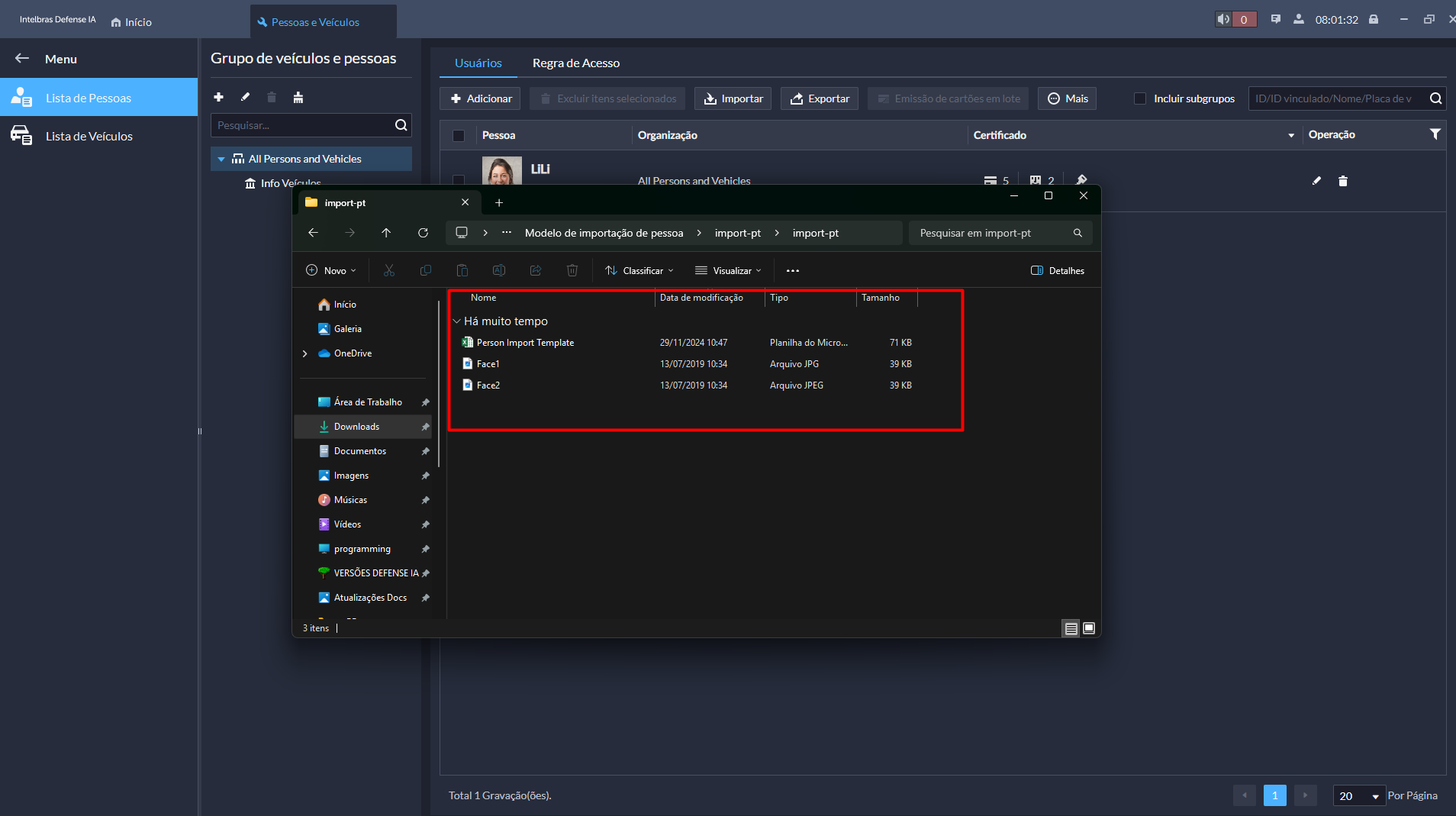

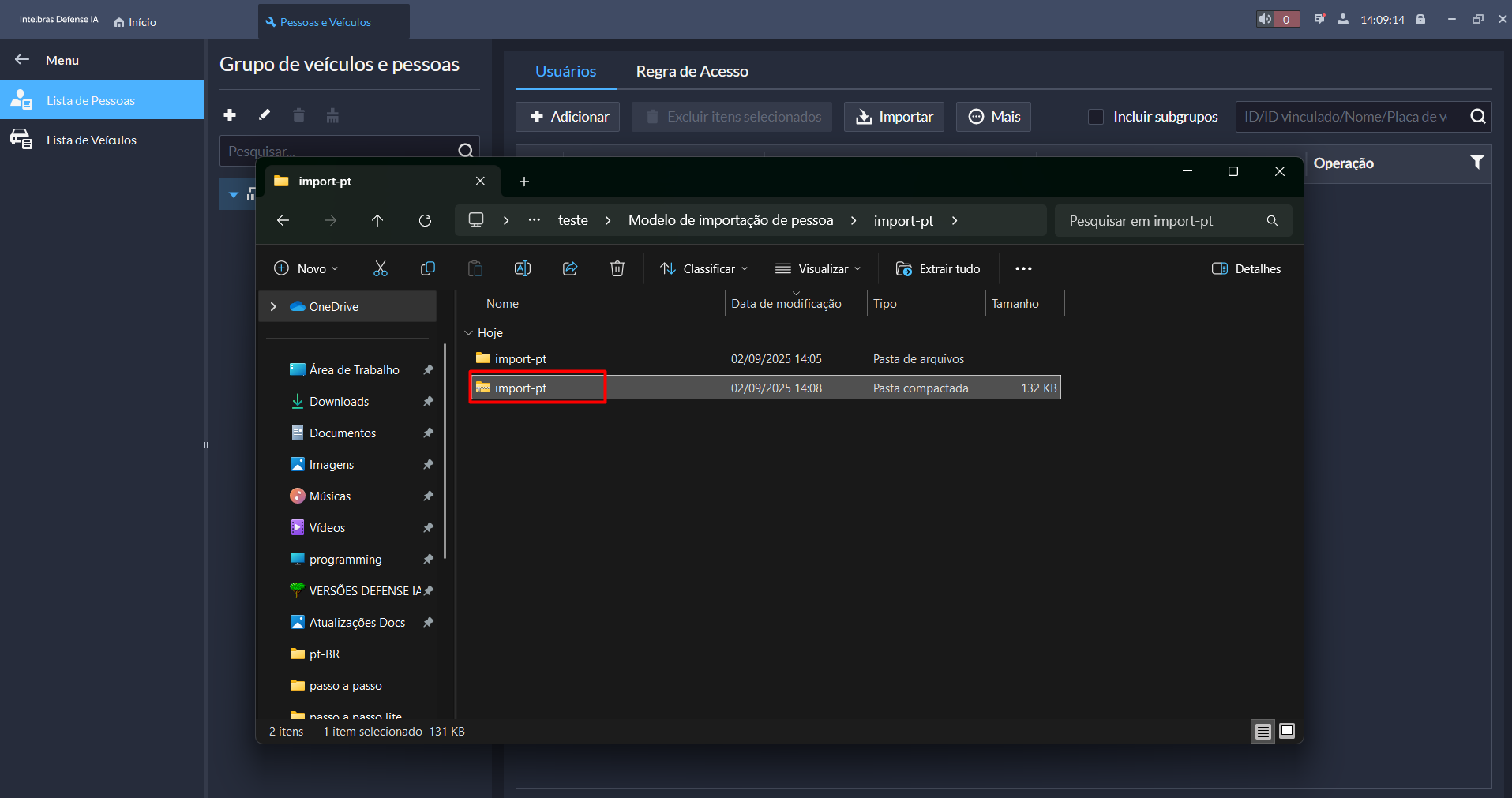

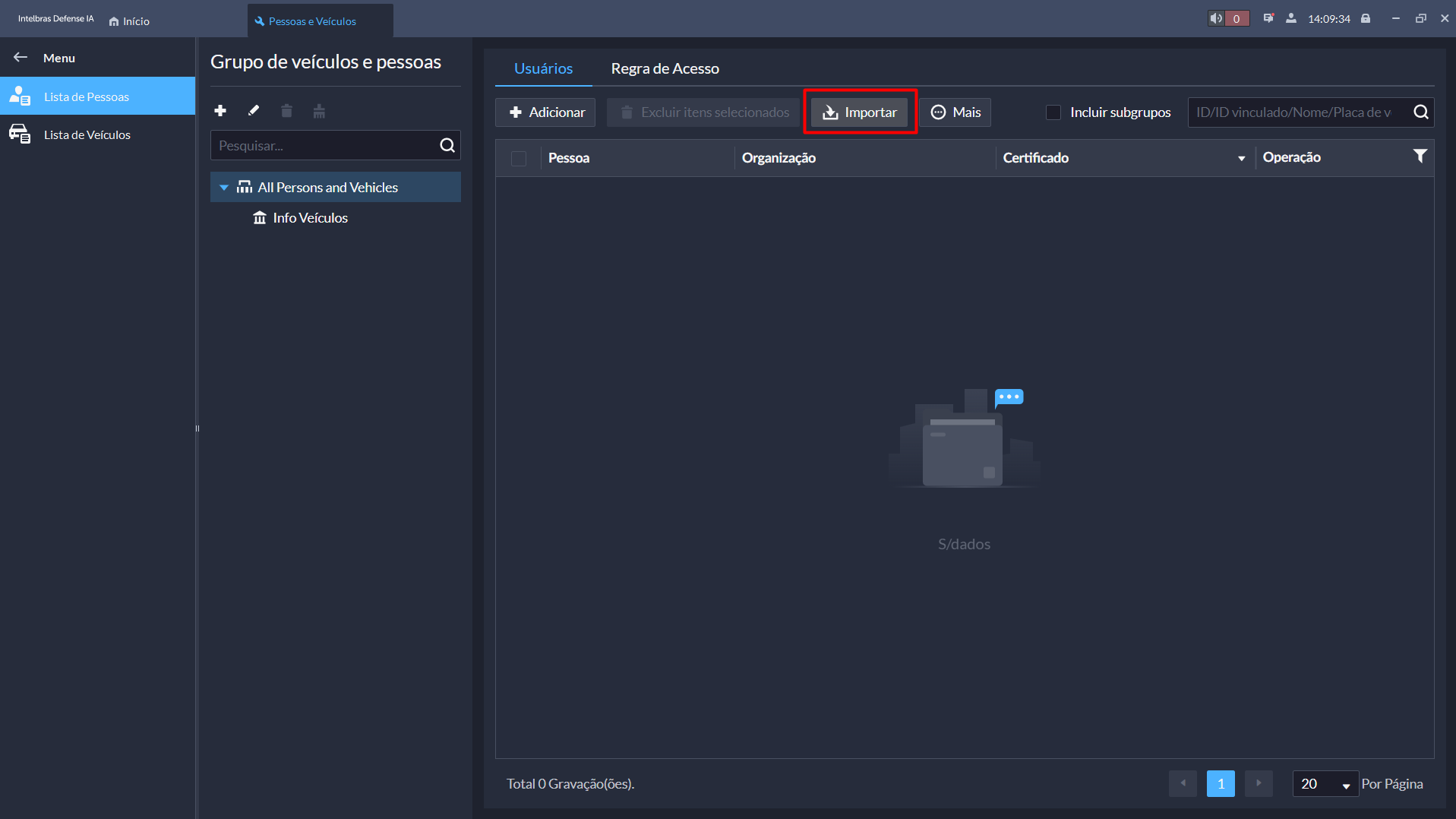

Depois de ter a pasta no formato '.zip' siga os seguintes passos para inserir essas informações no Defense IA Lite:

Selecione a pasta compactada(Se a pasta selecionada não for a compactada a importação não ocorrerá):

Se todos os passos foram seguidos corretamente a mensagem deve mostrar todos os itens adicionados como "Êxito" e serem adicionados à lista de pessoas:

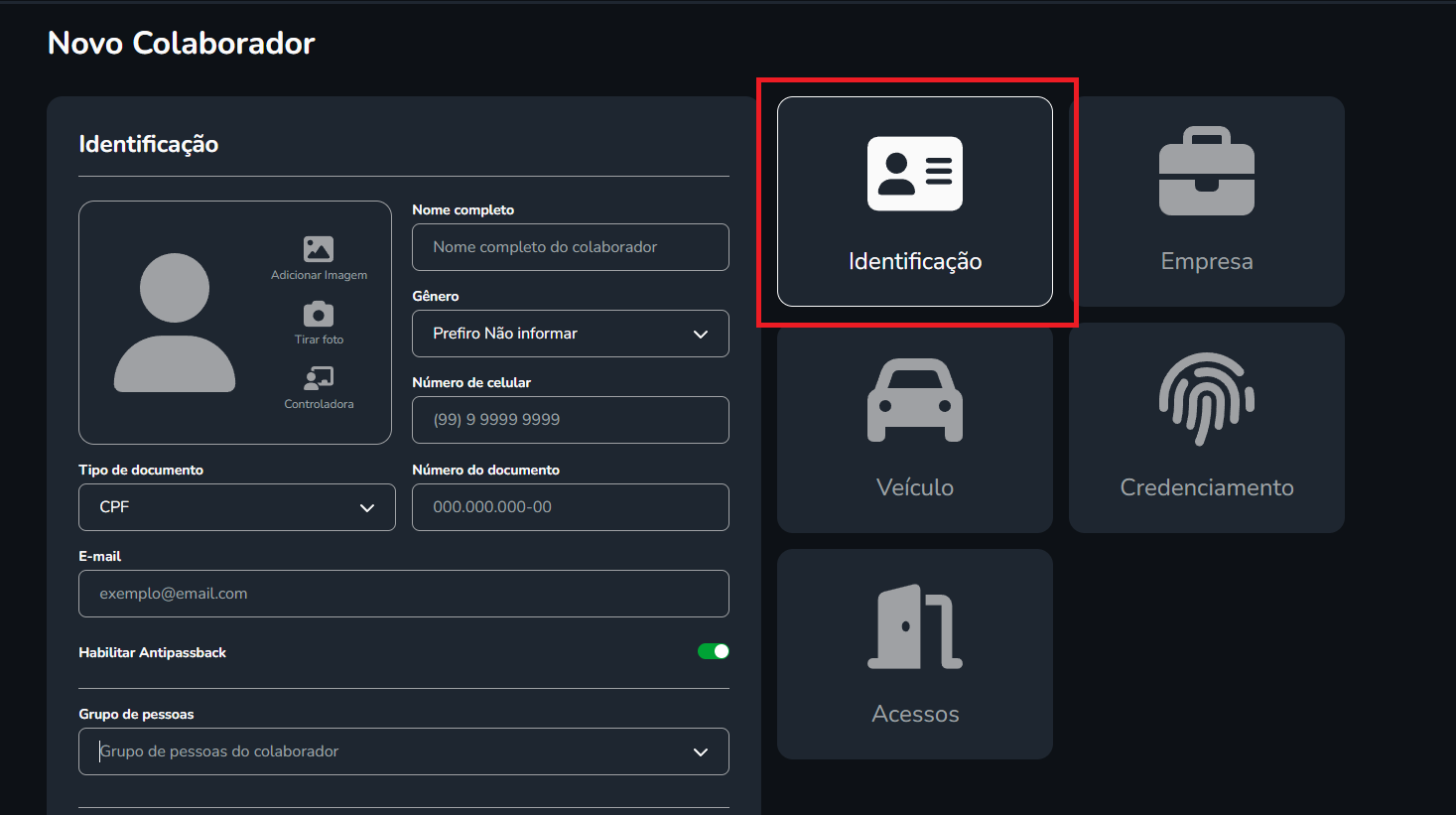

Para cadastrar uma pessoa na plataforma diretamente pelo menu, clique em "Adicionar" na guia de ferramentas acima.

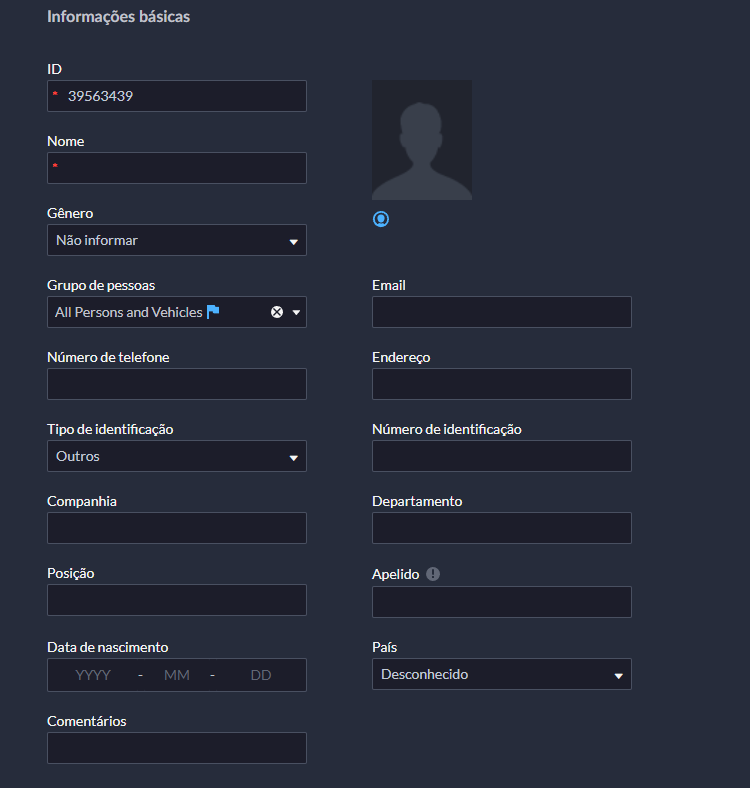

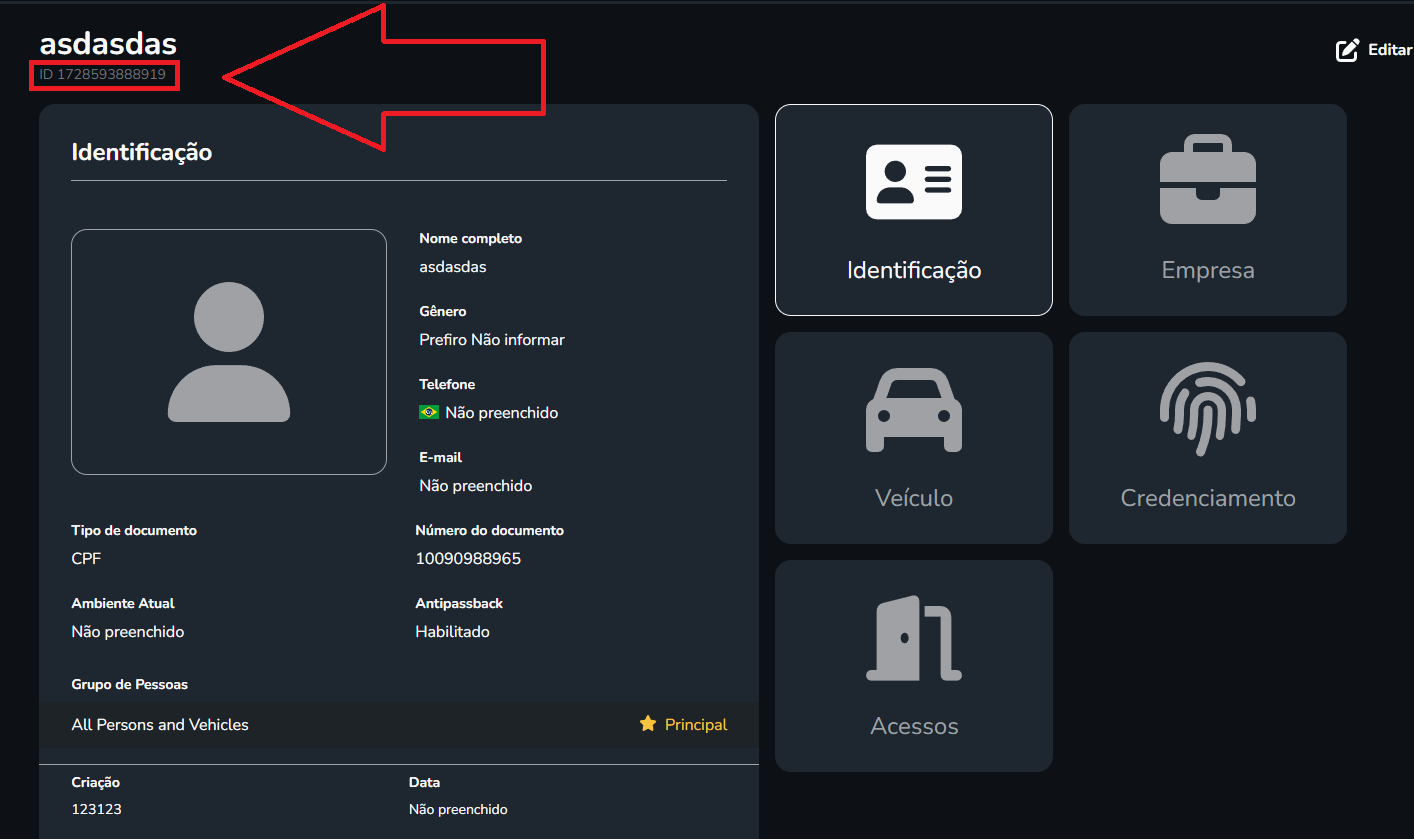

Informações Básicas

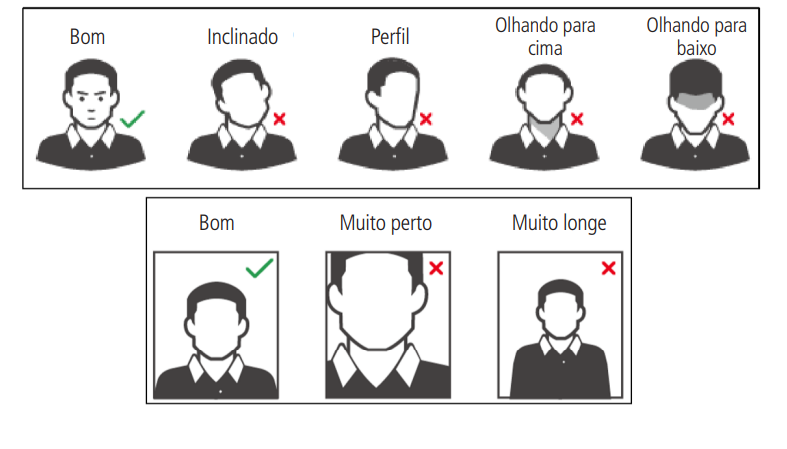

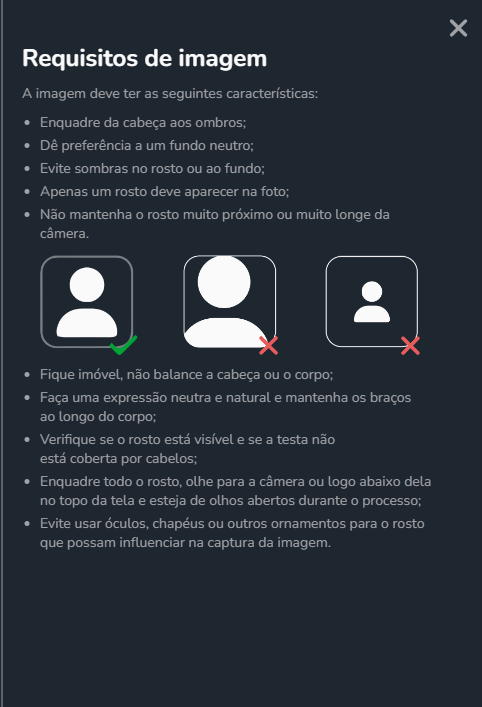

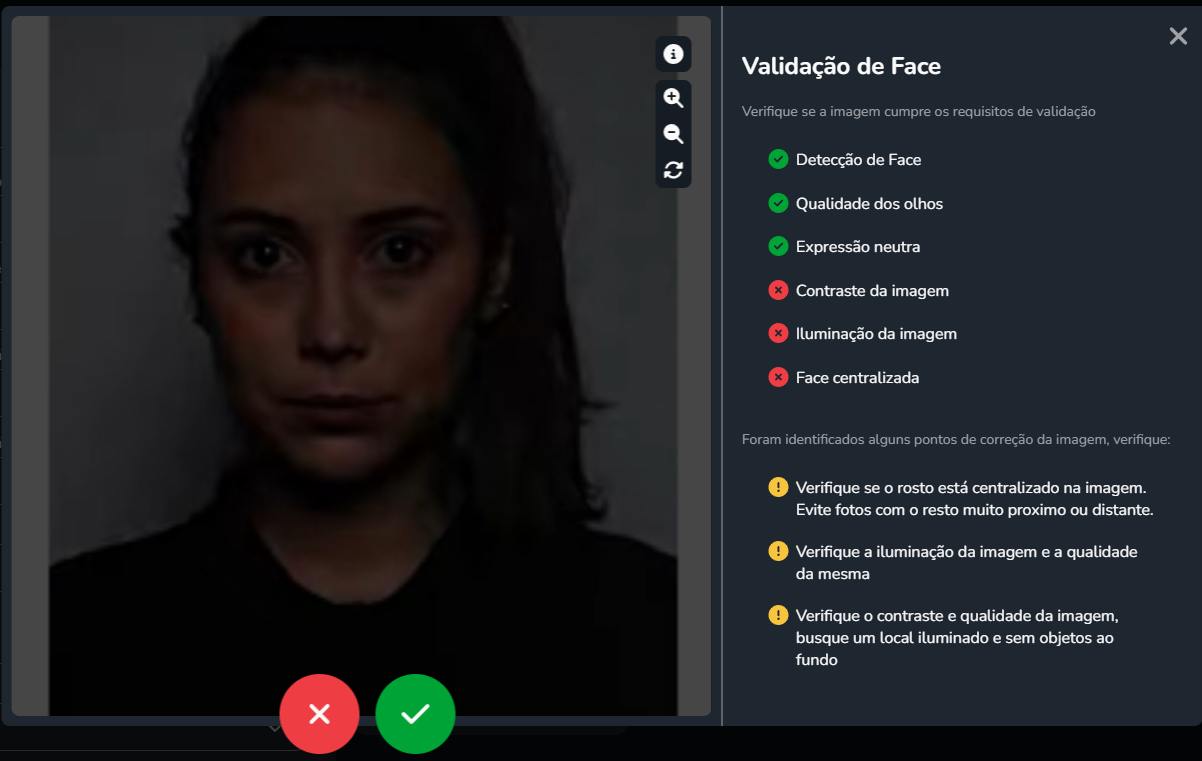

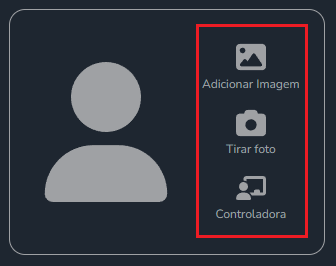

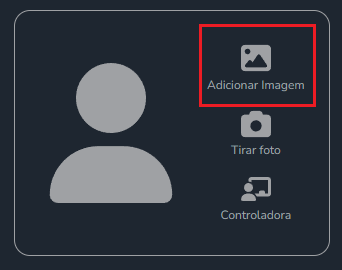

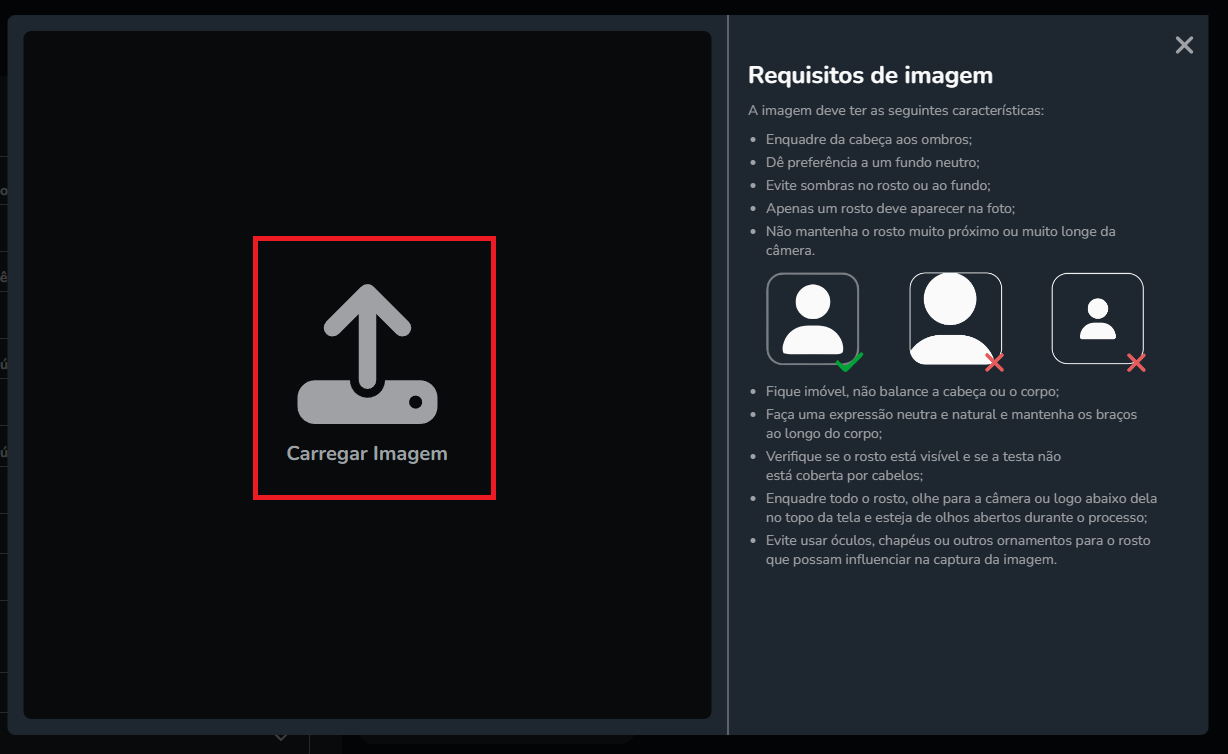

Nesta etapa preenche-se informações básicas sobre a pessoa cadastrada. ID, nome e foto da pessoa são informações obrigatórias.

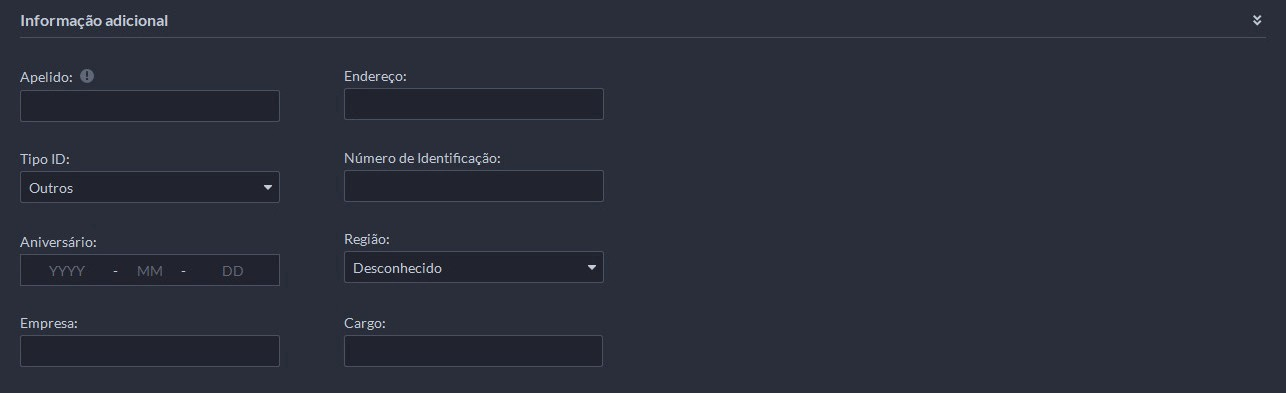

É possível adicionar informações adicionais ao cadastro. Expandindo a aba de informações adicionais, campos extras para preenchimento aparecem, como Apelido, Endereço, Documento de identificação, data de nascimento, naturalidade, empresa e cargo. Outras informações adicionais podem ser configuradas na plataforma

O ID é um Código único identificador da pessoa no sistema. O Defense IA Lite gera um ID aleatório não existente. É possível alterar este campo.

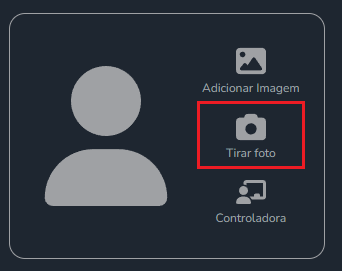

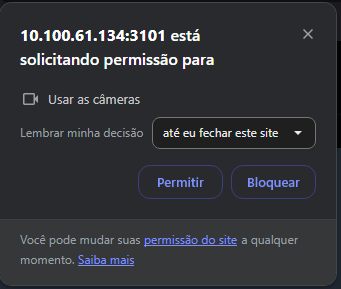

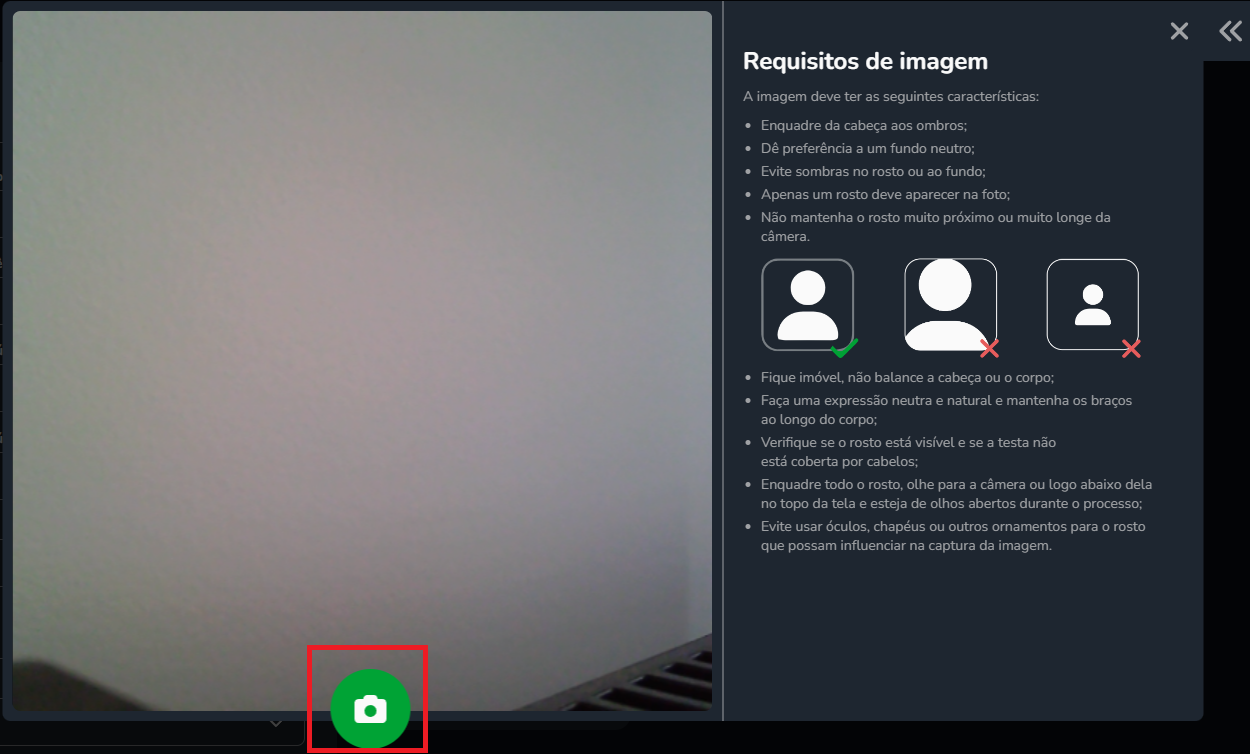

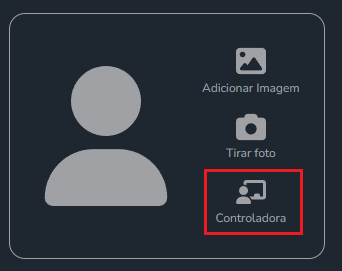

Há duas opções para inserir uma foto da pessoa, por upload de arquivo de imagem (Envio), ou fotografia pela web-cam (Instantâneo).

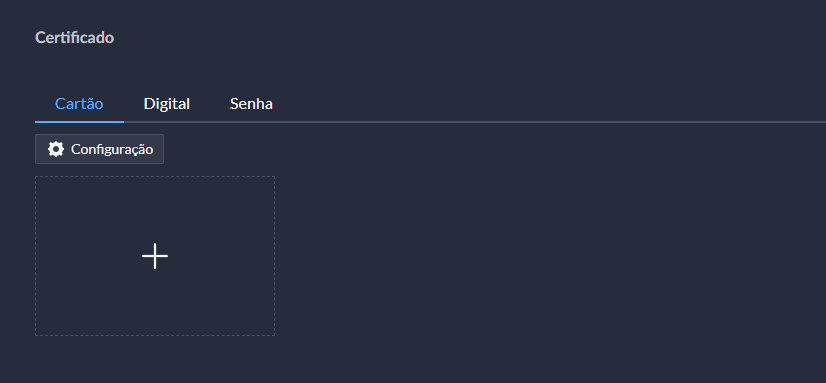

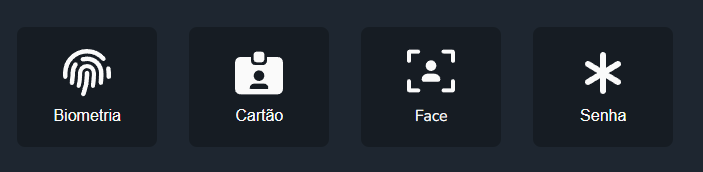

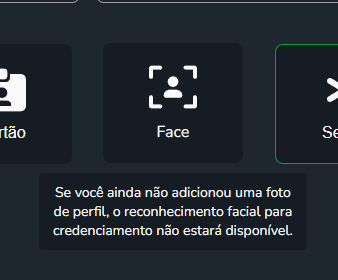

Credenciais de Acesso

Em "Certificado", você pode inserir métodos de autenticação da pessoa cadastrada, tais métodos poderão ser usados para acesso a dispositivos de controle de acesso presentes no sistema (veja em Controle de acesso mais detalhes de como cadastrar regras de acesso).

Os métodos de autenticação são:

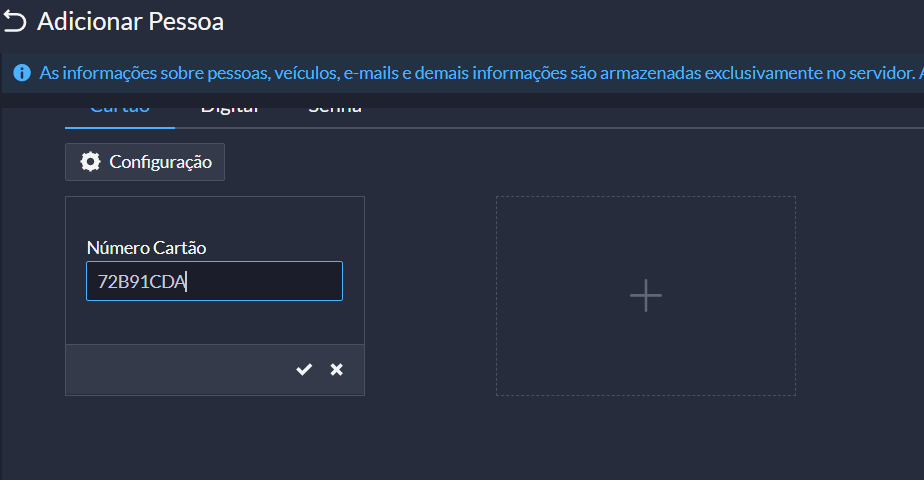

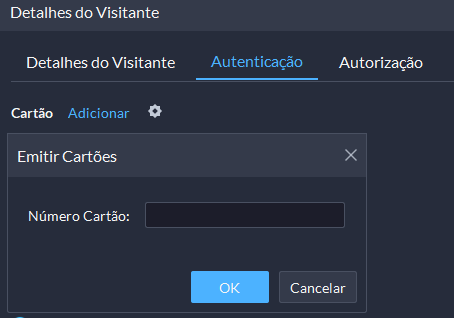

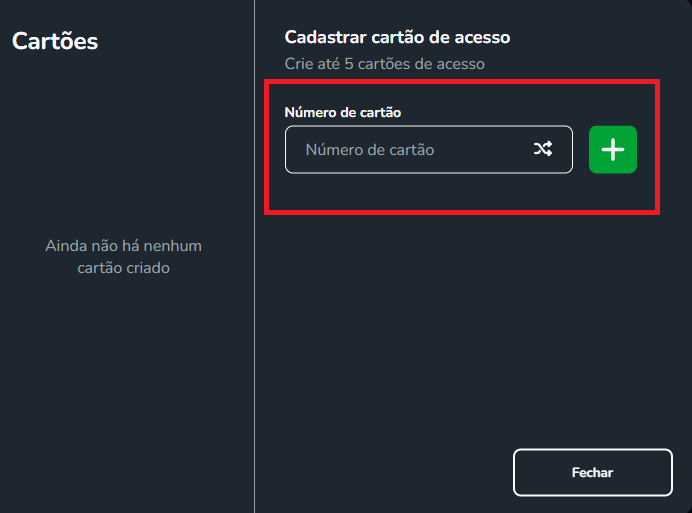

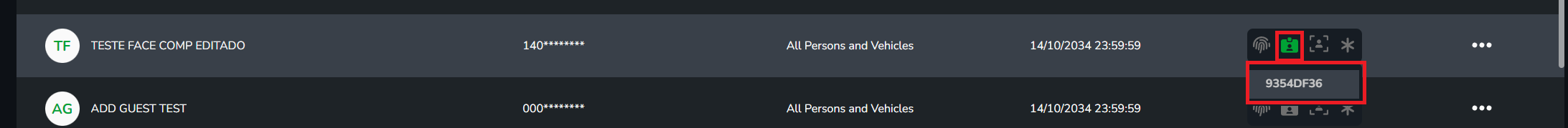

Cartão

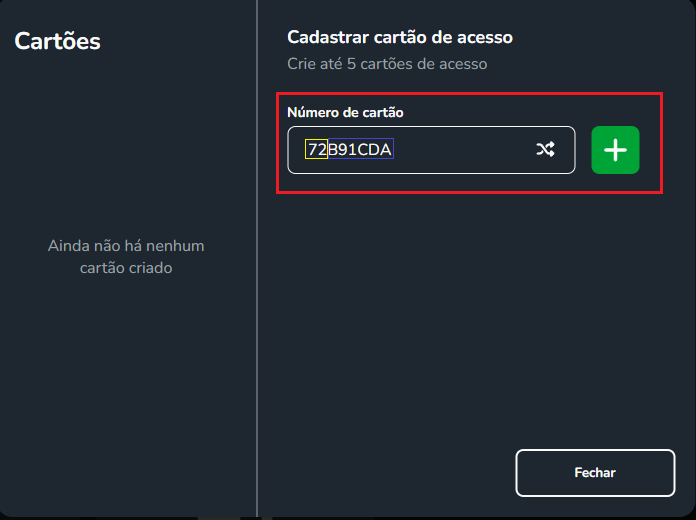

Uma pessoa cadastrada pode possuir até 5 cartões, um deles deve ser o principal. O cartão deve apresentar um código hexadecimal de 8 à 16 dígitos.

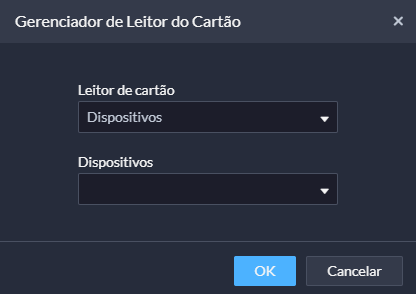

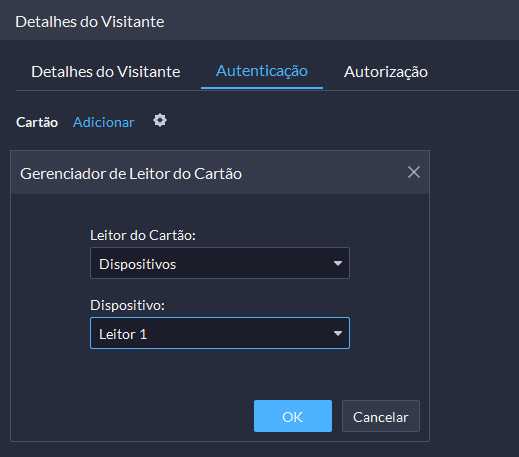

Existem dois métodos para registrar um cartão, digitando manualmente, caso o código do cartão seja conhecido, ou adicioná-lo via leitora. Para registrar um cartão via leitora, clique no botão Configuração.

Apenas usuários com permissões necessárias podem cadastrar cartões pela leitora.

É possível escolher entre uma leitora de cartão que pode ser conectada via USB com o computador, ou algum dispositivo de controle de acesso já conectado à plataforma. Ao selecionar a opção desejada, clique em OK e passe o cartão no sensor de leitura.

O código do cartão deve aparecer no campo, confirme para registrar o cartão. O mesmo passo pode ser repetido para emitir outros cartões.

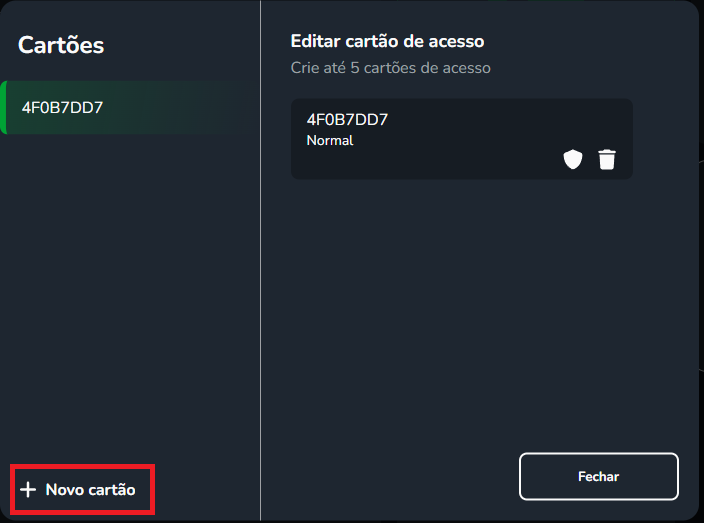

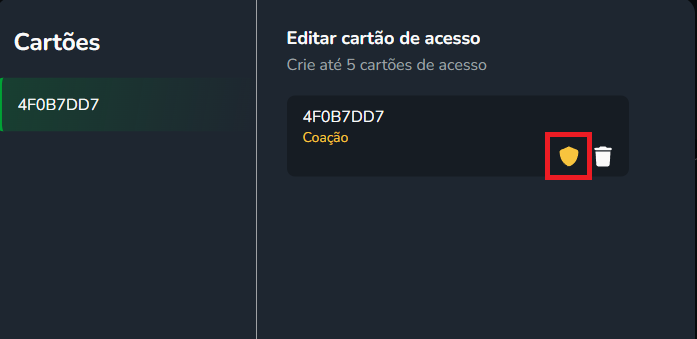

Existem 3 funções de gerenciamento do cartão.

Cartão de coação - Selecione este ícone para definir o cartão como cartão de coação. Cartão de coação emite um

evento de coação quando passado numa leitora conectada ao Defense IA Lite (o evento deve ser devidamente configurado

para notificar a plataforma, veja em Eventos como configurar um evento).

Cartão de coação - Selecione este ícone para definir o cartão como cartão de coação. Cartão de coação emite um

evento de coação quando passado numa leitora conectada ao Defense IA Lite (o evento deve ser devidamente configurado

para notificar a plataforma, veja em Eventos como configurar um evento).

Alterar número do cartão - Selecione este ícone para alterar o número do cartão

Alterar número do cartão - Selecione este ícone para alterar o número do cartão

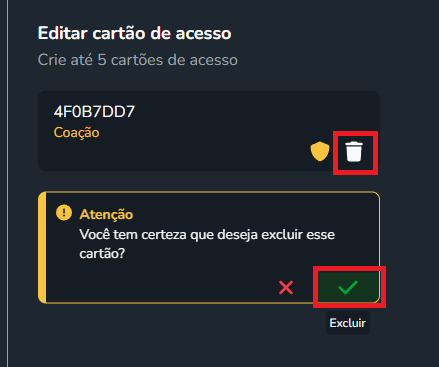

Excluir cartão - Selecione este ícone para excluir o cartão da plataforma.

Excluir cartão - Selecione este ícone para excluir o cartão da plataforma.

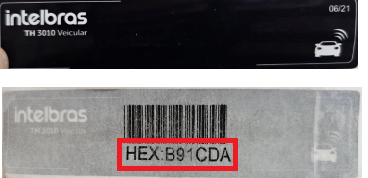

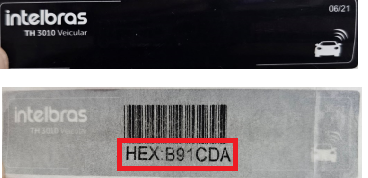

Tags UHF

Atualmente é possível realizar o cadastro de Tags UHF como cartões no sistema, sendo enviadas como cartões ao dispositivo. Antes de efetuar o cadastro da Tag UHF no sistema, é importante verificar qual o tipo de leitores são utilizados em seu sistema 26 bits ou 24 bits.

Em caso de Tag intelbras em operações em cenários 34 Bits. Deve-se adicionar o número 72 a frente da Tag durante seu cadastramento, exemplo para a Tag Intelbras TH 3010:

Tag UHF: B91CDA

Neste caso, durante o cadastramento da Tag deve ser adicionado o valor 72 + Valor em Hexadecimal da Tag, conforme a imagem abaixo:

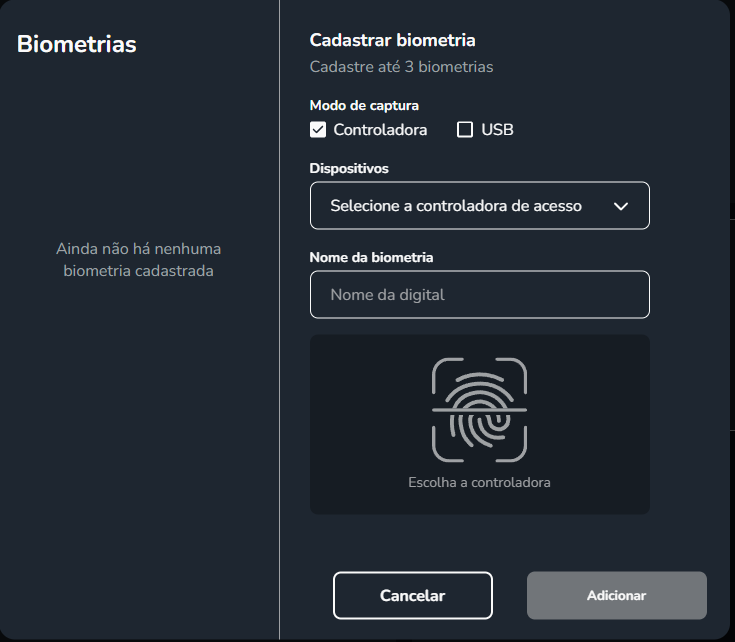

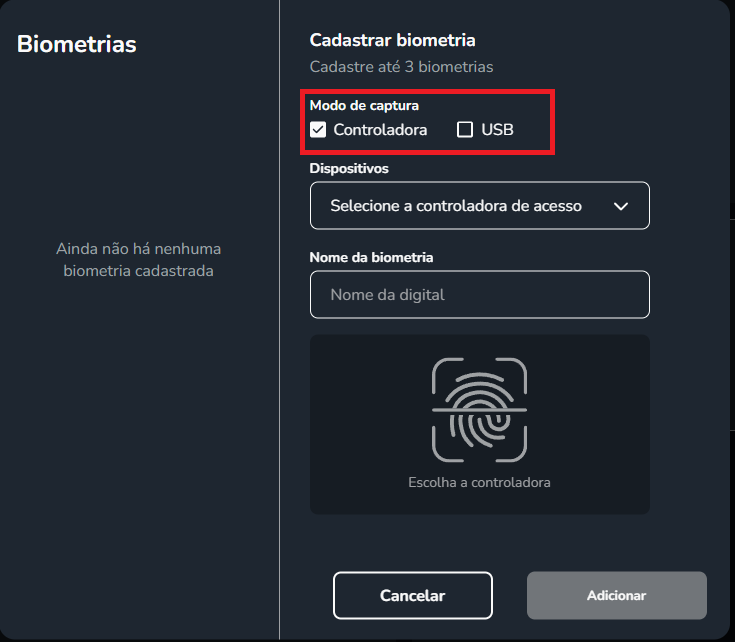

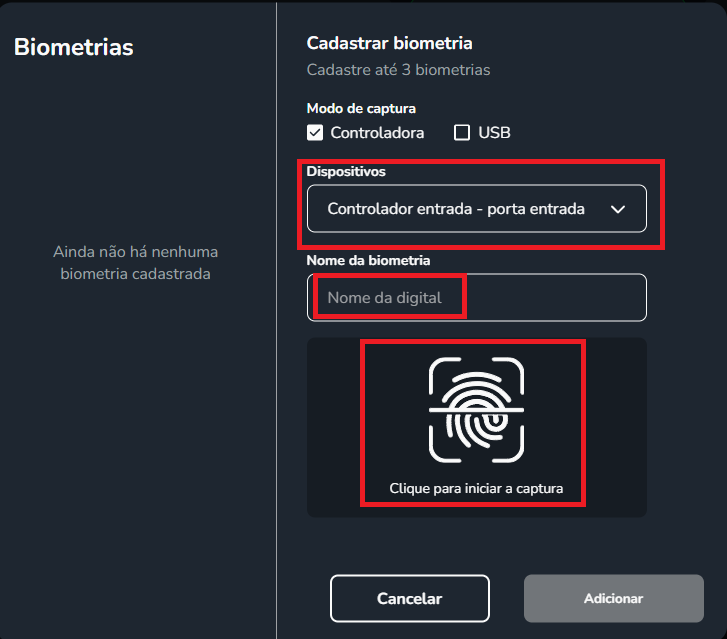

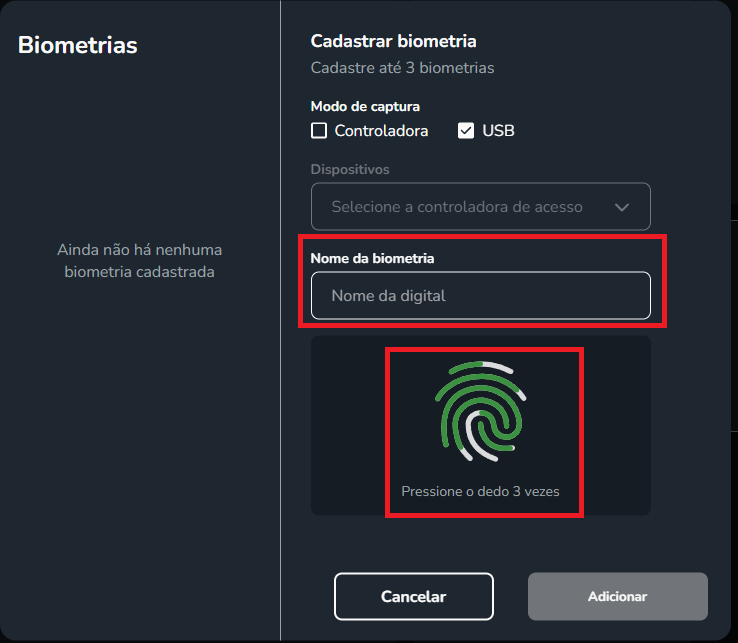

Impressão Digital

Até 3 impressões digitais podem ser cadastradas por pessoa. Para cadastrar um digital, o sistema deve estar conectado à uma leitora de digitais, seja um leitor via USB ou dispositivo conectado à plataforma. Para registrar uma digital, clique no botão Configuração.

Selecione o dispositivo desejado para leitura e clique em OK. Em seguida, clique em Adicionar

Posicione o dedo no leitor, clique em Adicionar digitais e realize a coleta da impressão digital 3 vezes.

Existem 3 funções de gerenciamento da impressão digital

Digital de coação - Selecione este ícone para definir a impressão digital como digital de coação. Digital de coação

emite um evento de coação quando passada numa leitora conectada ao Defense IA Lite (o evento deve ser devidamente

configurado para notificar a plataforma, veja em Eventos como configurar um evento).

Digital de coação - Selecione este ícone para definir a impressão digital como digital de coação. Digital de coação

emite um evento de coação quando passada numa leitora conectada ao Defense IA Lite (o evento deve ser devidamente

configurado para notificar a plataforma, veja em Eventos como configurar um evento).

Alterar nome da impressão digital - Selecione este ícone para alterar o nome da impressão digital

Alterar nome da impressão digital - Selecione este ícone para alterar o nome da impressão digital

Excluir impressão digital - Selecione este ícone para excluir a digital da plataforma.

Excluir impressão digital - Selecione este ícone para excluir a digital da plataforma.

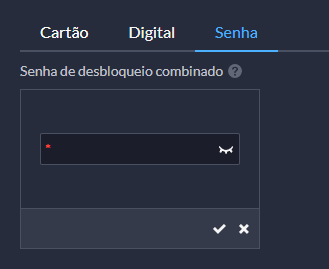

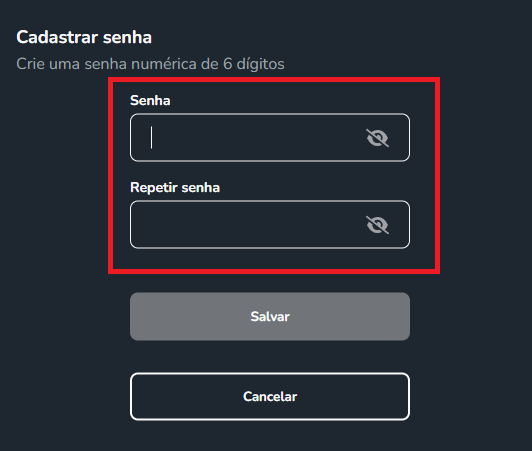

Senha Numérica

Senha numérica de 6 dígitos para uma segunda camada de segurança no acesso.

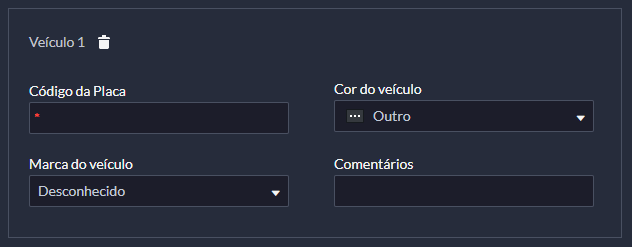

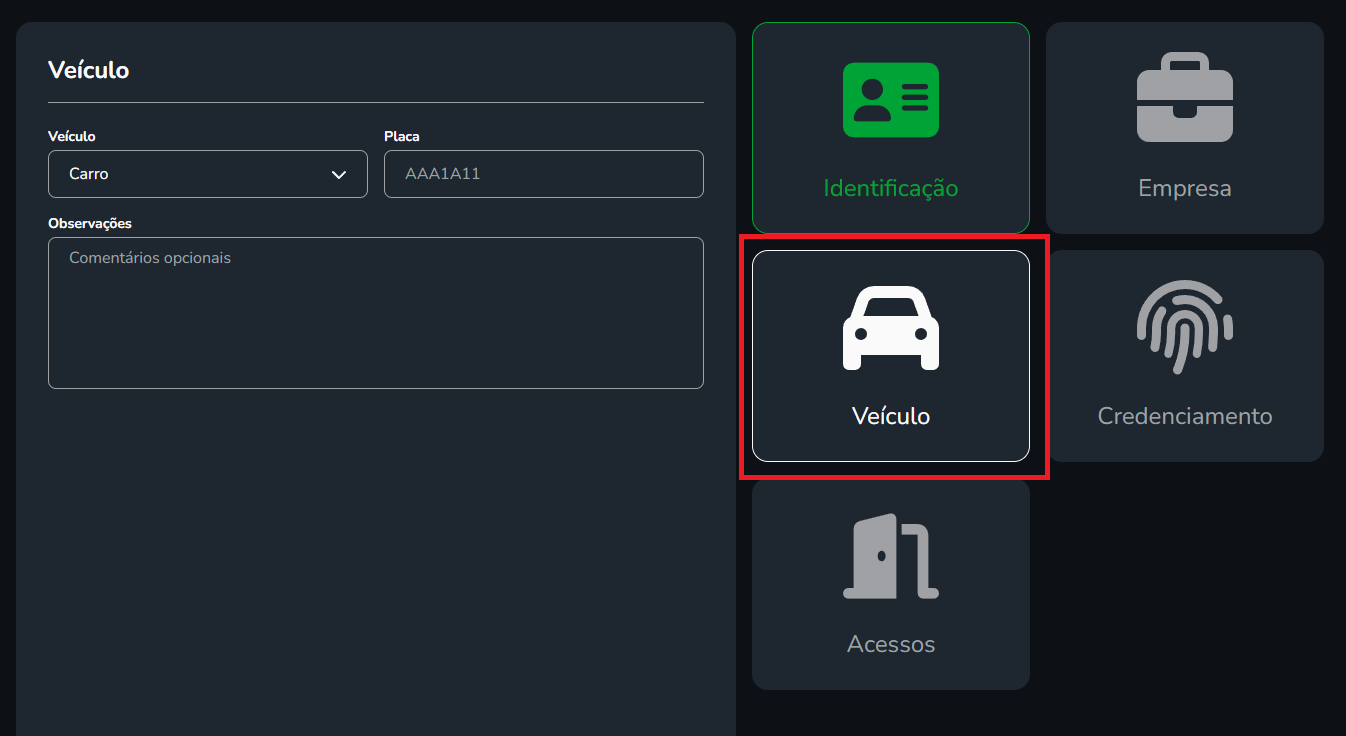

Informações do Veiculo

Para vincular um veículo à pessoa cadastrada, clique em "+" na aba Informações do Veículo. Preencha as informações como:

Placa do veículo: A placa é o identificador do veículo, ela será vinculada à pessoa cadastrada.

Cor do veículo: Selecione a cor do veículo na lista suspensa.

Marca do veículo: Selecione a marca do veículo na lista suspensa.

Comentários: Adicione comentários sobre o veículo no campo.

Veja mais informações sobre em Cadastrar veículos

Informações adicionais

É possível adicionar informações adicionais ao cadastro. Expandindo a aba de informações adi- cionais, campos extras para preenchimento aparecem, como Apelido, Endereço, Documento de identificação, data de nascimento, naturalidade, empresa e cargo. Outras informações adicionais podem ser configuradas na plataforma.

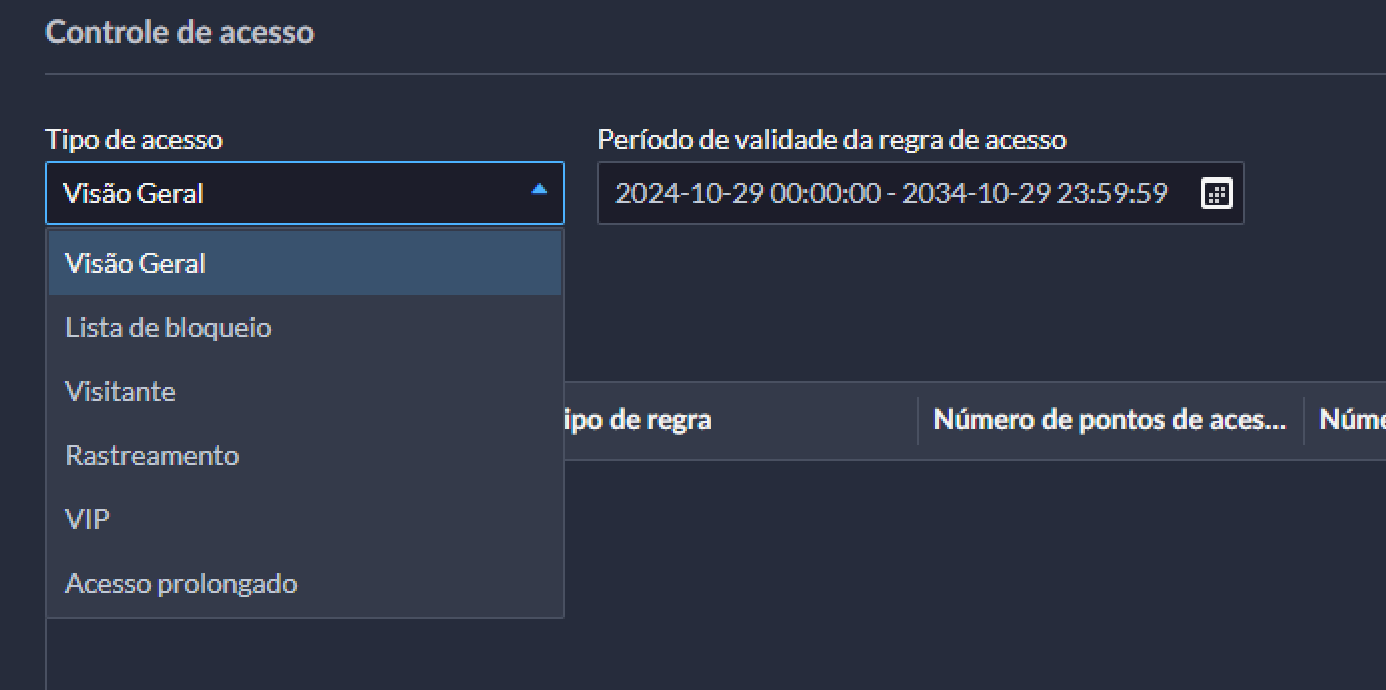

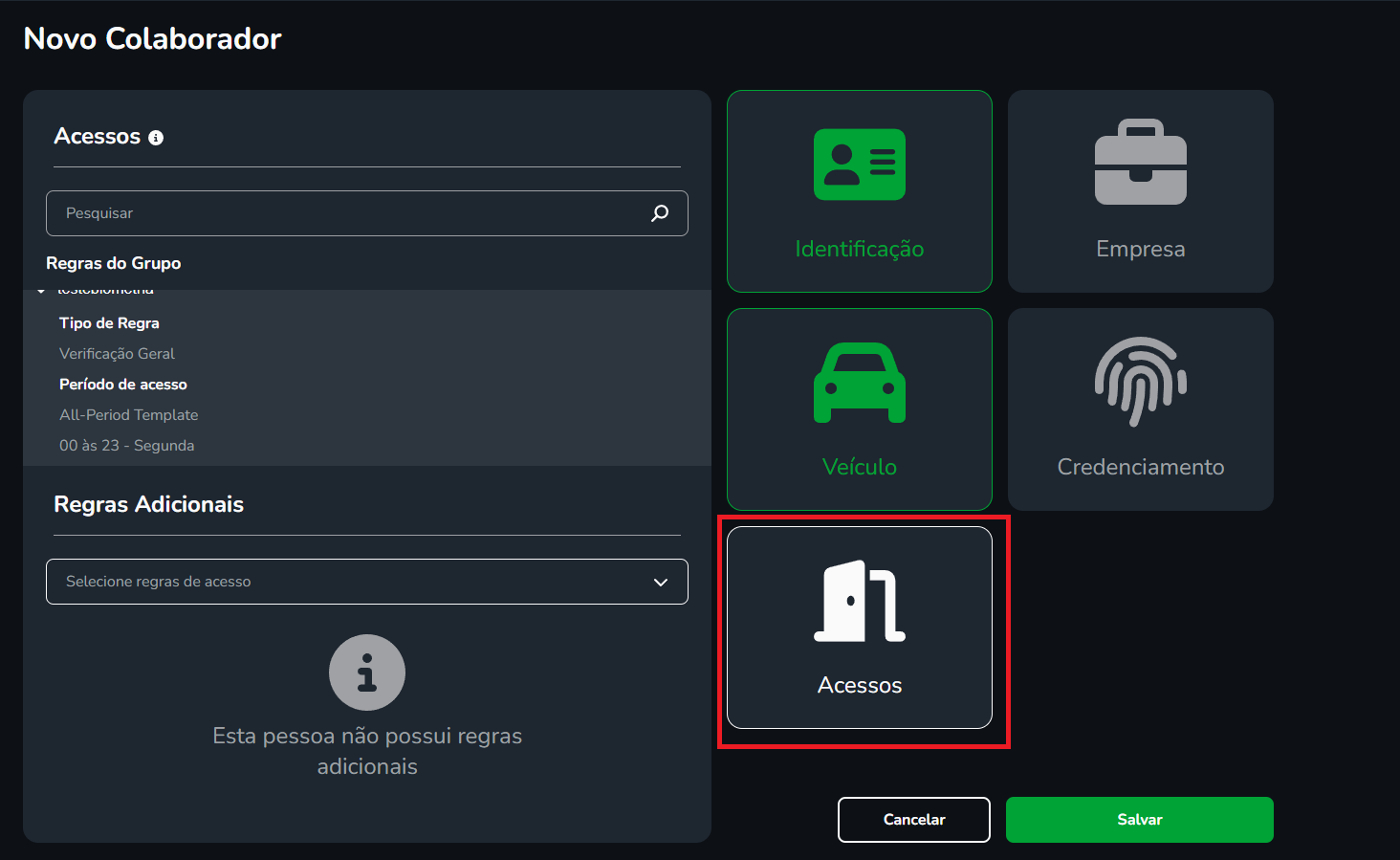

Controle de Acesso

É possível criar regras de acesso para vinculação à pessoa cadastrada. Deve ser escolhido um entre os 6 Tipos de Acesso, além da definição do prazo de validade de permissão de acesso.

| Tipo de Acesso | Descrição |

|---|---|

| Visão Geral | Quando a pessoa usa um ponto de acesso, um evento geral é relatado. |

| Lista de Bloqueio | A pessoa não pode usar um ponto de acesso. Além disso, um evento de lista de bloqueio é relatado. |

| Visitante | Quando a pessoa usa um ponto de acesso, um evento de visitante é relatado. Além disso, a pessoa tem acesso limitado de 200 vezes. Após as 200 vezes serem usadas, a pessoa não pode usar um ponto de acesso. |

| Rastreamento | Quando a pessoa usa um ponto de acesso, um evento de patrulha é relatado. |

| VIP | Quando a pessoa usa um ponto de acesso, um evento VIP é relatado. |

| Acesso Prolongado | Quando a pessoa usa um ponto de acesso, a porta permanecerá destrancada por mais 5 segundos, e um evento de tempo estendido é relatado. |

Veja em Configurações de Controle de Acesso > Gerenciamento de Regras de Acesso como configurar uma regra de acesso.

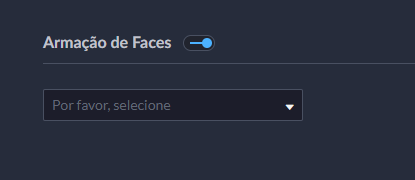

Armação de Face

Vincula a pessoa cadastrada a um grupo de comparação de rostos. Veja Configuração de Banco de dados para ver como cadastrar um grupo de comparação de rostos.

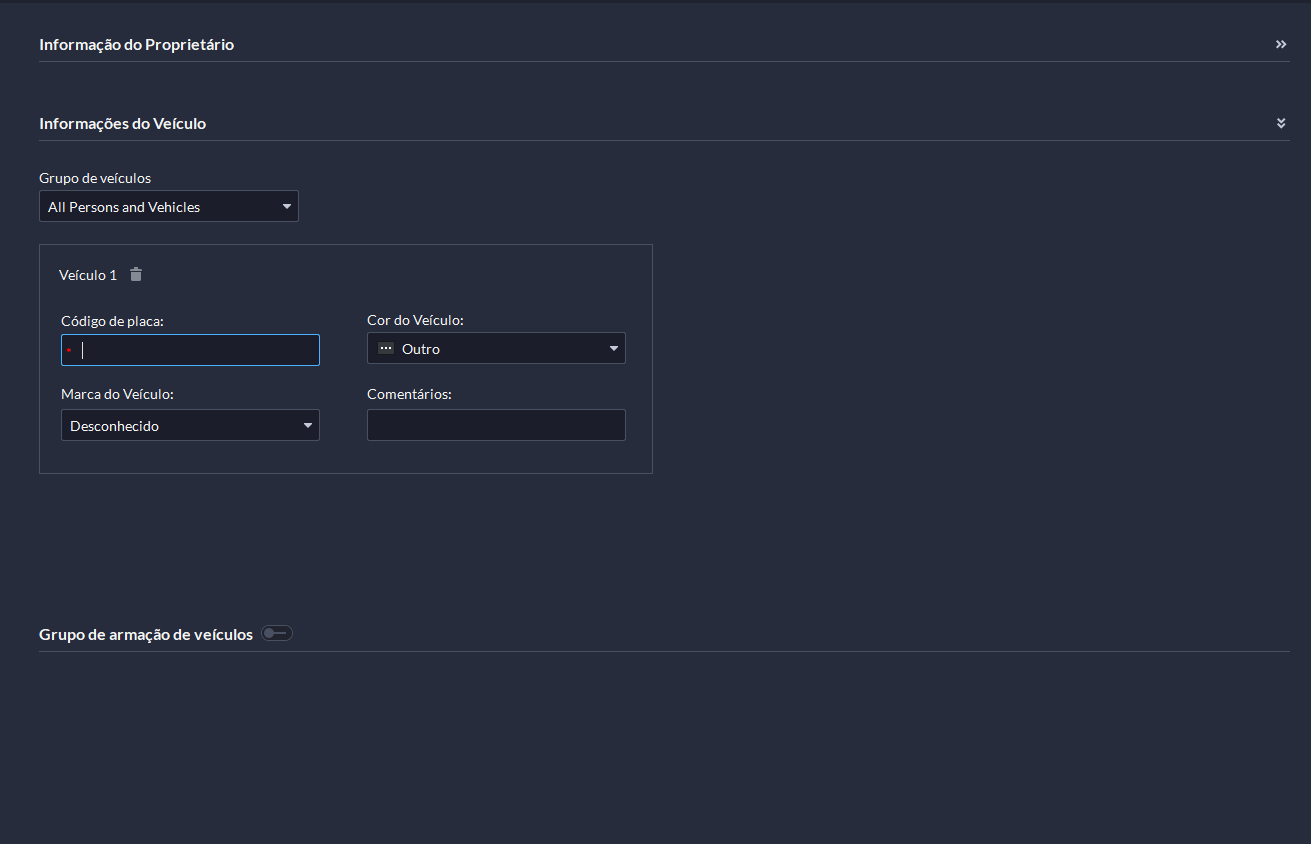

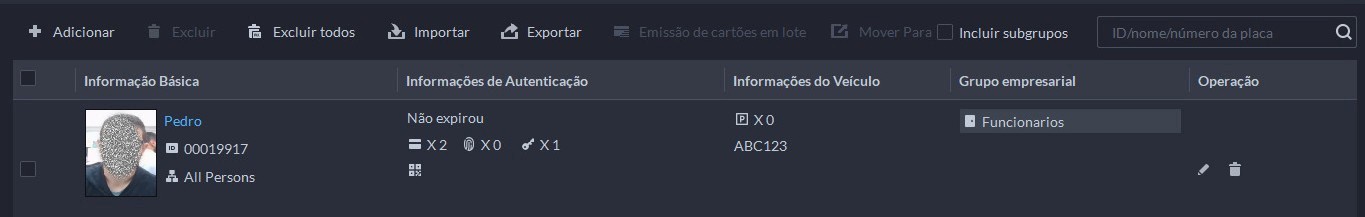

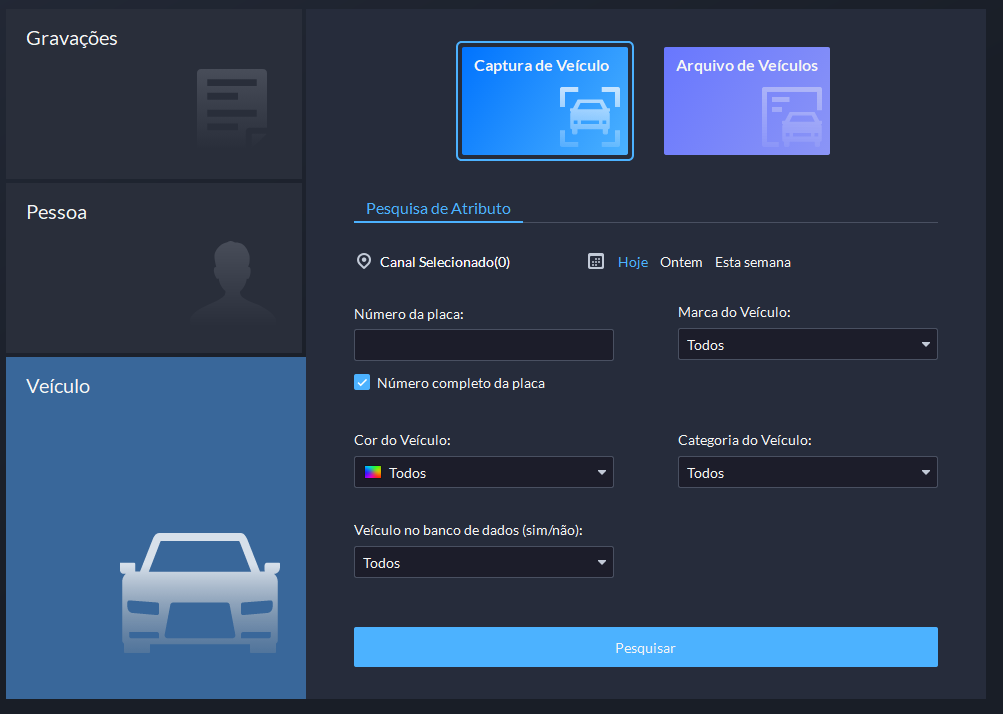

Cadastrar Veículos

Na janela Lista de Veículos, clique em "Adicionar" para registrar um veículo na lista.

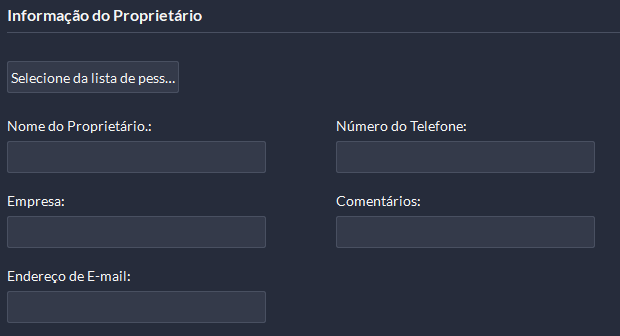

Informação do Proprietário

Caso o veículo que será cadastrado possua um proprietário cadastrado na plataforma, é possível selecioná-lo em "Selecione da lista de pessoas". Suas informações aparecerão nas caixas abaixo.

Informações do Veículo

Placa do veículo: A placa é o identificador do veículo, ela será vinculada à pessoa cadastrada.

Cor do veículo: Selecione a cor do veículo na lista suspensa.

Marca do veículo: Selecione a marca do veículo na lista suspensa.

Comentários: Adicione comentários sobre o veículo no campo.

Após o preenchimento, clique em OK para concluir o cadastro do veículo.

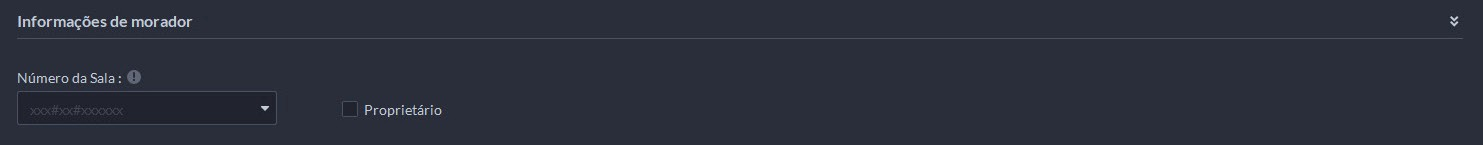

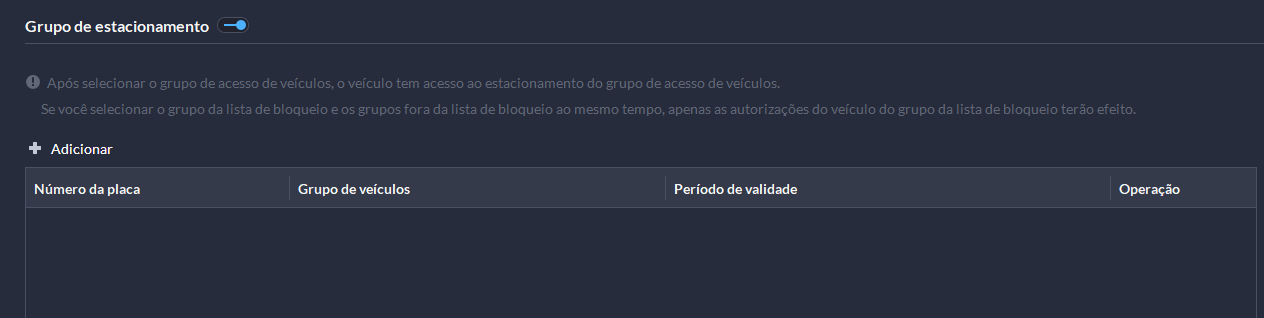

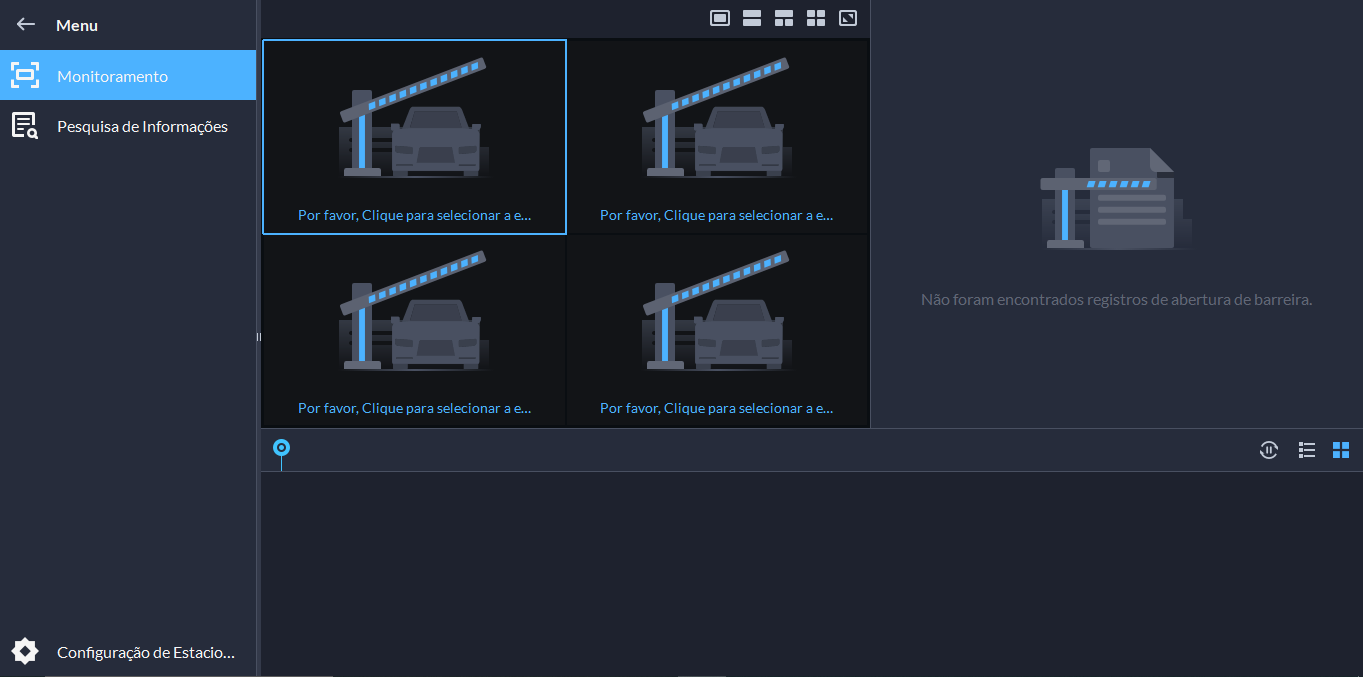

É possivel realizar a adição do grupo de estacionamento ao clicar Adicionar.

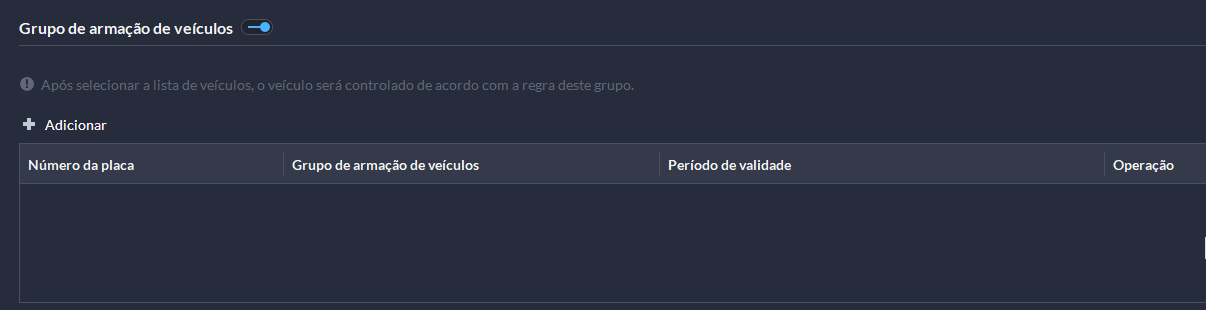

É possivel realizar a adição do grupo de armação de veículos ao clicar Adicionar.

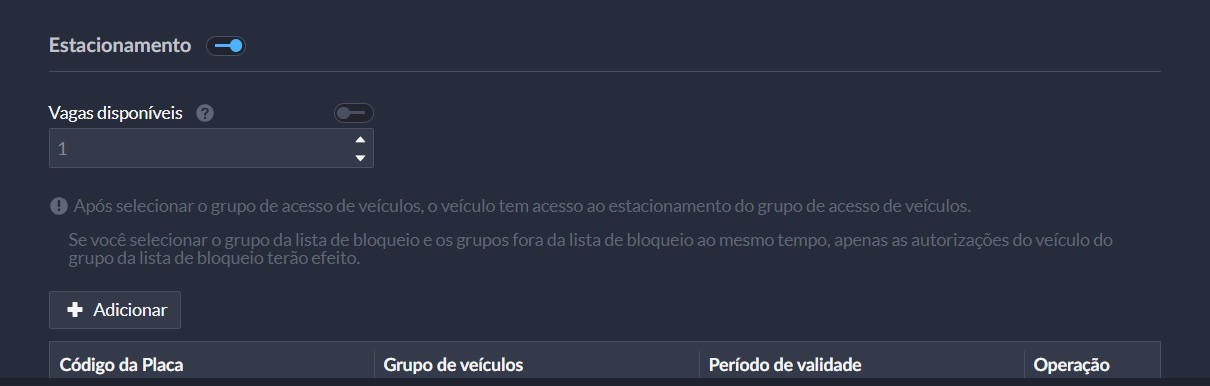

Grupo de veículos do estacionamento

» Locais disponíveis: define à pessoa cadastrada a quantidade de vagas de estacionamento que esta pode ocupar.

Clicando em Adicionar, vincula a pessoa cadastrada e seus veículos a grupos de veículos. Veja Estacionamento para mais informações sobre como gerenciar grupos de veículos. Ao fim do cadastro, a pessoa aparecerá na lista juntamente com algumas informações cadastradas. Você pode editar informações clicando no ícone de edição, ou excluí-la clicando no ícone de exclusão.

É possível visualizar detalhes do cadastro clicando duas vezes sob o mesmo.

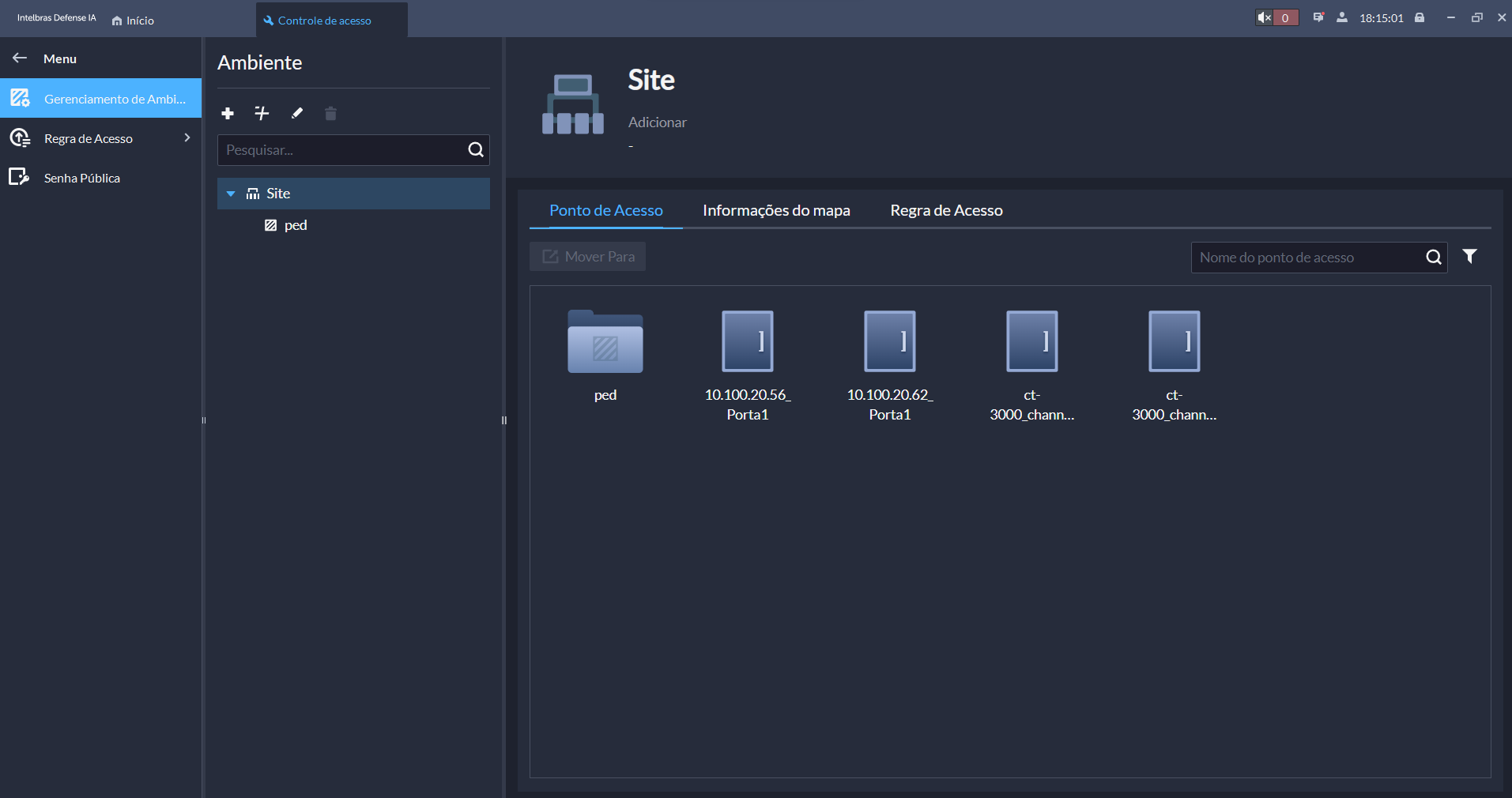

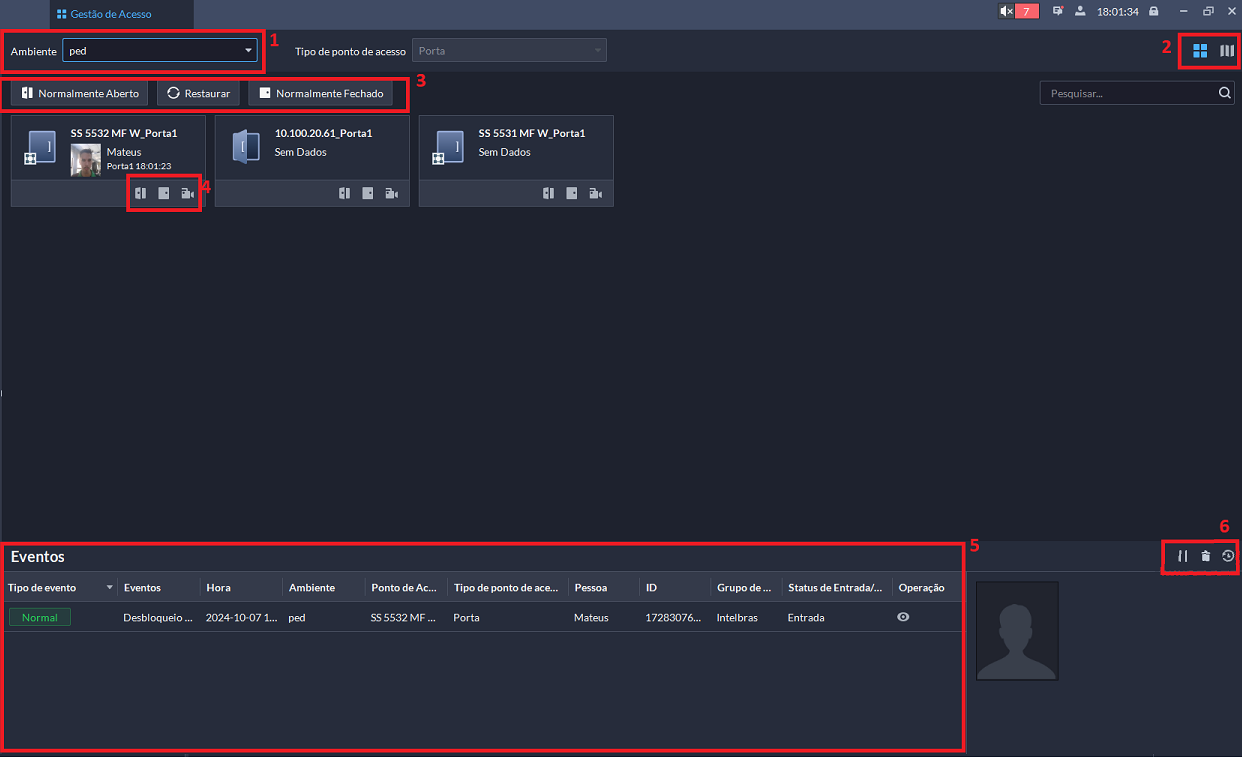

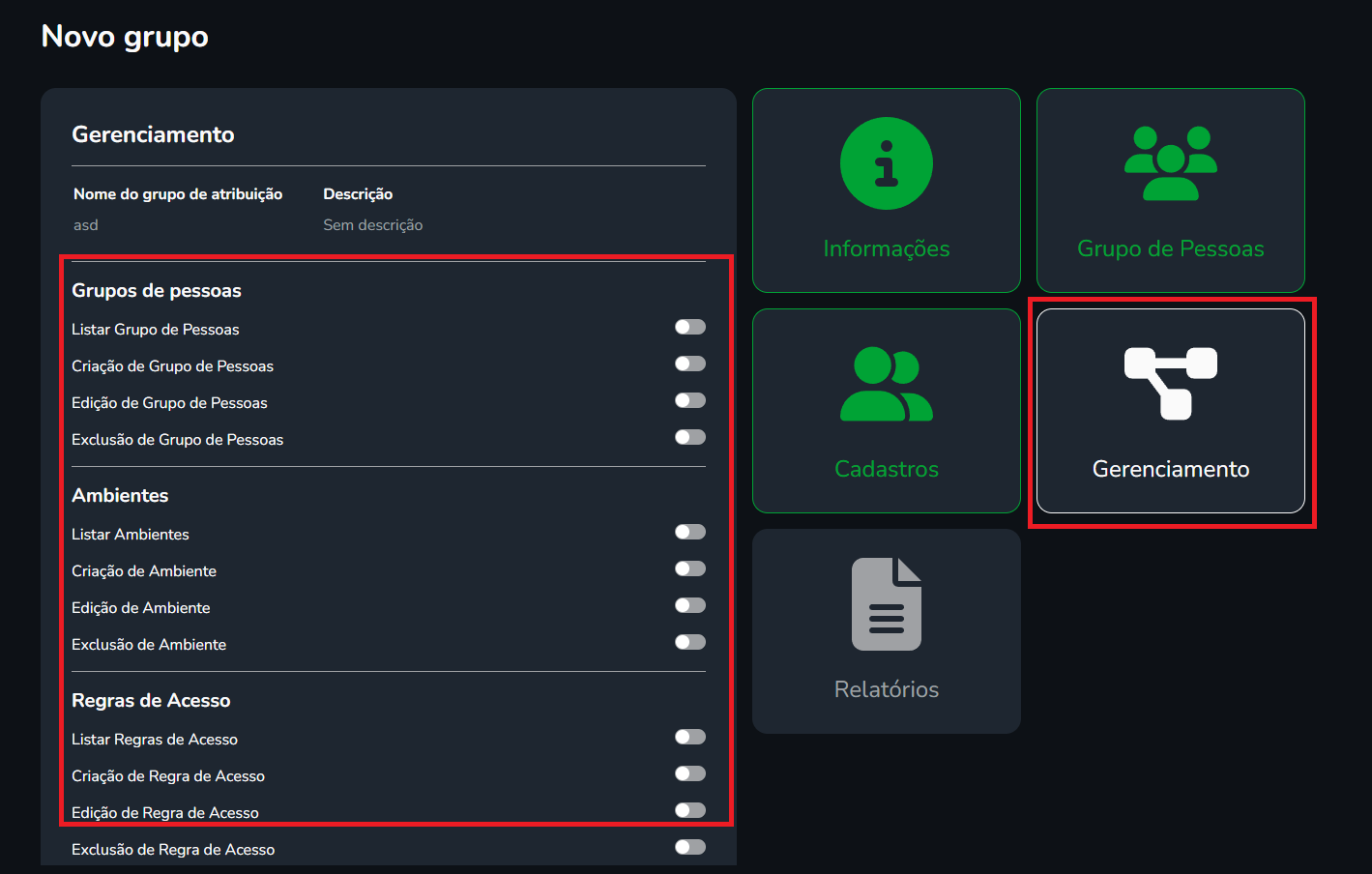

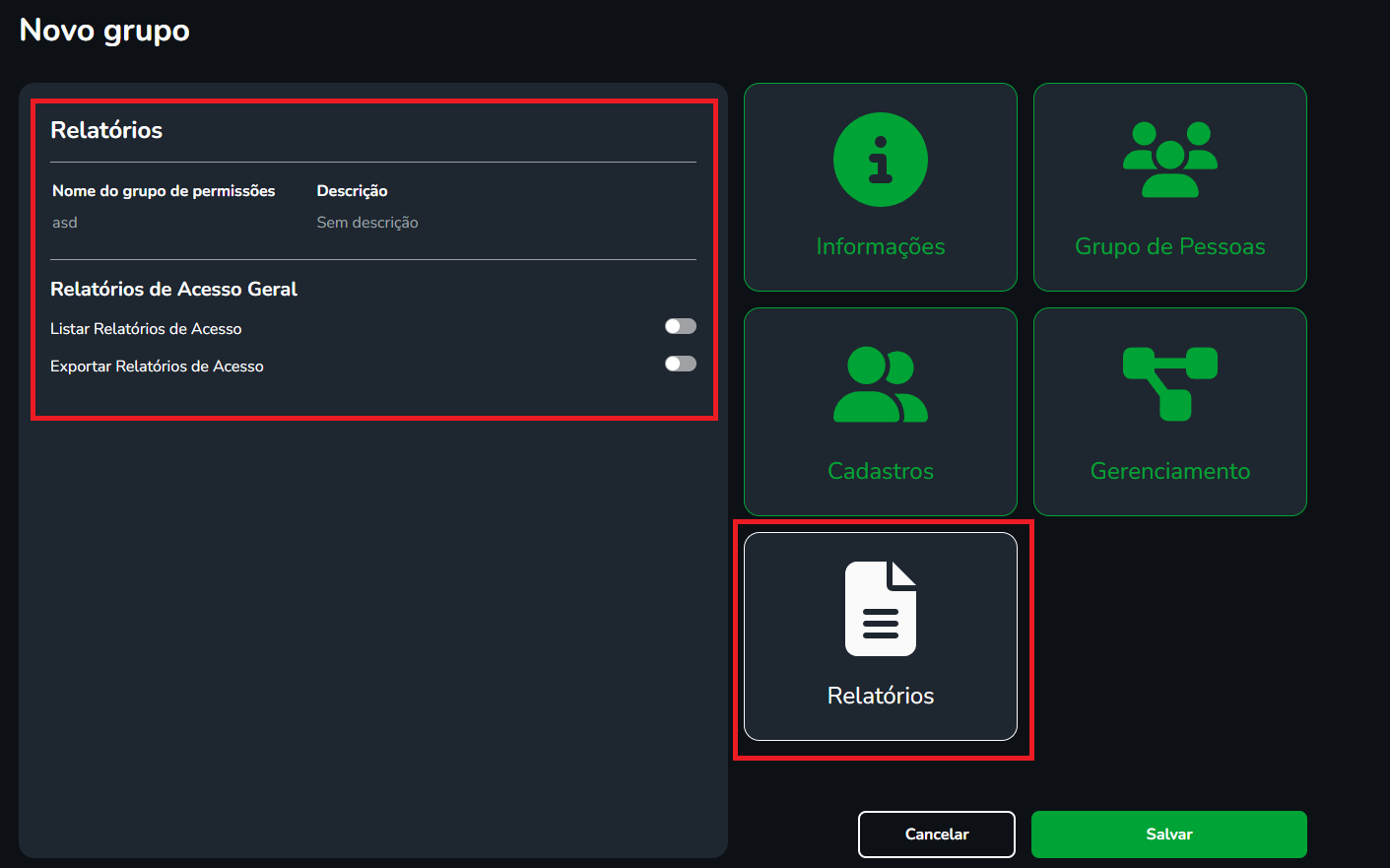

Configuração de Controle de Acesso

Para configurar ambientes e regras de acesso, vá para a aba configurações e acesse o menu Controle de Acesso.

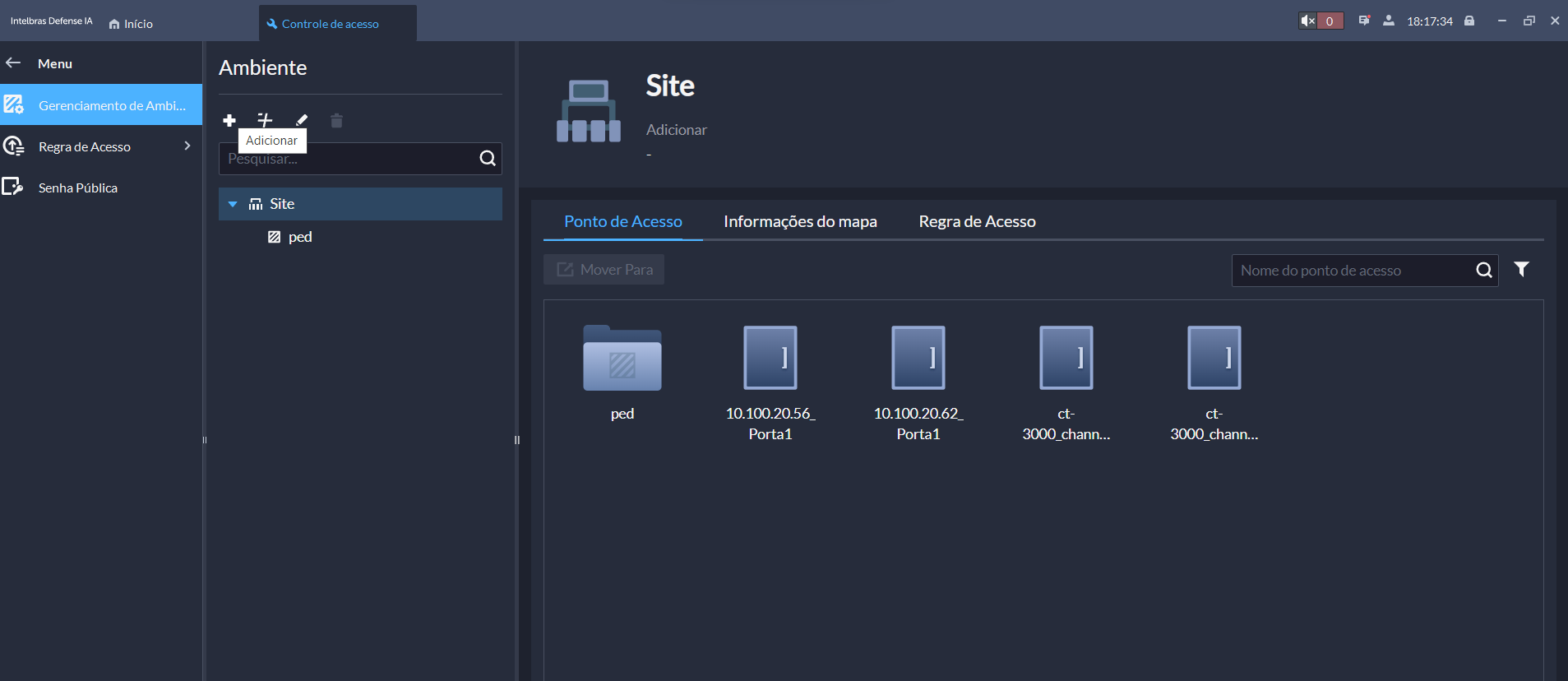

Neste menu temos na primeira aba a esquerda o gerenciamento de Ambiente.

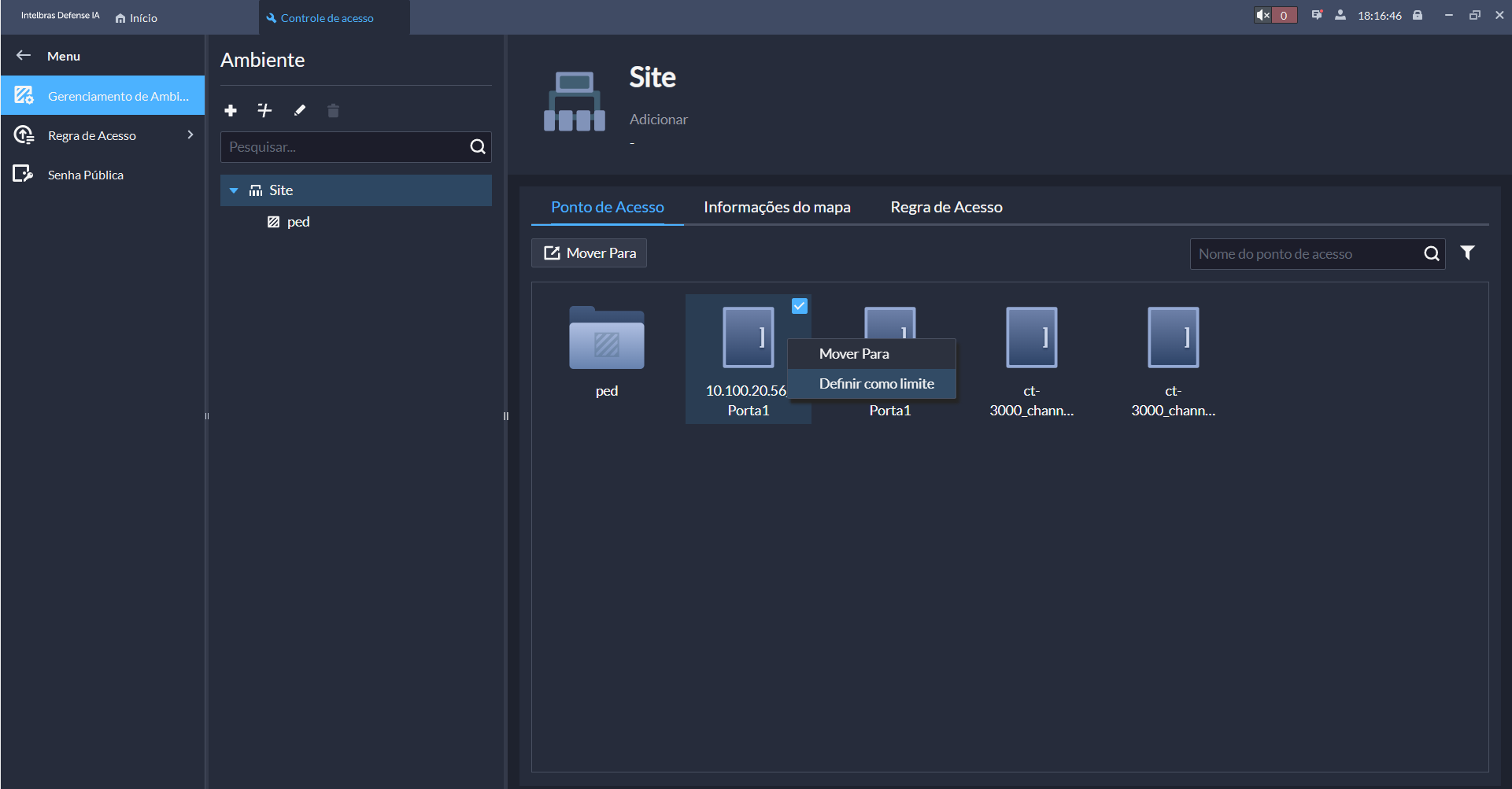

Gerenciamento de ambientes

Os pontos de acesso devem ser vinculados a cada Ambiente ou Sub-ambiente correspondente. Por padrão, cada novo dispositivo de controle de acesso adicionado, terá os seus pontos de acesso (portas) vinculados ao ambiente raiz. Nesta janela ainda é possível mover cada ponto de acesso ao seu respectivo novo ambiente e/ou também defini-lo como limite.

Botão direito em cima do ponto de acesso para definir como limite.

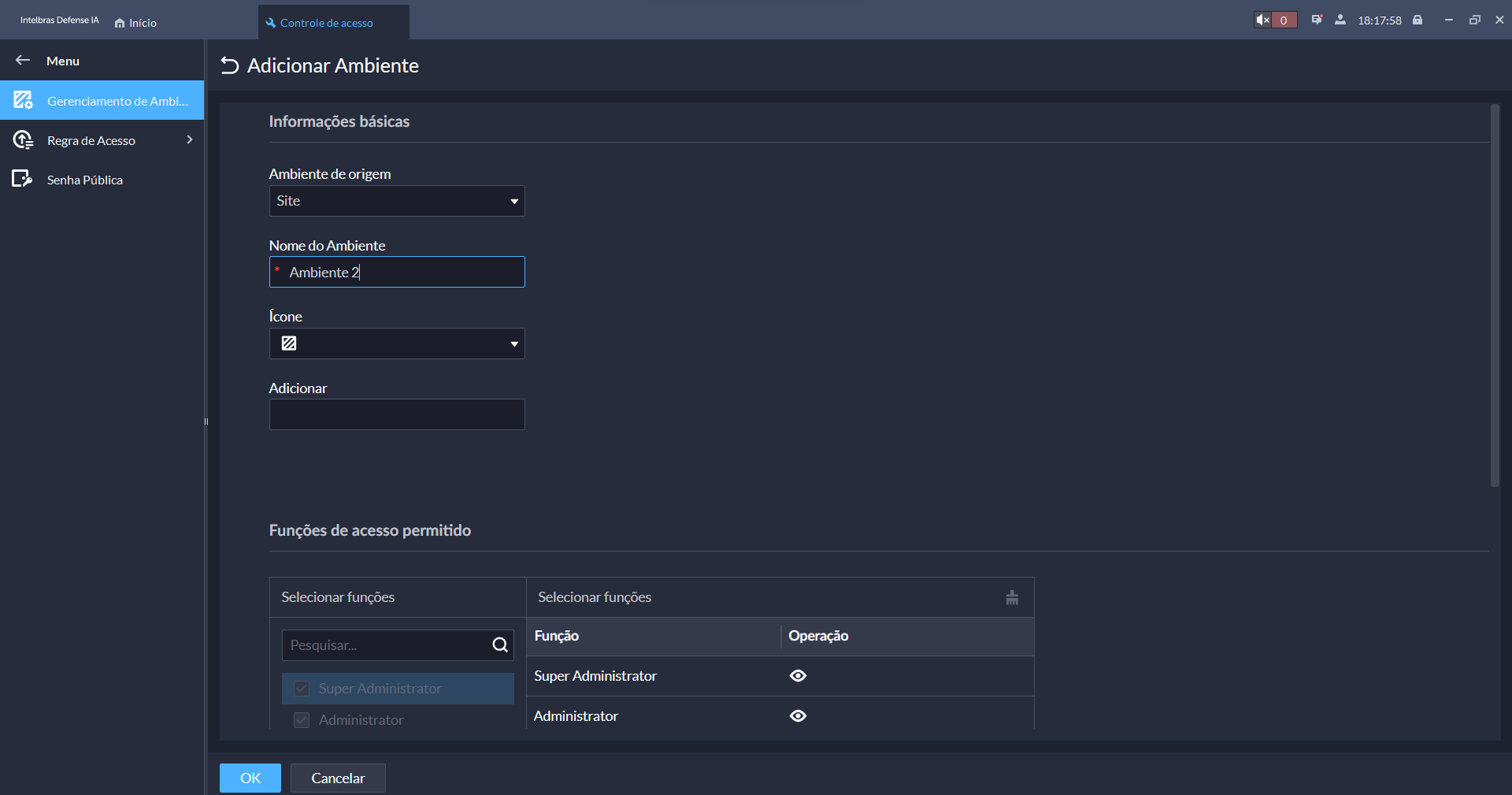

Definir um ponto de acesso como limite é necessário para as funções de contagem de pessoas por ambiente. Ao criar um ambiente, é necessário dizer qual é o Ambiente de origem e designar um nome ao novo ambiente.

É possível também adicionar um comentário e vincular quais os perfis de operadores terão

permissão para visualizar este ambiente específico.

Se um grupo de operadores não for selecionado, eles não poderão visualizar os acessos em tempo real das pessoas que cruzarem pontos de acesso

vinculados àquele ambiente específico, nem realizar algumas outras operações.

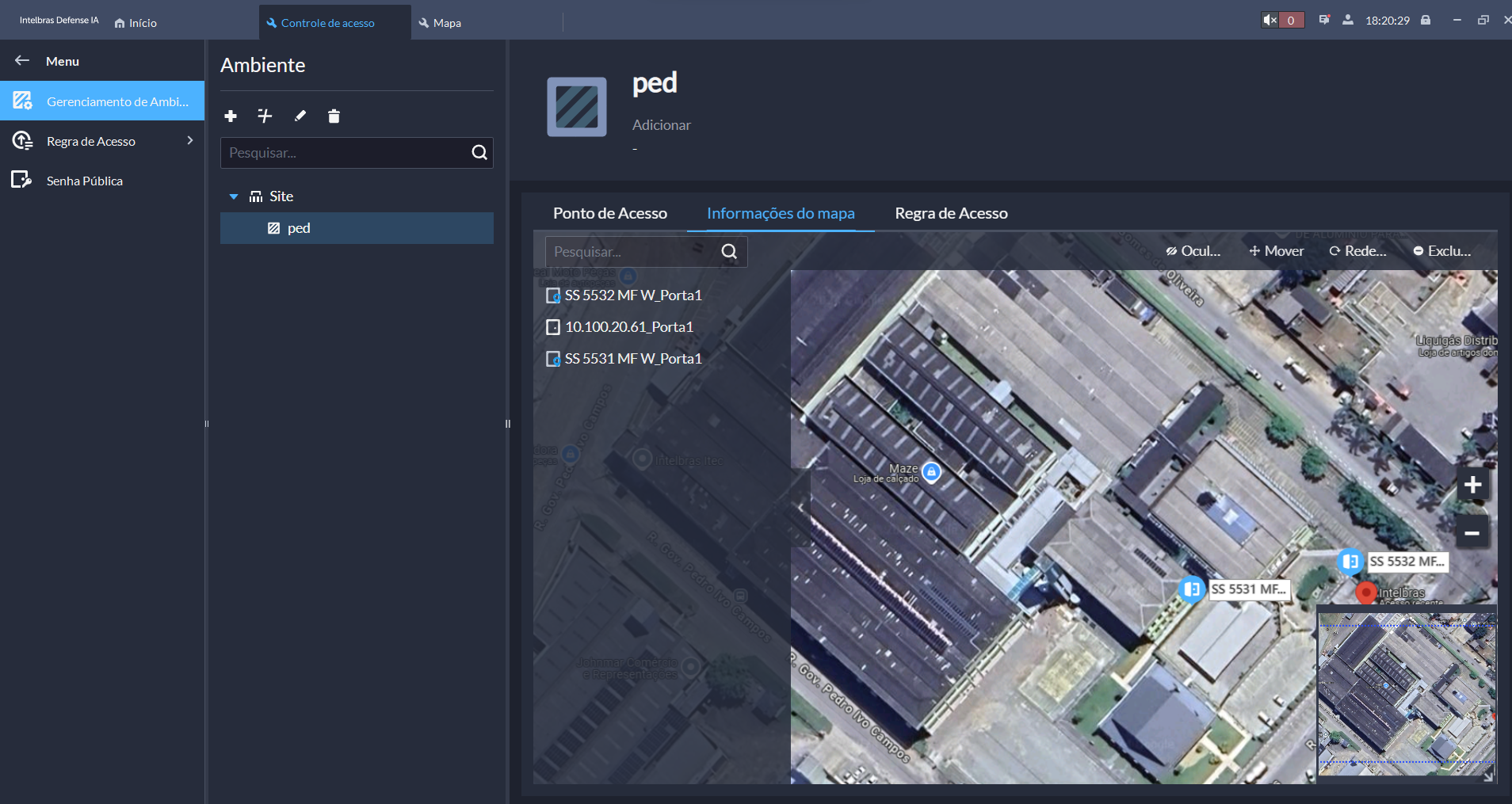

No gerenciamento de ambientes, é possível adicionar um mapa que represente cada ambiente

específico. Neste mapa, pontos de acesso podem ser vinculados para indicar exatamente dentro do

mapa onde os acessos estão localizados. Este mapa também irá aparecer para o operador na operação de visualização de acessos em tempo real.

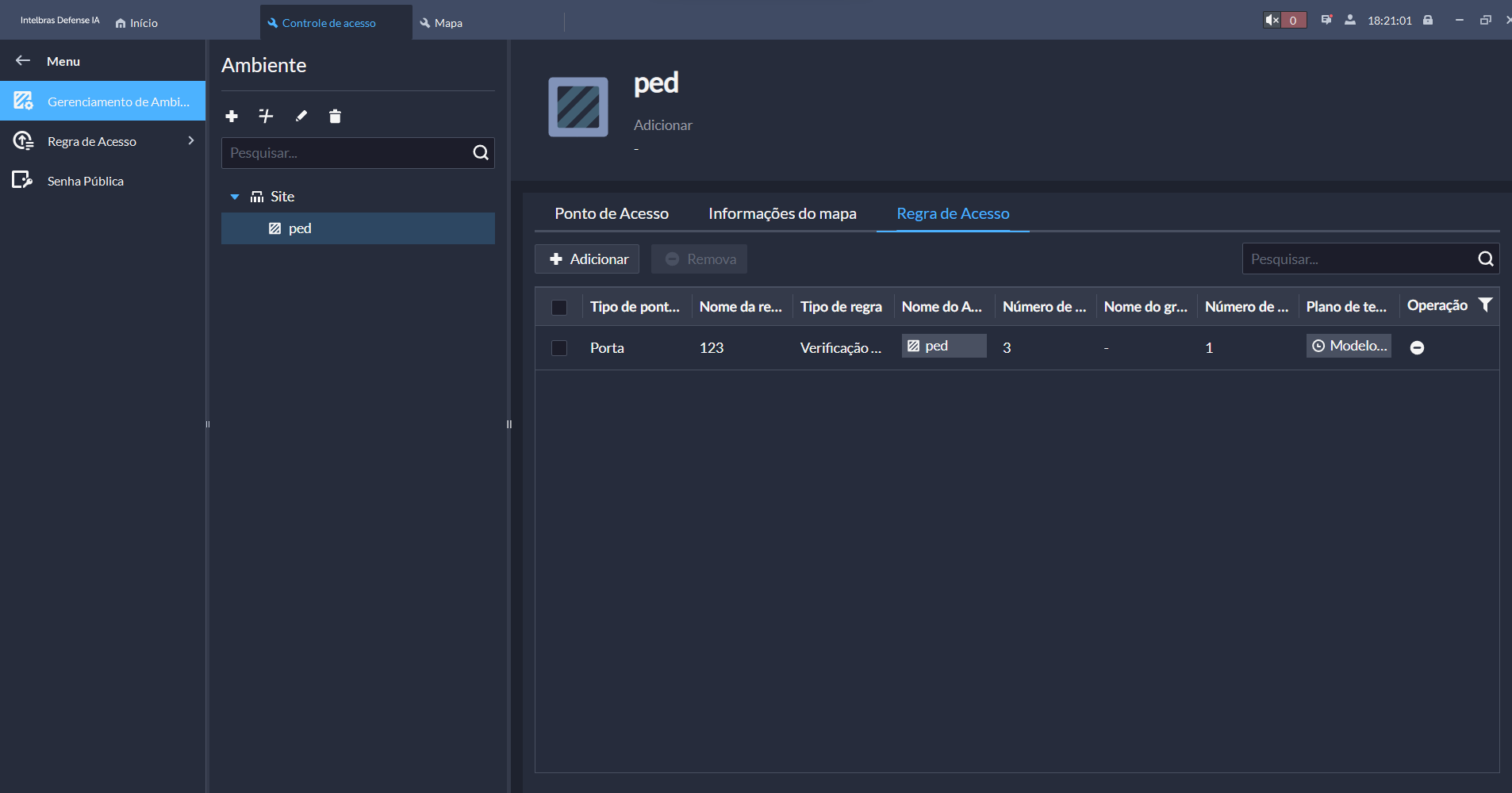

É possível também vincular regras de acesso diretamente a um ambiente. Caso alguma pessoa já esteja vinculada a esta regra de acesso, poderá acessar este ambiente em questão.

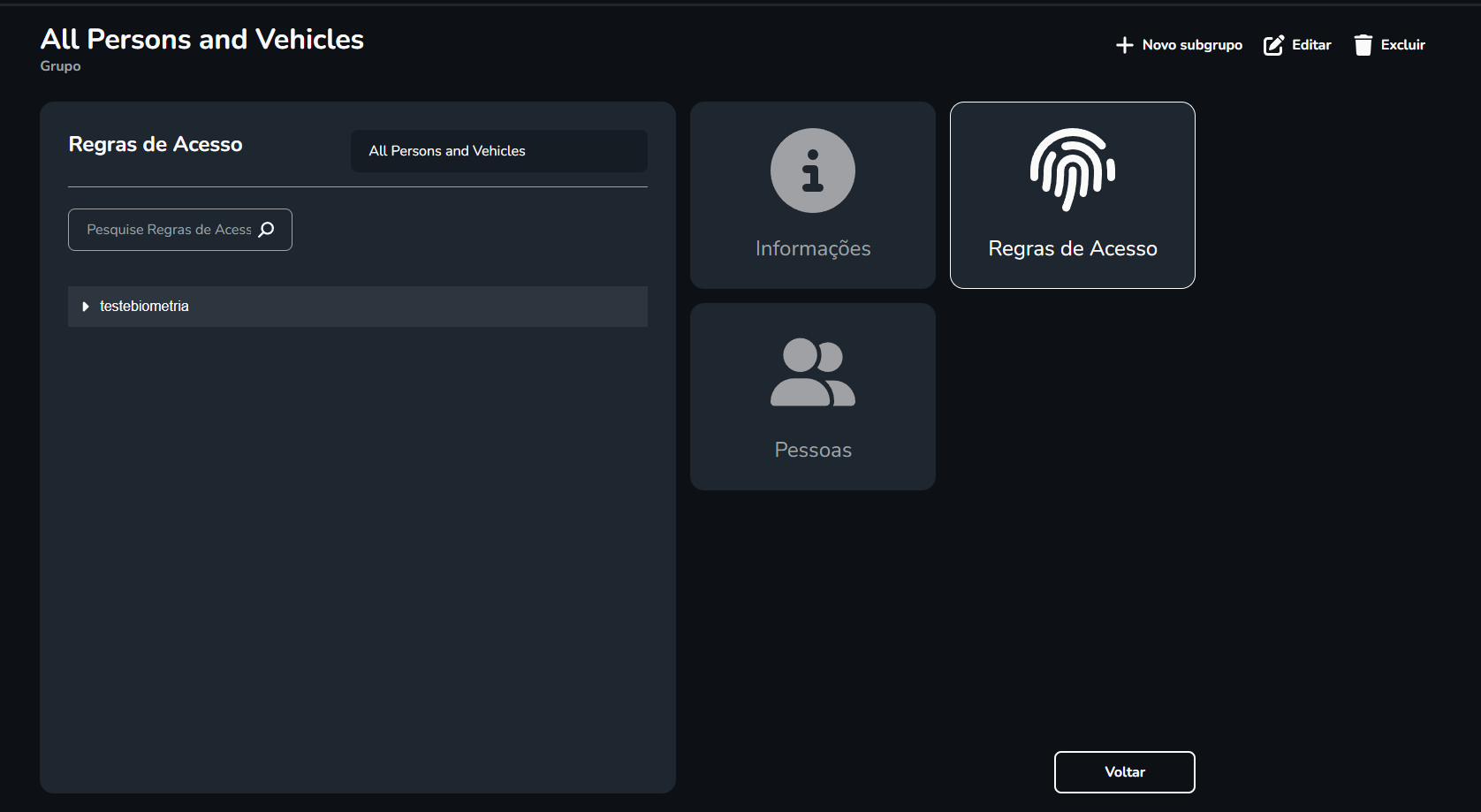

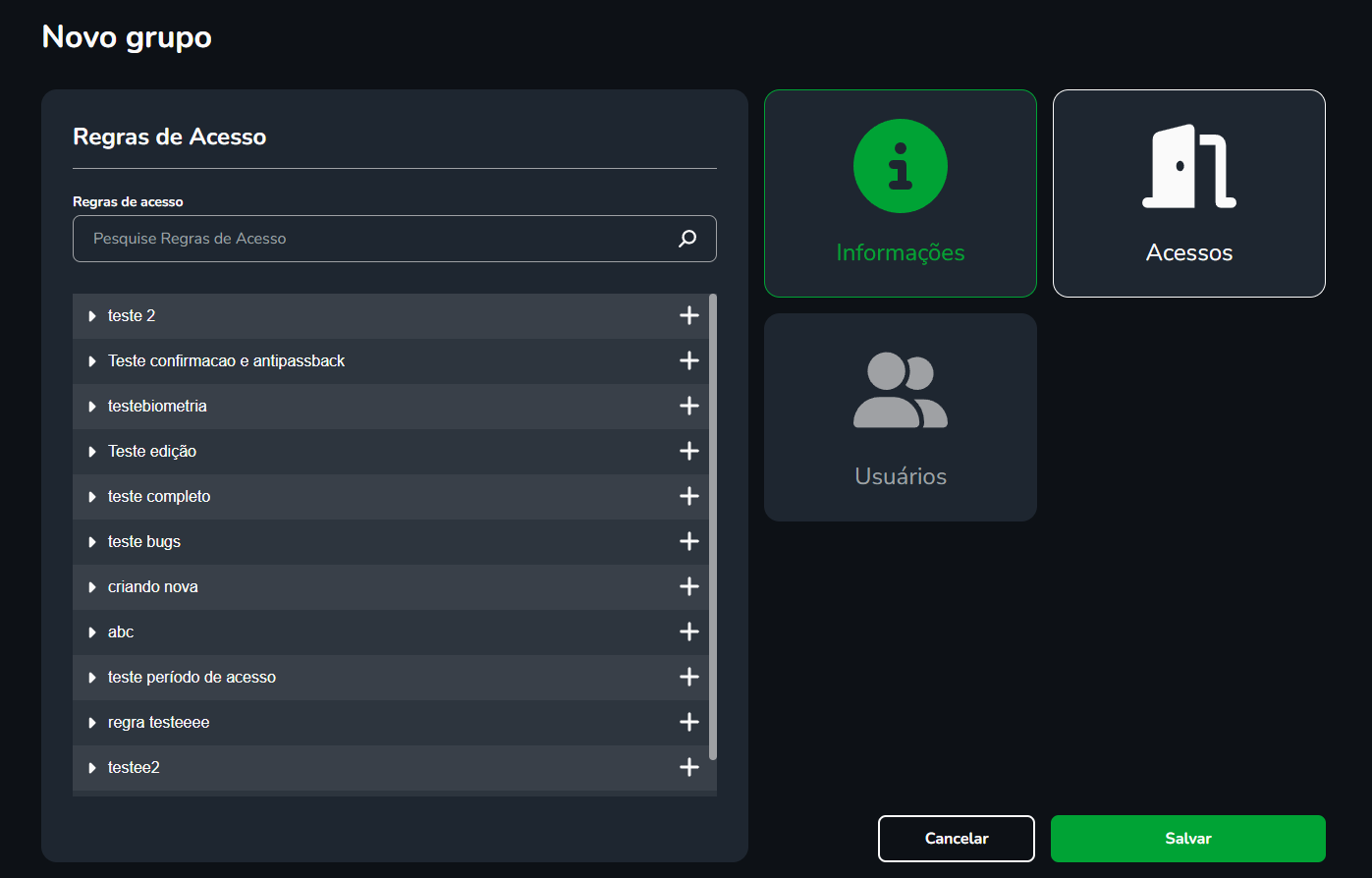

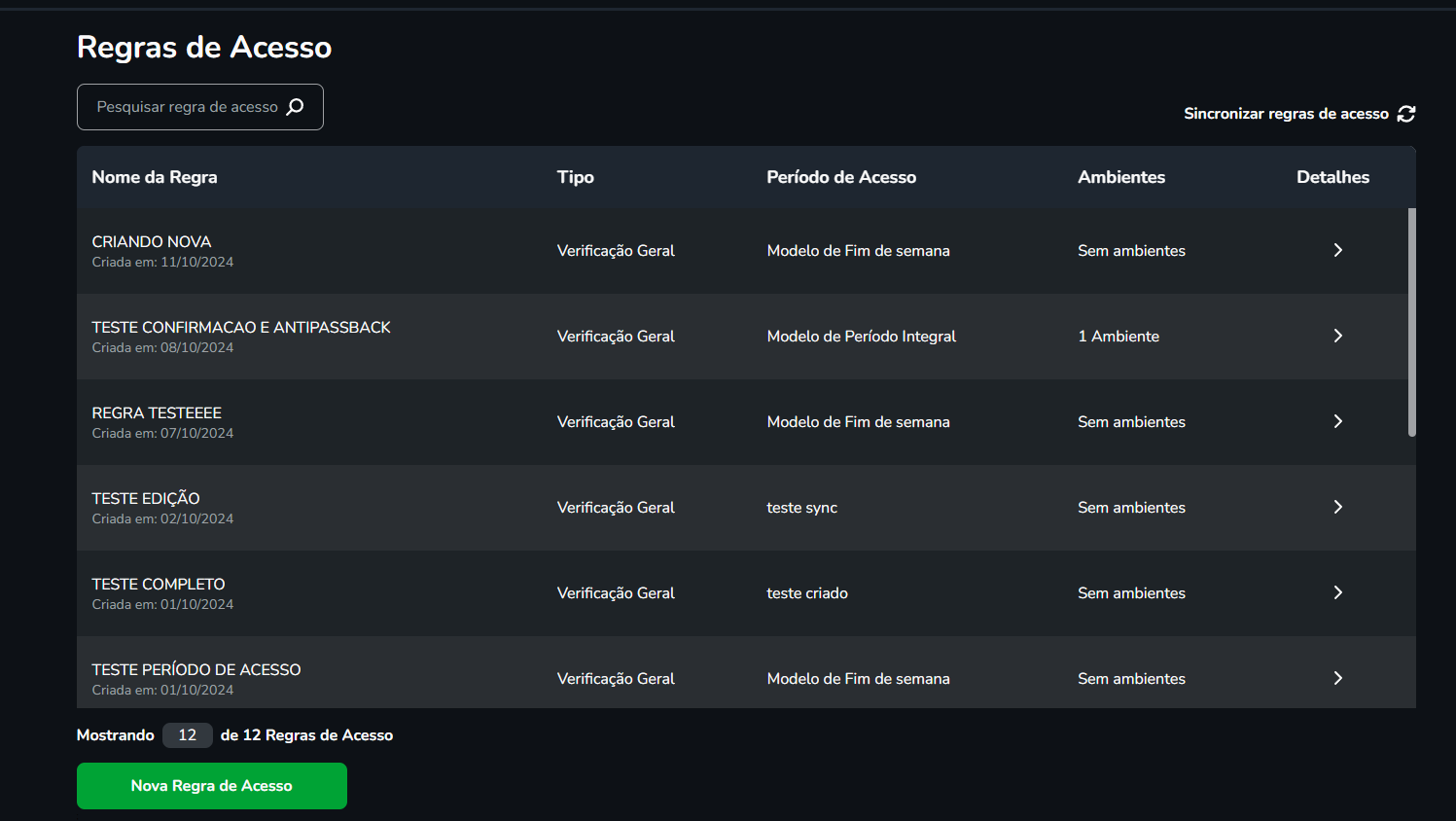

Gerenciamento de Regras de acesso

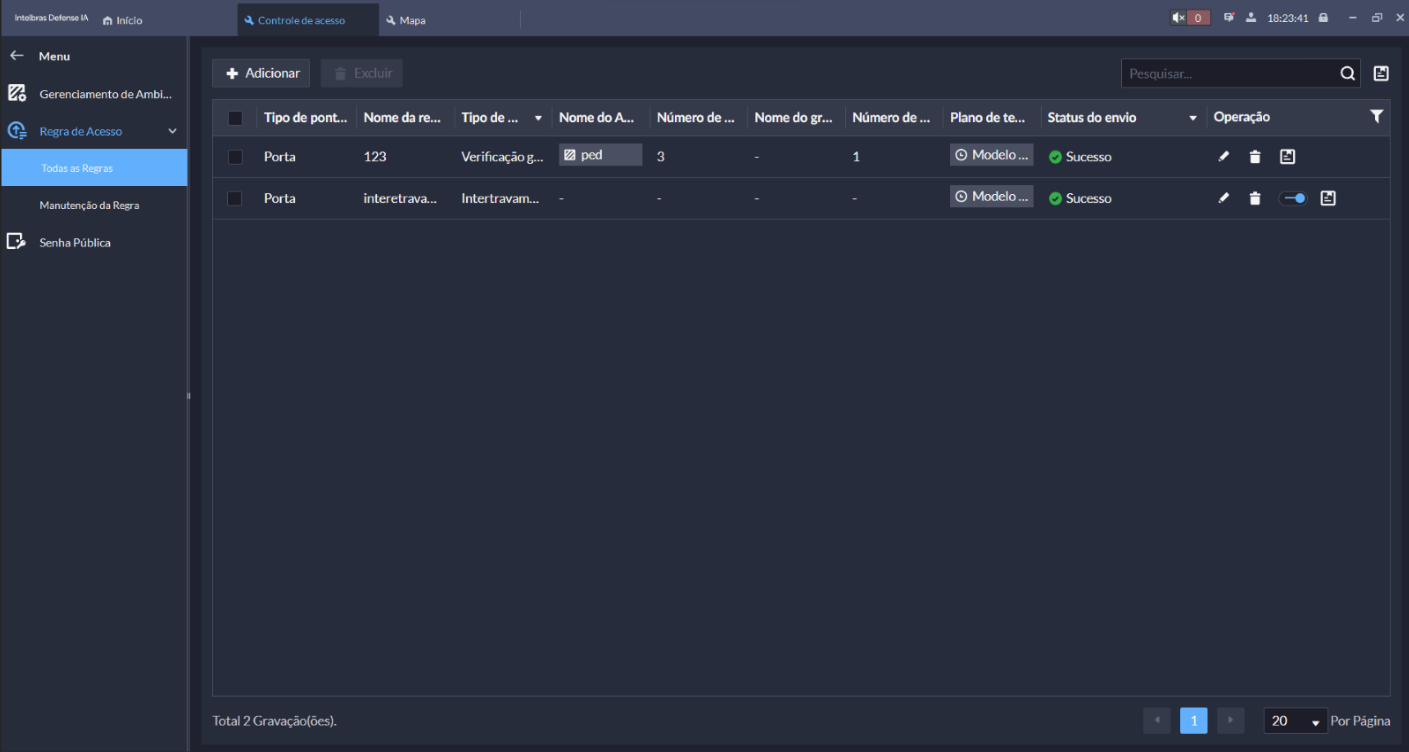

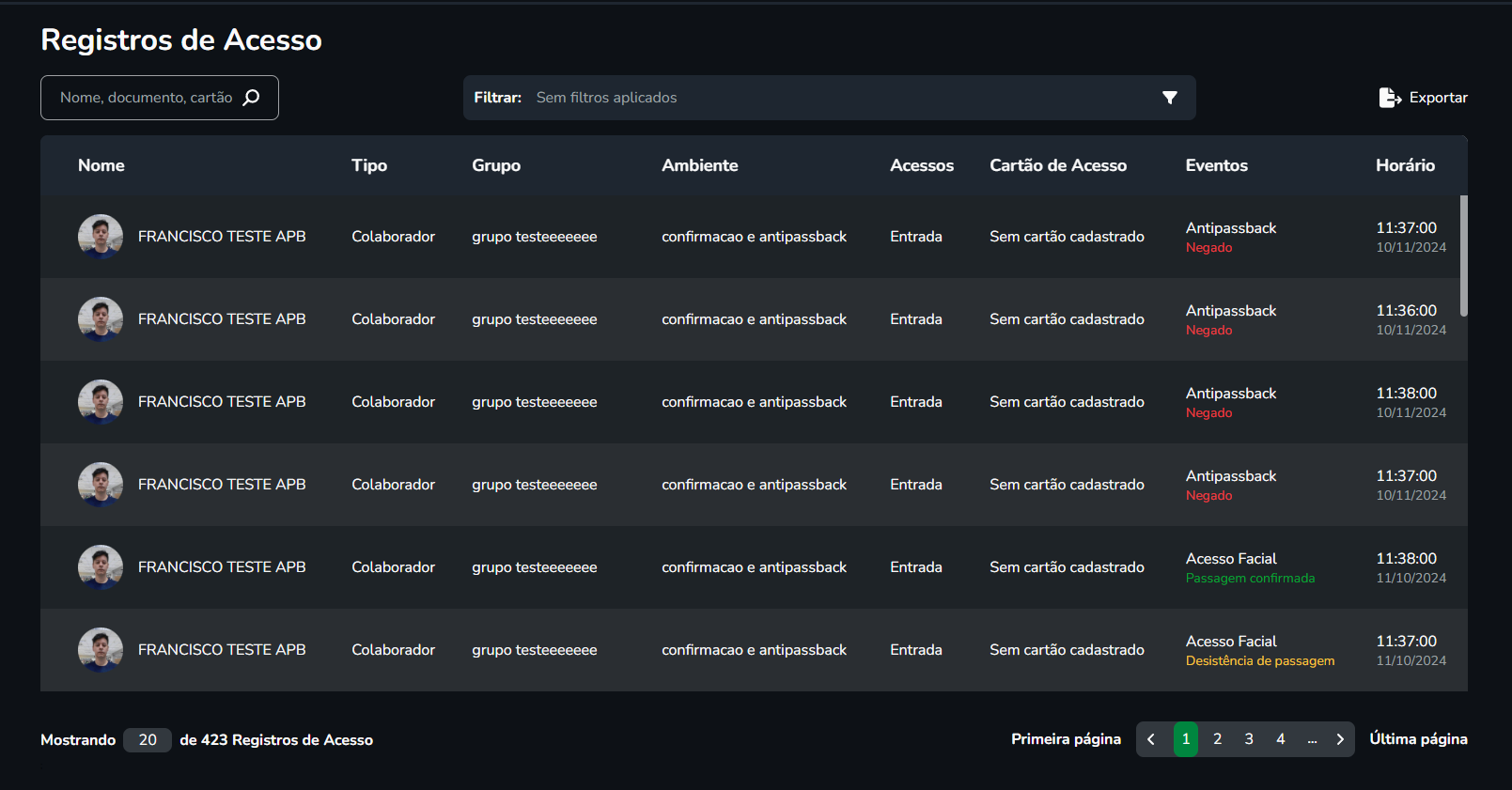

Ao acessar o menu Todas as Regras. Será listado as regras de acesso já criadas, sendo possível criar novas regras de acesso.

Regras de acesso são a base para permitir acesso de pessoas a ambientes. É através da regra de acesso que é possível definir quem, onde, quando e de que modo poderá realizar acessos.

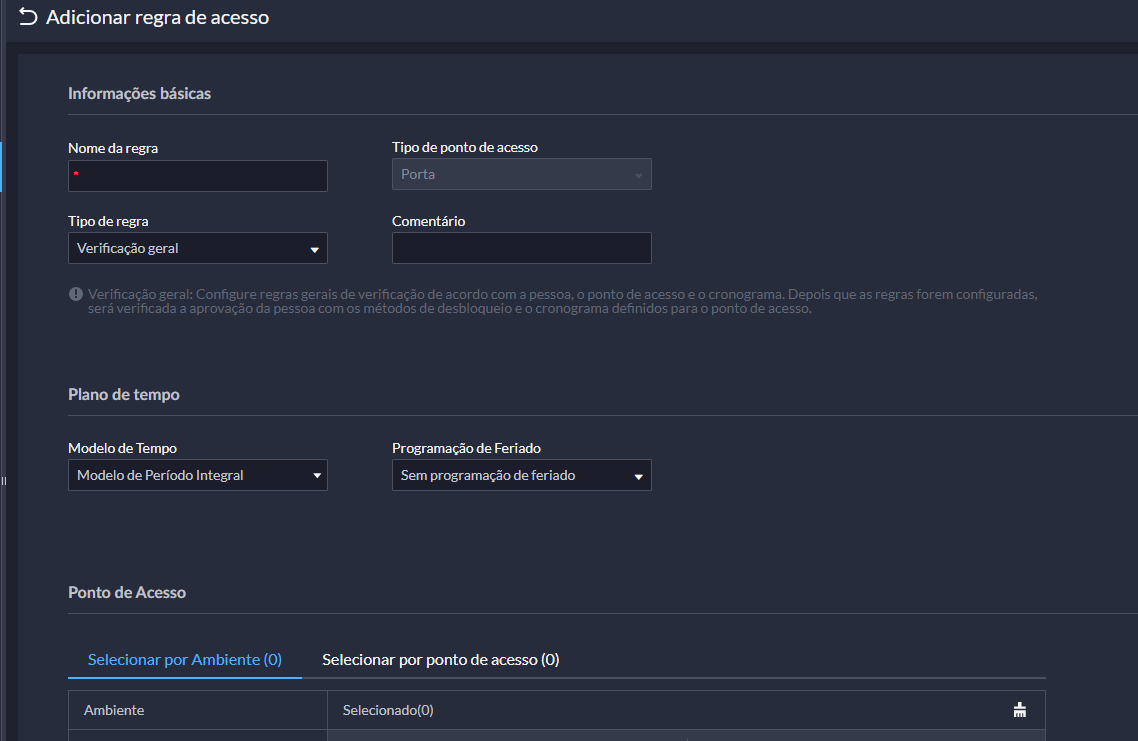

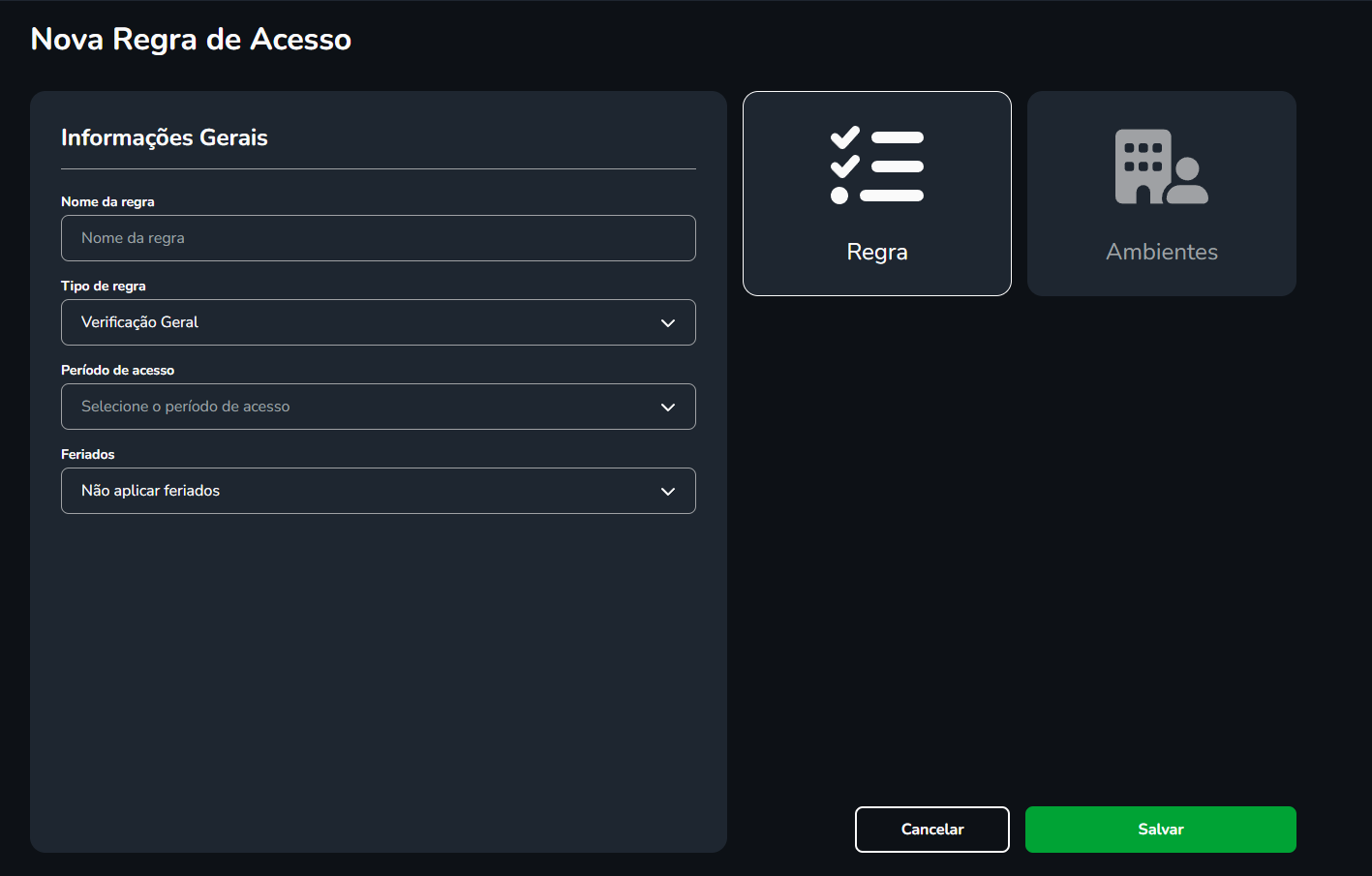

Ao criar uma nova regra de acesso, algumas informações precisam ser configuradas.

Informações básicas:

| Parâmetro | Descrição |

|---|---|

| Nome da regra | Não pode ser repetido. |

| Tipo de ponto de acesso | Porta. |

| Tipo de Regra | Verificação geral, Acesso normal, seguindo as regras configuradas na regra de acesso; (Veja aqui detalhes sobre) |

| Normalmente aberto | Mantém um ponto de acesso sempre aberto sem exigir autenticação; |

| Normalmente fechado | Mantém um ponto de acesso sempre fechado mesmo que pessoas tentem se autenticar; |

| Antipassback | possível criar regra que impede a dupla passagem da mesma pessoa. Necessário para funcionar que seja utilizado apenas em um mesmo dispositivo. Antipassback global necessita do Client WEB de Controle de Acesso para configuração. |

| Intertravamento | permite criar um grupo de intertravamento e adicionar diversos dispositivos dentro deste mesmo grupo. Após configuração, apenas um dispositivo por vez dentro do grupo poderá ser aberto. |

| Comentário | Algum comentário para descrever esta regra de acesso. |

Modelo de tempo: Descreve quando as pessoas poderão realizar o acesso quando utilizando esta regra de acesso. É possível criar diversos períodos de tempos configurados para melhor se adaptar aos cenários específicos.

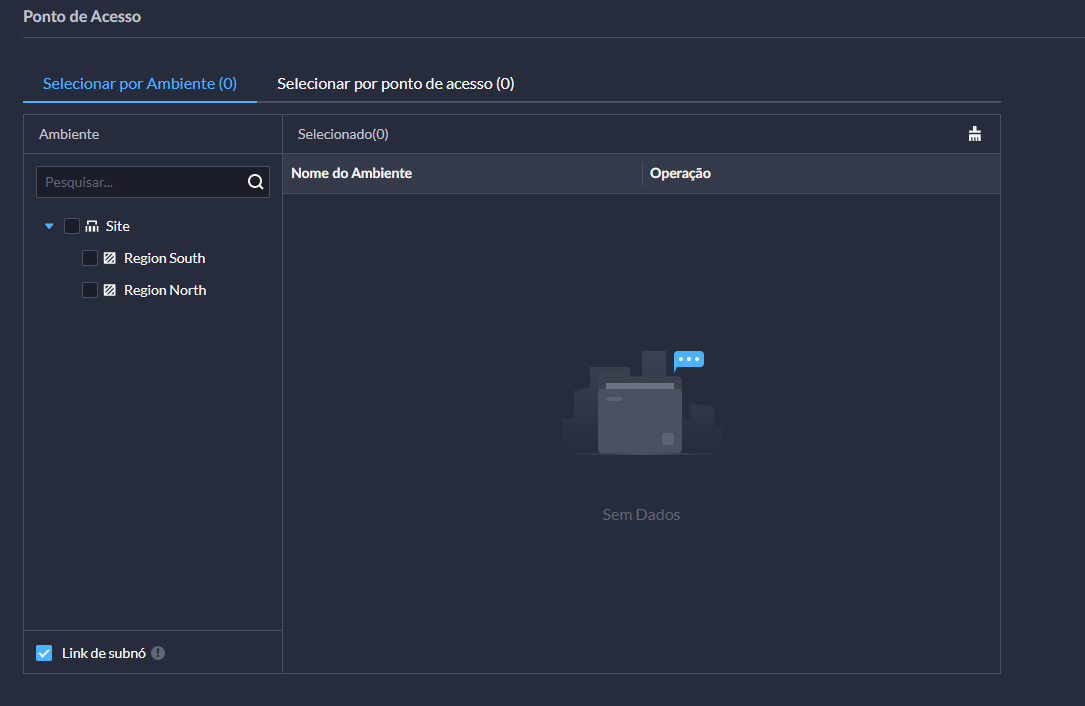

Ponto de Acesso:

- Selecionar por ambiente:

Possível vincular a regra de acesso diretamente a ambientes de acesso. Pessoas que receberem esta regra de acesso posteriormente, poderão acessar os ambientes aqui selecionados.

- Selecionar por ponto de acesso:

Possível vincular a regra de acesso diretamente a pontos de acesso específicos (uma porta de uma controladora). Desta forma, pessoas vinculadas a esta

Desta forma, pessoas vinculadas a esta regra poderão acessar aqueles pontos de acesso aqui selecionados.

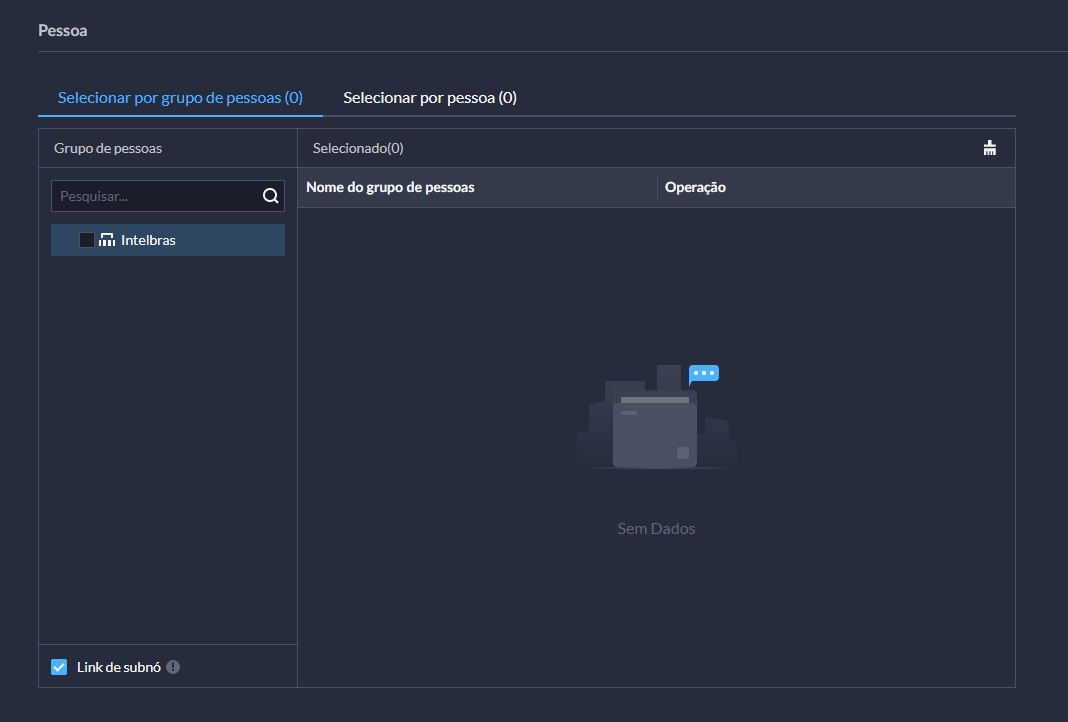

Pessoa:

- Selecionar por grupo de pessoas:

Vincula a regra de acesso diretamente a um grupo de pessoas, sem precisar posteriormente fazer esta vinculação.

- Selecionar por pessoa:

Vincula a regra de acesso diretamente a uma pessoa específica. Sem precisar posteriormente fazer esta vinculação.

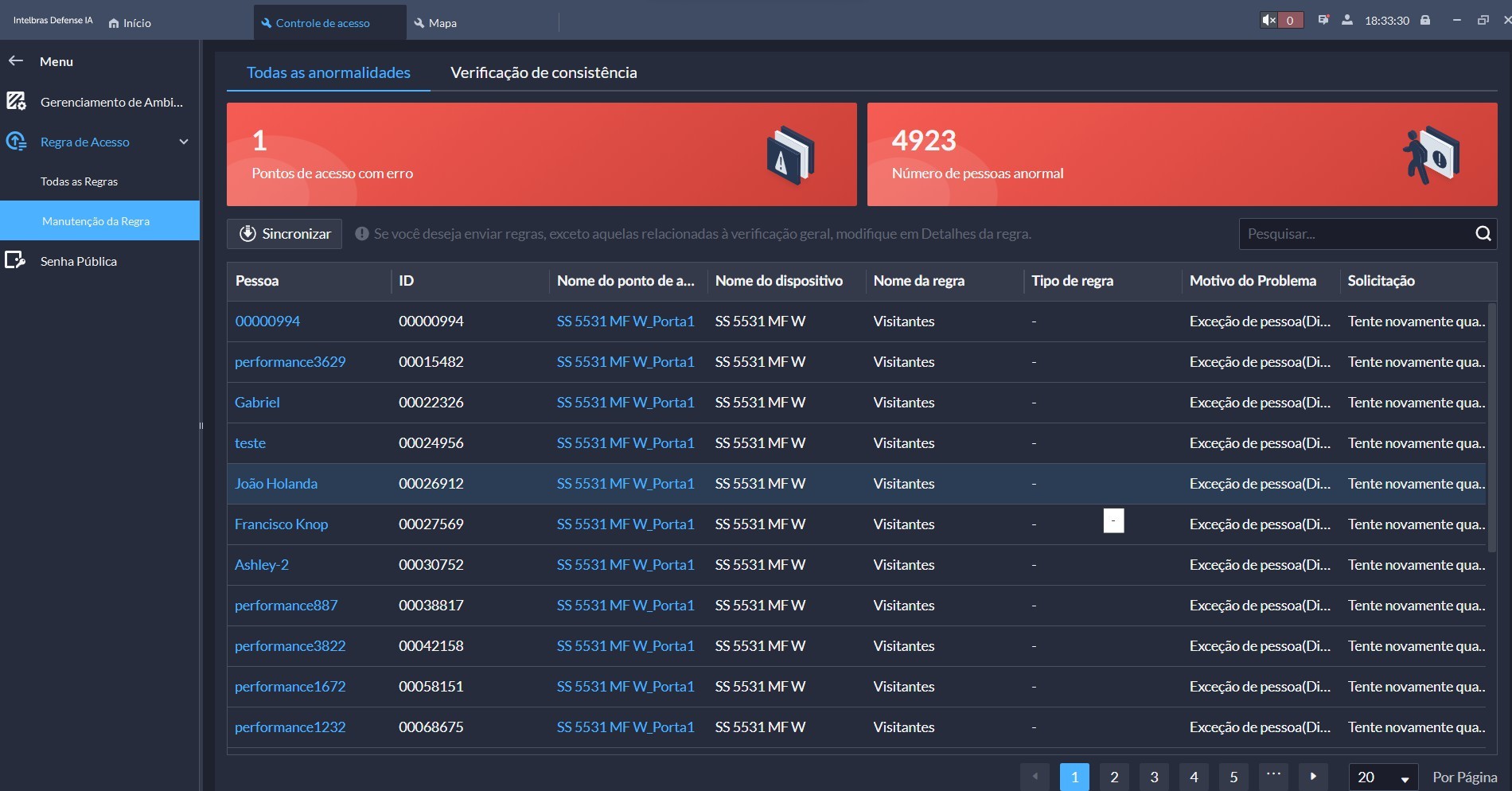

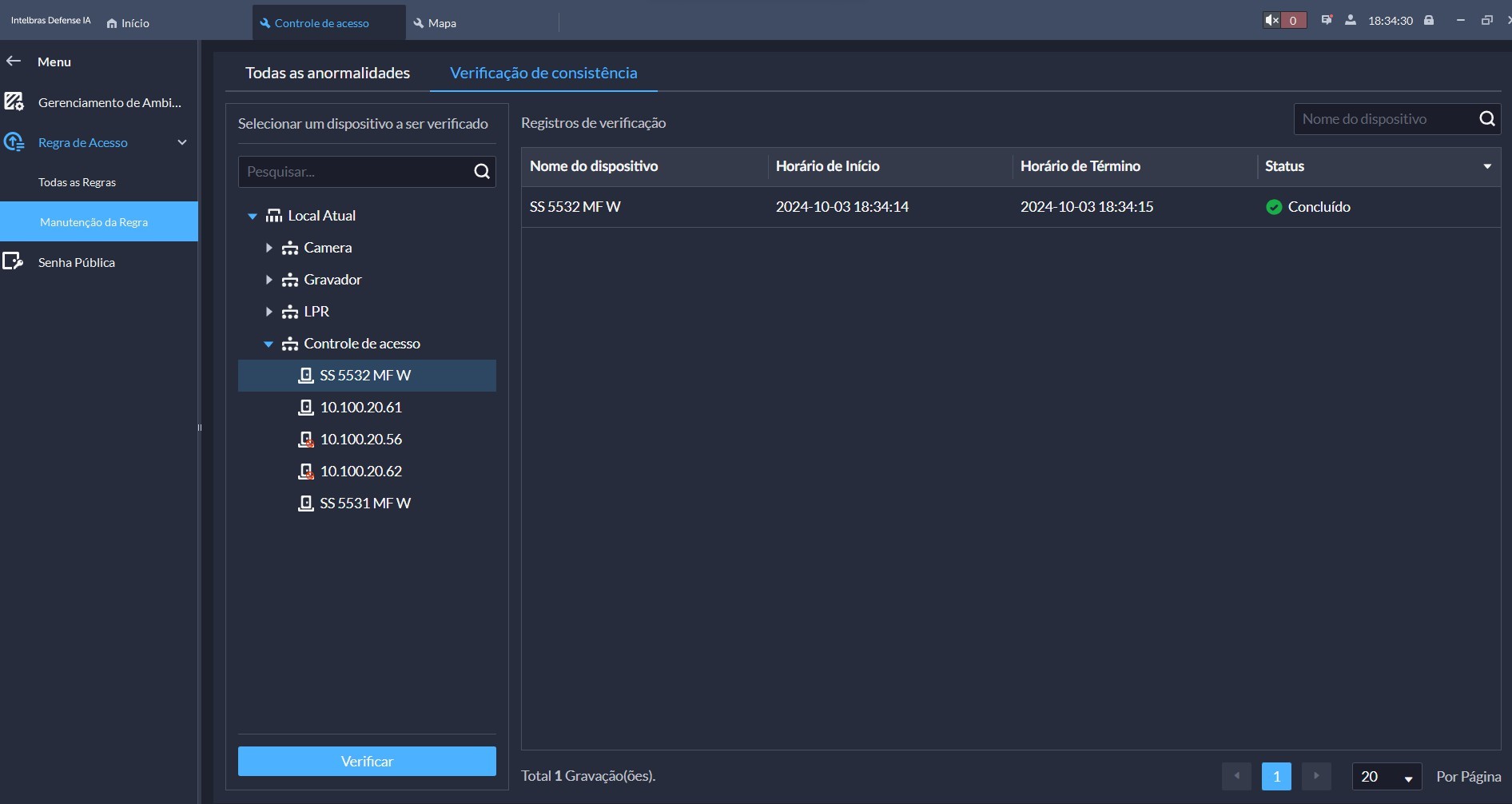

Manutenção das regras

Esse menu é dividido em dois submenus:

» Todas as anormalidades : sempre que algum erro na sincronização entre regra de acesso e con- trolador de acesso ocorra, este será listado aqui. É possível verificar detalhes do erro e tentar sincronizar os cadastros novamente em lote apenas pelo clique de um botão.

» Verificação de Consistência: verifica eventos ou cadastros que estão dentro da controladora de acesso e não estão listados no servidor. Ex: Caso alguém seja cadastrado manualmente direto no controlador de acesso, ao utilizar esta função e selecionar o dispositivo específico, será informado que esta pessoa não está cadastrada.

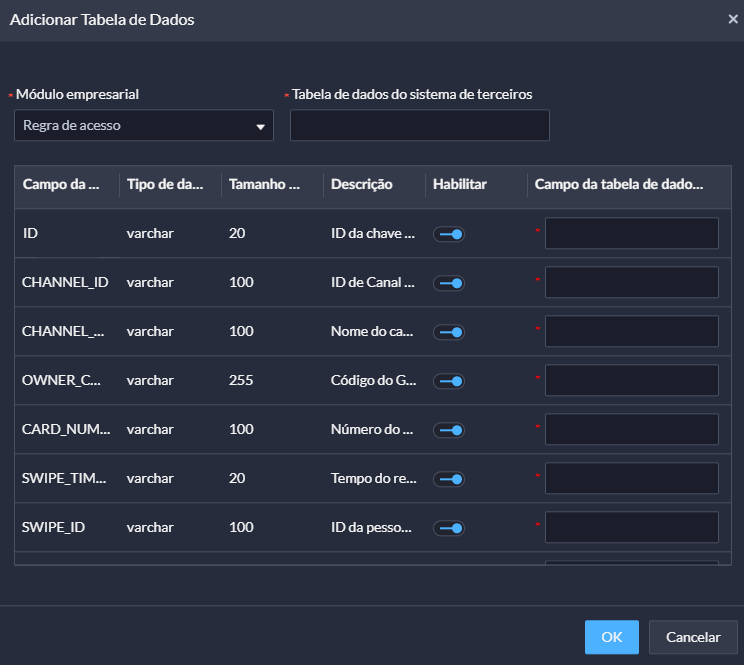

Configuração de Banco de dados

O banco de dados é uma interface do Defense IA Lite para criação e gerenciamento de grupos de armação de pessoas e veículos. Ou seja, é um ambiente para organizar as pessoas e veículos registrados na plataforma a fim de administrar inteligências de reconhecimento sob estes, permitindo identificá-los para notificação de alarmes e eventos. Veja Eventos para mais informações

O banco de dados que está no dispositivo e não foi enviado pelo Defense IA Lite não é automaticamente sincronzido, para sincronizar é necessário enviar o banco do Defense IA Lite para o dispositivo.

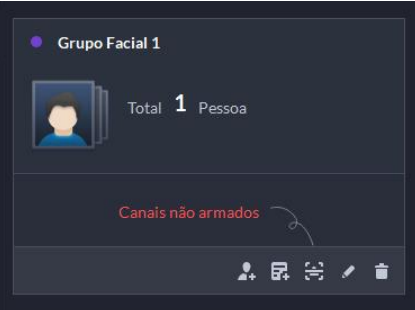

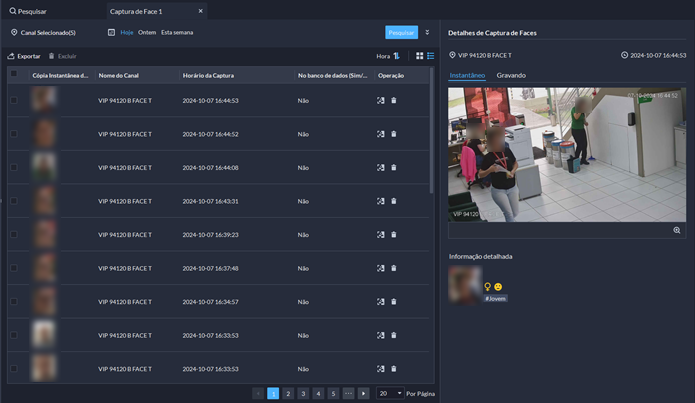

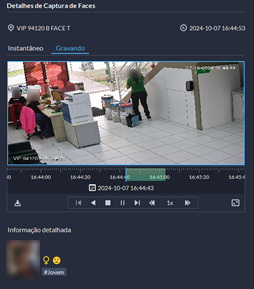

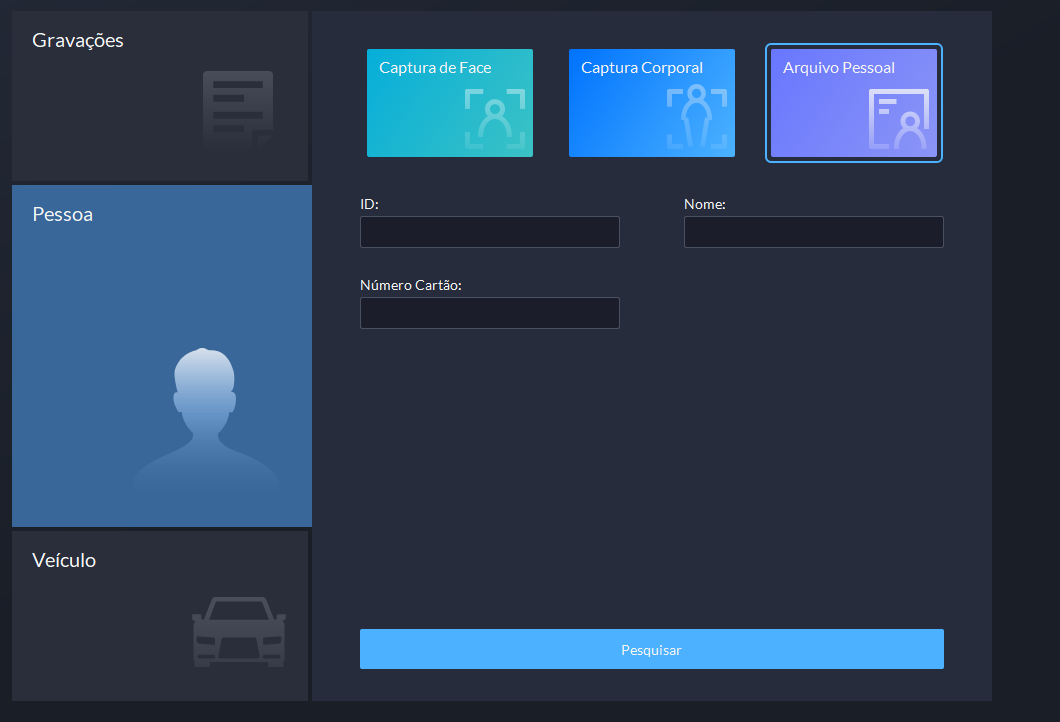

Banco de dados facial

No banco de dados facial é possível criar grupos de comparação de faces e cadastrar pessoas e/ou adicionar da Lista de pessoas. Clique em "Adicionar" para criar o grupo.

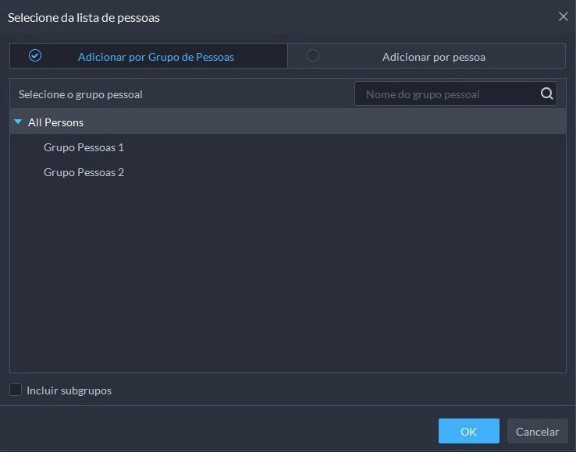

Adicionar por grupo de pessoas

Indique o grupo e/ou subgrupos que deseja incluir no banco de dados facial, clique em OK, os integrantes do grupo de pessoas selecionado serão inseridos no grupo facial.

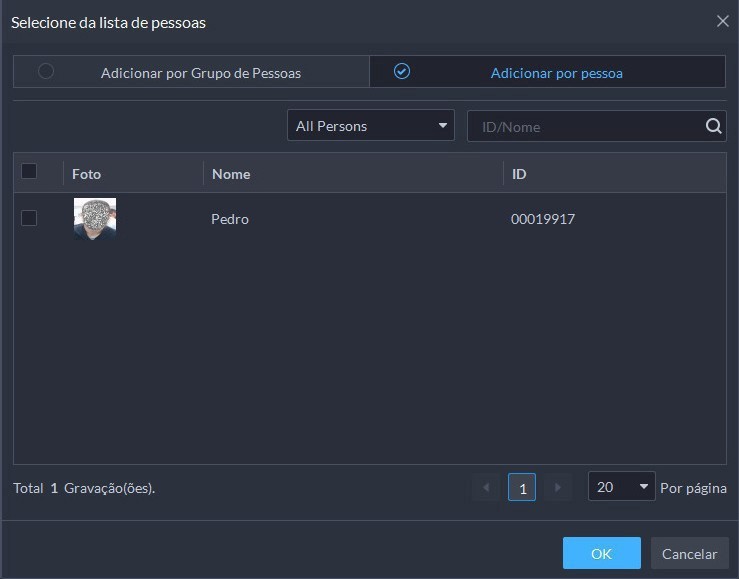

Adicionar por lista de pessoas

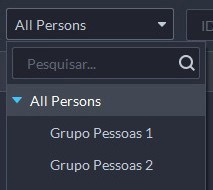

Selecione o grupo de pessoas no qual deseja buscar as pessoas na lista suspensa mostrada abaixo.

Selecione as pessoas que deseja incluir no banco de dados facial, clique em OK, os integrantes selecionados serão inseridos no grupo facial.

» Botão para enviar e armar o grupo facial para dispositivos compatíveis com reconhecimen- to facial, como câmeras e gravadores.

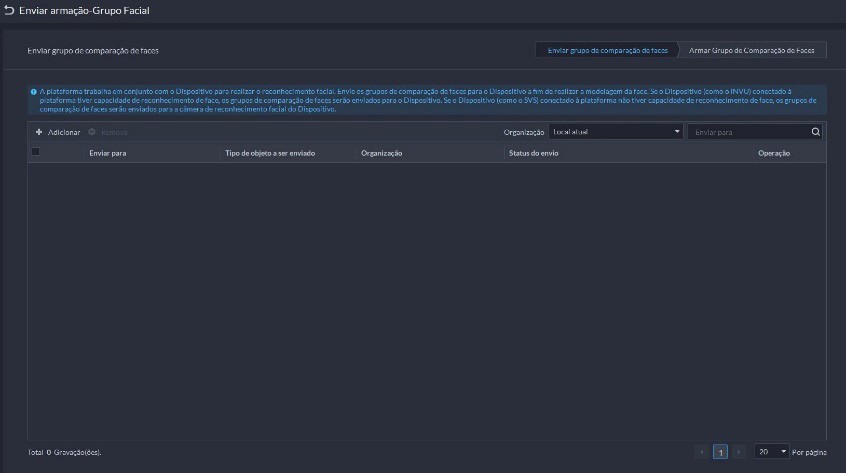

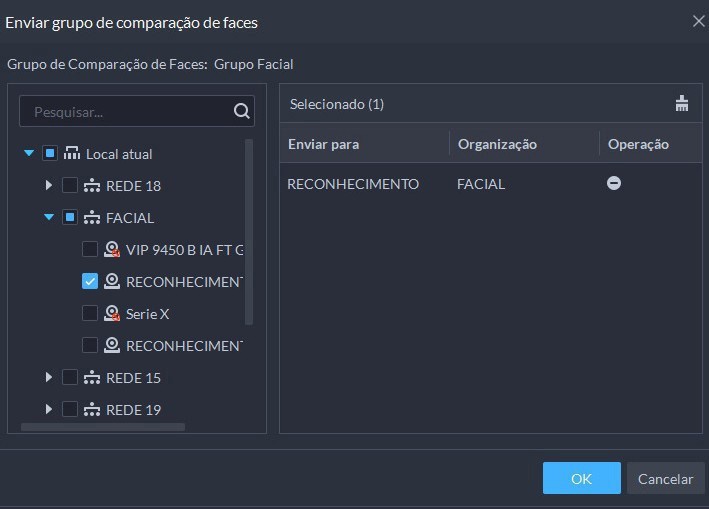

Enviar grupo de comparação e faces

A armação do grupo facial em dispositivos resume-se em duas etapas. Primeiramente, deve-se enviar o grupo de faces em questão para o dispositivo.

Para enviar o grupo, clique em Adicionar e selecione os dispositivos que deseja enviar o grupo.

Ao clicar em OK, o(s) dispositivo(s) aparecerão na lista, assim como o status do envio do grupo facial para este(s). Clique em Próxima etapa no final da página.

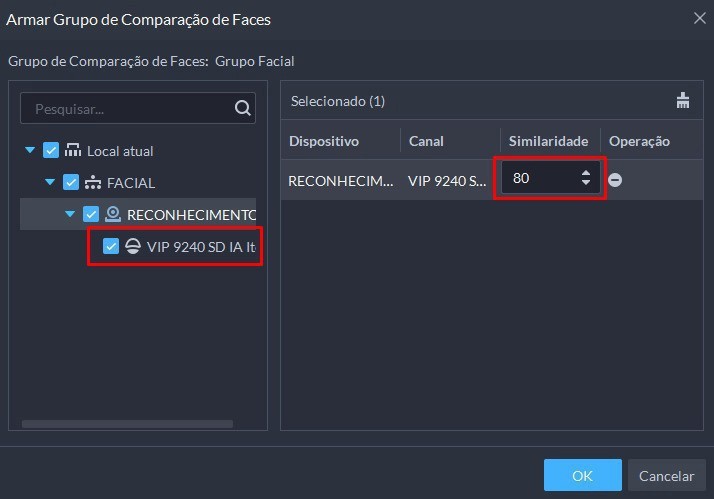

Armar grupo de comparação e faces

Para iniciar a comparação de faces obtidas pelo dispositivo com o grupo adicionado, ative o canal desejado e indique o valor de similaridade para identificação da face. Para isso, clique em Adicionar.

Ao clicar em OK, o canal selecionado é ativado para comparação de faces com o grupo configurado.

possível adicionar mais pessoas ao grupo facial após armação e configuração dos canais, o sistema atualiza o envio ao dispositivo automaticamente. Caso o dispositivo esteja indisponível, o ícone aparecerá, indicando a falha no envio.

Adição de eventos

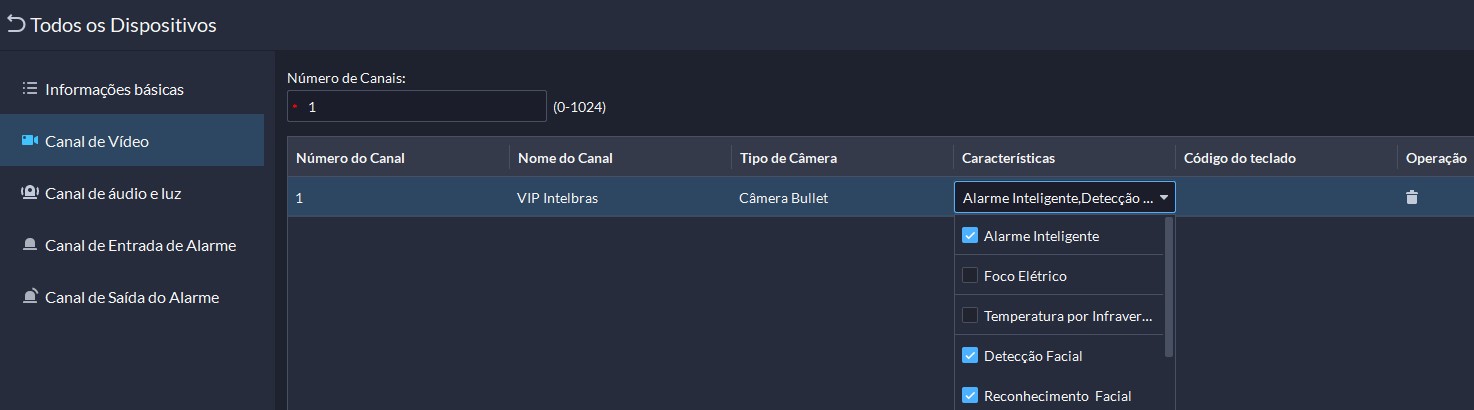

Para adicionar os eventos de Reconhecimento facial a Câmera deve possuir esta opção disponível nela.

Para começar a receber eventos deverá habilitar primeiro em Dispositivos, clique para editar um dispositivo e clique em Canal de Vídeo. Clique em Característica e selecione Reconhecimento facial

Insira um nome para o grupo e selecione uma cor para identificá-lo. O módulo permite também a inserção de comentários. Clique em "Adicionar" para criar o grupo, "Salvar grupo e Adicionar pessoas" para registrar uma nova pessoa no grupo e, automaticamente, na lista de pessoas.

Botão para registrar pessoas ao grupo. Veja Cadastro de Pessoas para mais instruções de registro de pessoas.

Botão para registrar pessoas ao grupo. Veja Cadastro de Pessoas para mais instruções de registro de pessoas.

Botão para adicionar pessoas ao grupo a partir da lista de pessoas. Existem duas opções.

Botão para adicionar pessoas ao grupo a partir da lista de pessoas. Existem duas opções.

Botão para enviar e armar o grupo facial para dispositivos compatíveis com reconhecimento facial, como

câmeras e gravadores.

Botão para enviar e armar o grupo facial para dispositivos compatíveis com reconhecimento facial, como

câmeras e gravadores.

Botão para editar o grupo facial. É possível alterar nome, cor e comentários

Botão para editar o grupo facial. É possível alterar nome, cor e comentários

Botão para excluir o grupo facial.

Botão para excluir o grupo facial.

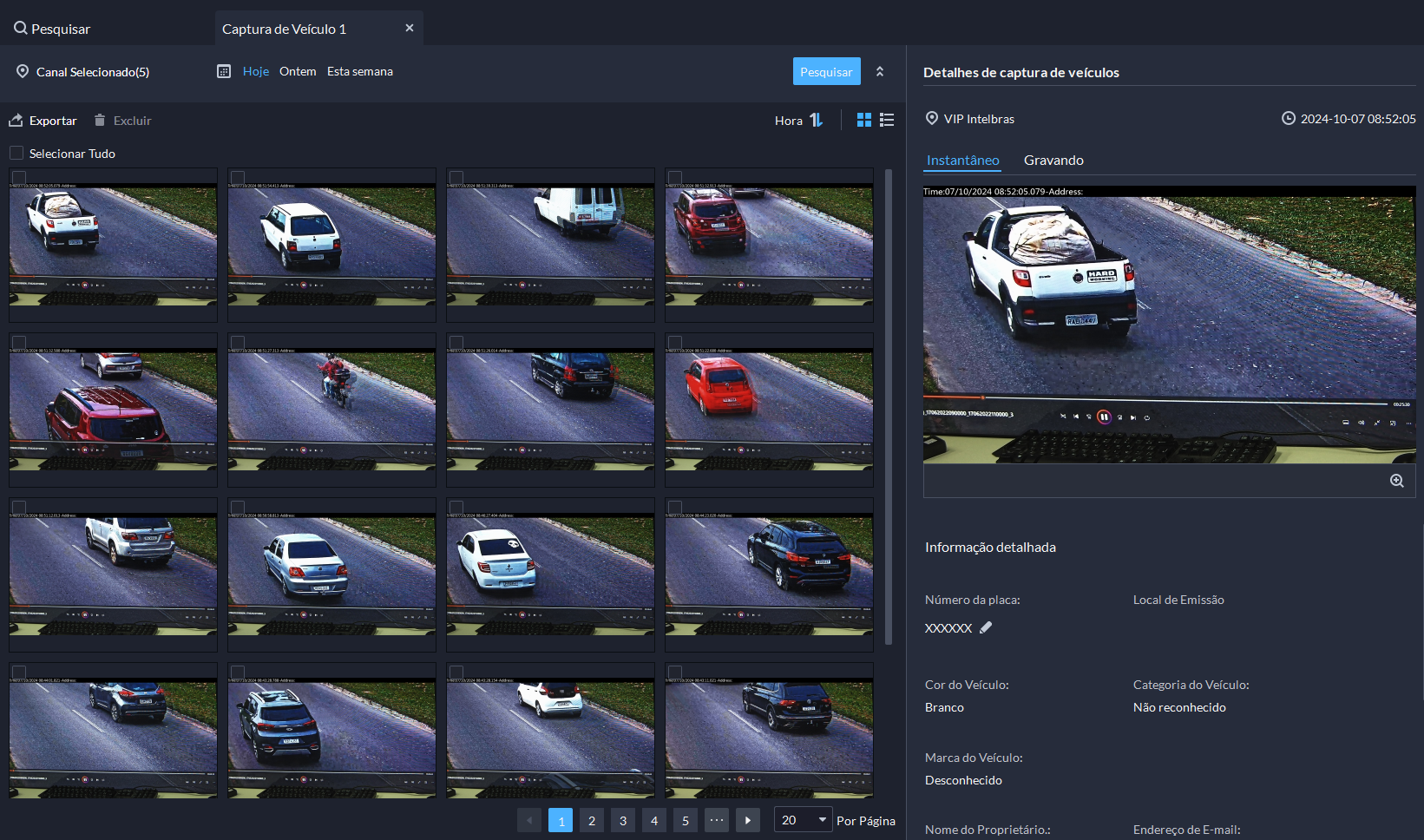

Banco de dados de veículos

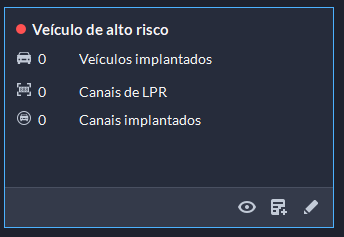

Assim como o banco de dados facial, no banco de dados de veículos é possível criar grupos de comparação de veículos e adicionar da Lista de veículos. Por padrão, um grupo que indica veículos de alto risco já vem configurado, é possível incluir veículos a este grupo e editar sua cor de identificação, mas não é possível renomeá-lo.

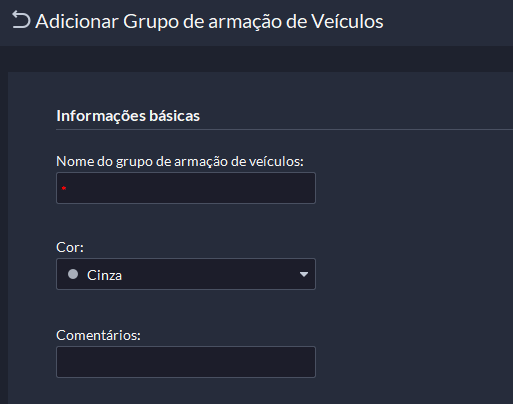

Clique em "Adicionar" na aba de ferramentas acima na tela para criar um novo grupo de armação de veículos.

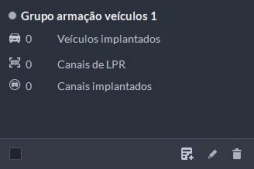

Insira um nome para o grupo e selecione uma cor para identificá-lo. O módulo permite também a inserção de comentários. Clique em "Adicionar" para criar o grupo.

Botão para inserir veículos ao grupo. Veja Cadastro de Veículos para mais instruções de registro de veículos.

Botão para inserir veículos ao grupo. Veja Cadastro de Veículos para mais instruções de registro de veículos.

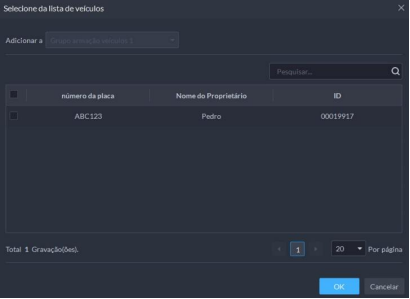

Selecione os veículos que deseja incluir no grupo de armação, clique em "OK", os veículos selecionados serão adicionados ao grupo e os canais de LPR vinculados automaticamente.

Botão para editar o grupo de armação de veículos. É possível alterar nome, cor e comentários.

Botão para editar o grupo de armação de veículos. É possível alterar nome, cor e comentários.

Botão para excluir o grupo de armação de veículos.

Botão para excluir o grupo de armação de veículos.

Análise Inteligente

Antes de usar as funções de contagem de pessoas e relatórios programados, você deve primeiro configurá-las.

O servidor não processa nenhuma inteligência. Ou seja, todo processamento é realizado pelo dispositivo e é necessário ter um dispositivo homologado com o Defense IA Lite. Confira a lista de compatibilidade em https://defenseia-compatibilidade.intelbras.com.br .

» Contagem de pessoas: crie um grupo de contagem de pessoas e adicione várias regras de contagem de pessoas de um ou mais dispositivos a ele. Em seguida, você pode visualizar o número histórico e em tempo real de pessoas do grupo.» Relatório programado: configure quando enviar um relatório com dados históricos de contagem de pessoas, o endereço de e-mail para o qual enviar o relatório e o conteúdo do e-mail.

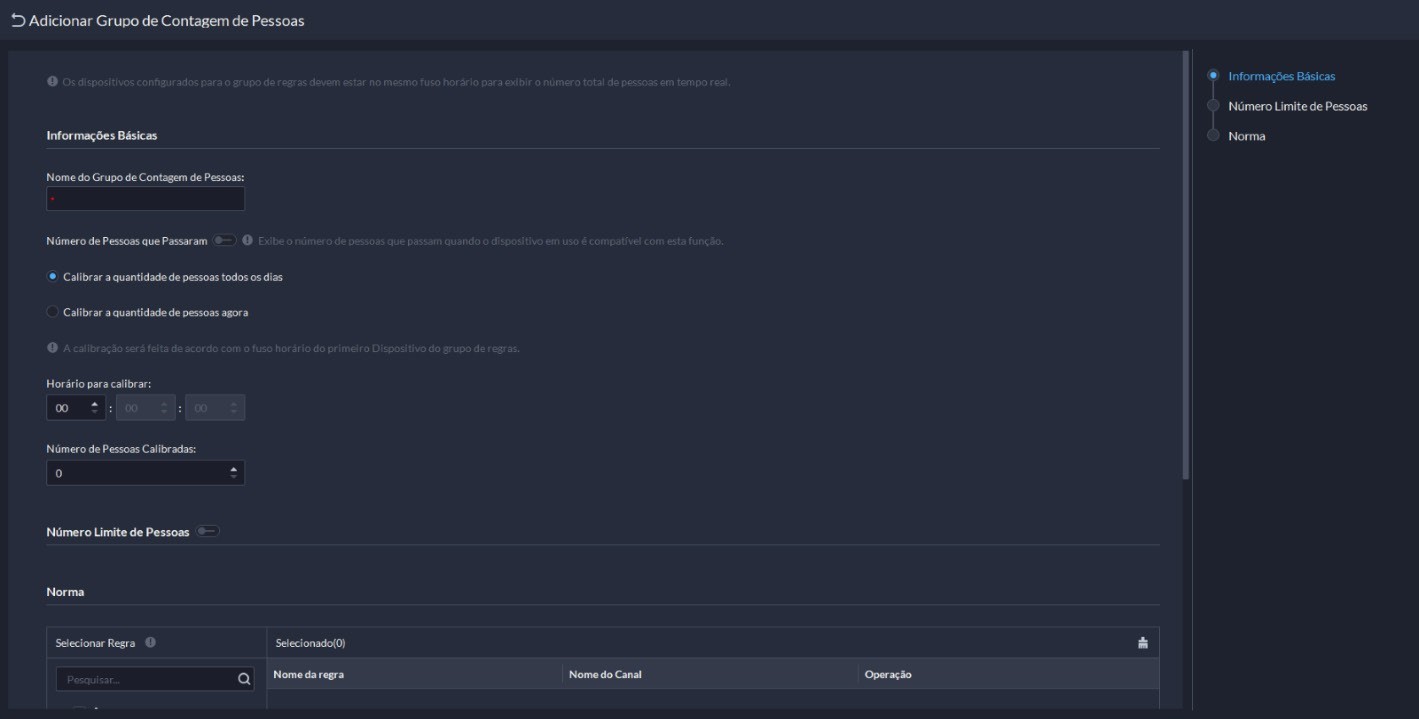

Grupo de contagem de pessoas

Crie um grupo de contagem de pessoas e adicione várias regras de contagem de pessoas de um ou mais dispositivos. Na Análise Inteligente, você pode visualizar o número histórico e em tempo real de pessoas do grupo.

Procedimento:

» Passo 1: faça login na Defense. Na página inicial, clique em  e, na seção Configuração do

aplicativo, selecione Análise inteligente > Configuração do grupo de contagem de pessoas.

e, na seção Configuração do

aplicativo, selecione Análise inteligente > Configuração do grupo de contagem de pessoas.

» Passo 2: clique em Adicionar no canto superior esquerdo.

» Passo 3: configure os parâmetros e clique em Adicionar.

| Parâmetro | Descrição |

|---|---|

| Nome do grupo de contagem de pessoas | Nome do grupo de contagem de pessoas. |

| Número de passagem. Calibrar o número de pessoas que ficam todos os dias. Tempo de calibração. Número calibrado de pessoas. | Tempo de calibração só pode ser configurado por hora. É o início de um ciclo de contagem. » O número de pessoas que ficarão todos os dias será definido para o valor definido todos os dias no horário de calibração. » Depois que o Número de passagem for ativado, o número de pessoas que passam será exibido. O valor será definido como 0 todos os dias no horário de calibração por padrão. |

| Calibrar o número de pessoas que ficarão agora. Número calibrado de pessoas | O número de pessoas hospedadas será definido para o valor definido após a adição deste grupo. O valor não será calibrado todos os dias. |

| Limitar número de pessoas. Limite de luz vermelha. Limite de luz amarela. |

» Quando ativado, você pode configurar o limite de luz vermelha e amarela das pessoas do grupo. » Quando o número de pessoas do grupo atingir o valor definido, a luz ficará vermelha. » Quando o número de pessoas no grupo atingir o valor definido, mas for menor que o valor da luz vermelha, a luz ficará amarela. |

| Regra | Selecione os dispositivos cujas regras de contagem de pessoas você deseja incluir no grupo e, em seguida, seus dados serão combinados. |

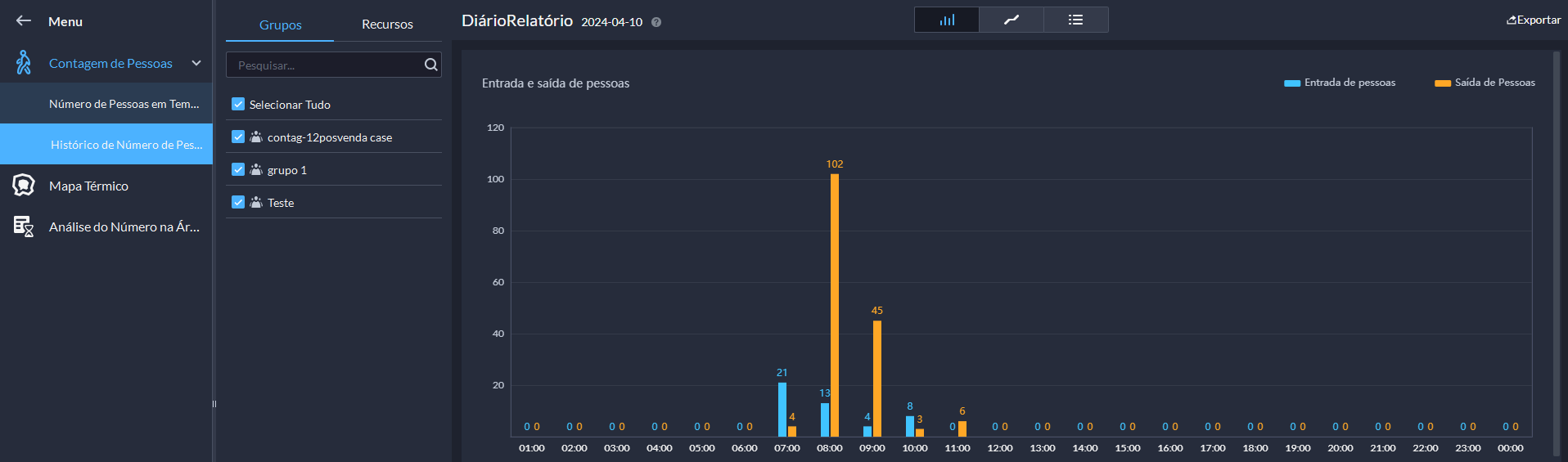

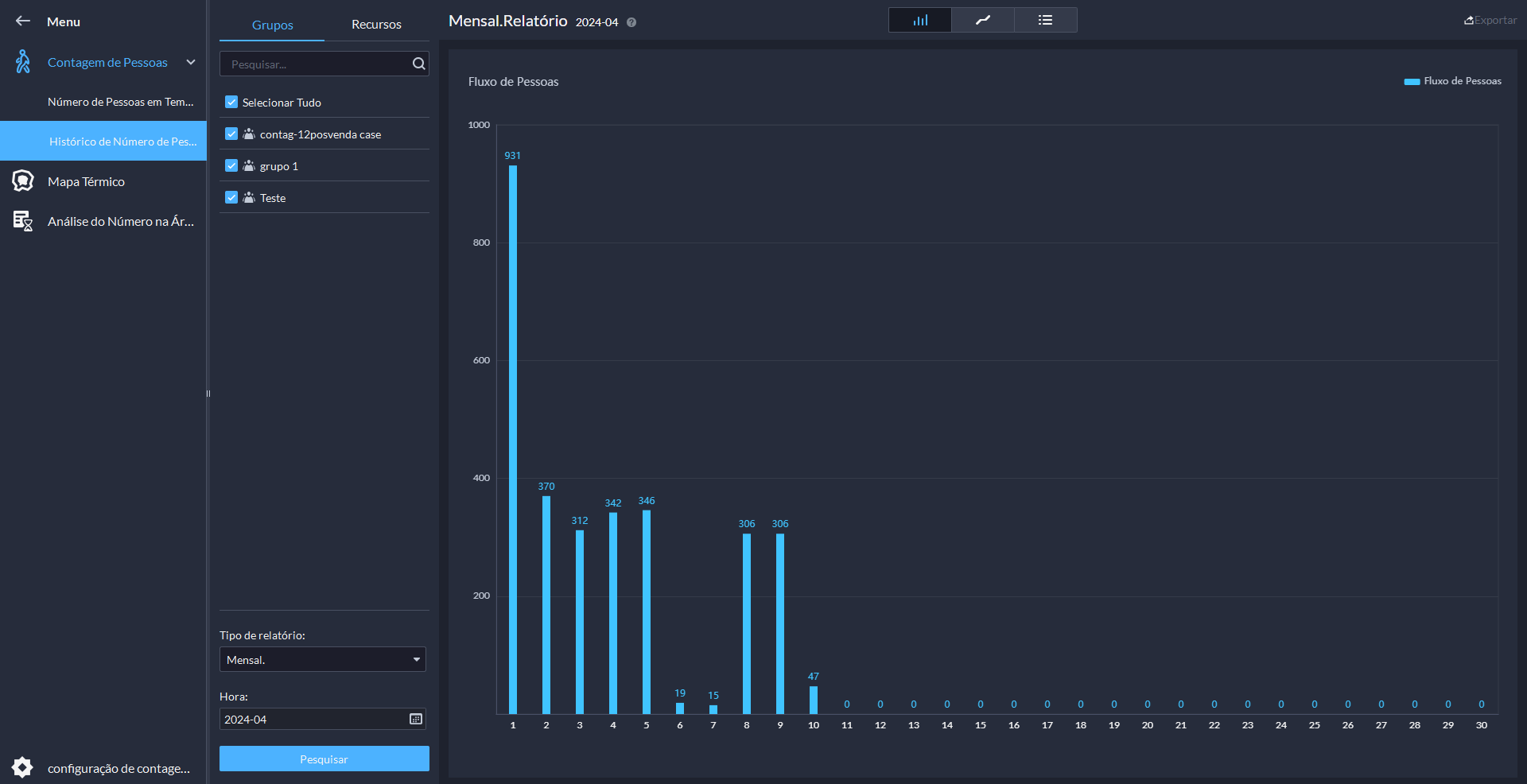

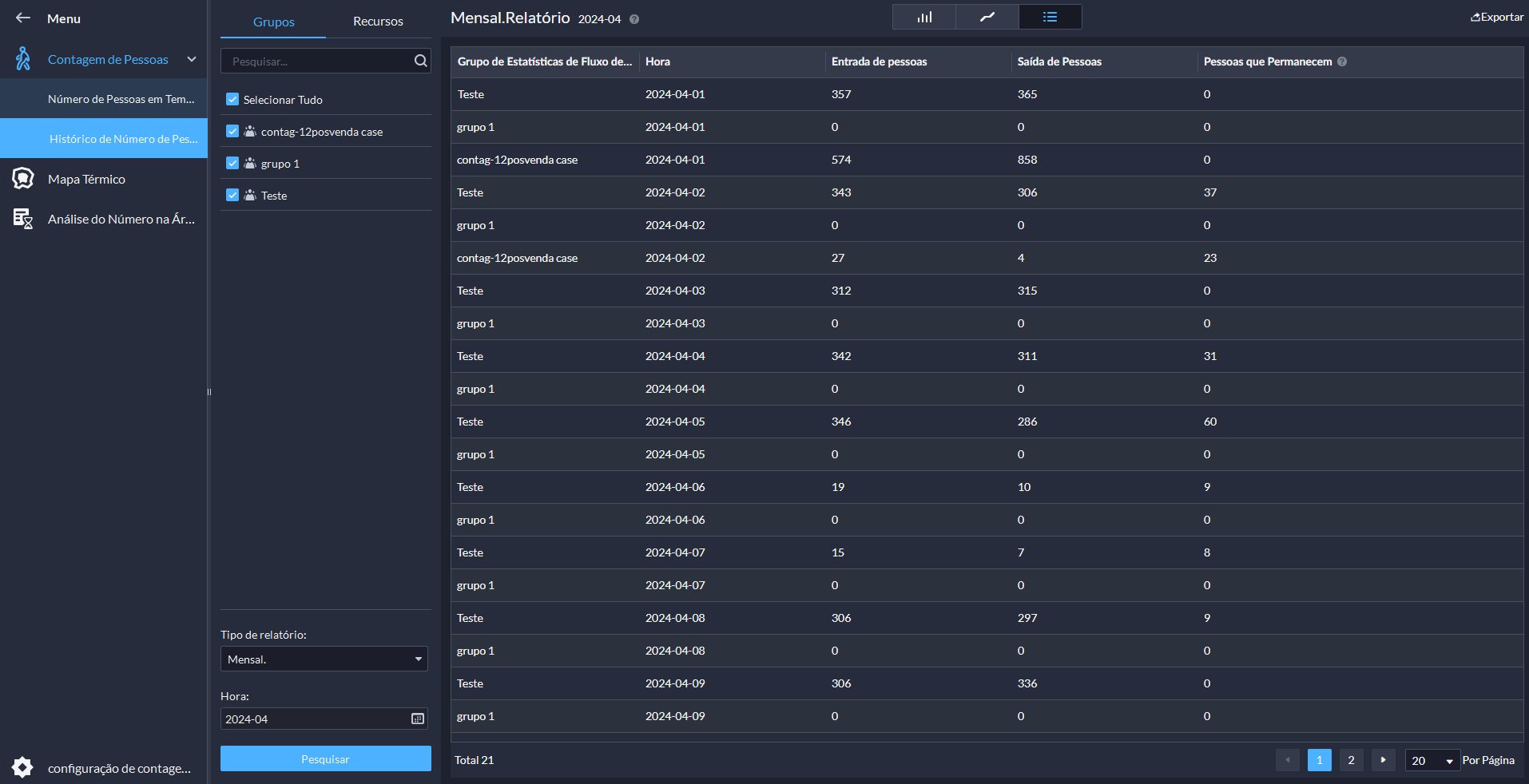

Geração do Relatório Fluxo de Pessoas

Para gerar o relatório deverá ser selecionado um grupo já criado, ao pesquisar os dados diários ele fornecerá os dados de entrada e saída das pessoas.

Já nos relatórios Semanais, Mensais e Anuais só será possível visualizar o fluxo de entrada de pessoas.

Caso precise visualizar dados mais específicos clique em.

Relatório agendado

Os dados históricos serão enviados regularmente para um ou mais endereços de e-mail que você definir no horário agendado.

Procedimento:

» Passo 1: faça login no Defense. Na página inicial, clique em configurações, e na seção Configuração do aplicativo, selecione Análise inteligente > Configuração de relatório agendado.

» Passo 2: configure um ou mais tipos de relatório.

» Relatório diário: os dados de ontem serão enviados para seu e-mail em horário definido. Se definido como 03:00:00, os dados do dia anterior (00:00:00–23:59:59) serão enviados para seu e-mail às 03:00:00 todos os dias.

» Relatório semanal: os dados da semana passada serão enviados para seu e-mail em horário definido. Se definido para 03:00:00 de quarta-feira, os dados de quarta a terça de cada semana serão enviados para seu e-mail às 03:00:00 de todas as quartas-feiras.

» Relatório mensal: os dados do último mês serão enviados para seu e-mail em horário definido. Se definido para 03:00:00 do dia 3, os dados do dia 3 do mês passado até o dia 2 do mês atual serão enviados para seu e-mail às 03:00:00 do dia 3 de cada mês.

» Passo 3: configure um ou mais endereços de e-mail para enviar o relatório e o conteúdo do e-mail. Clique para selecionar os usuários que possuem endereços de e-mail configurados ou insira um endereço de e-mail e pressione Enter.

Configure o conteúdo do e-mail.

» Passo 4: envie o relatório.

» Clique em Enviar agora para enviar imediatamente o relatório que você configurou.

» Clique em Salvar e o relatório será enviado no horário definido.

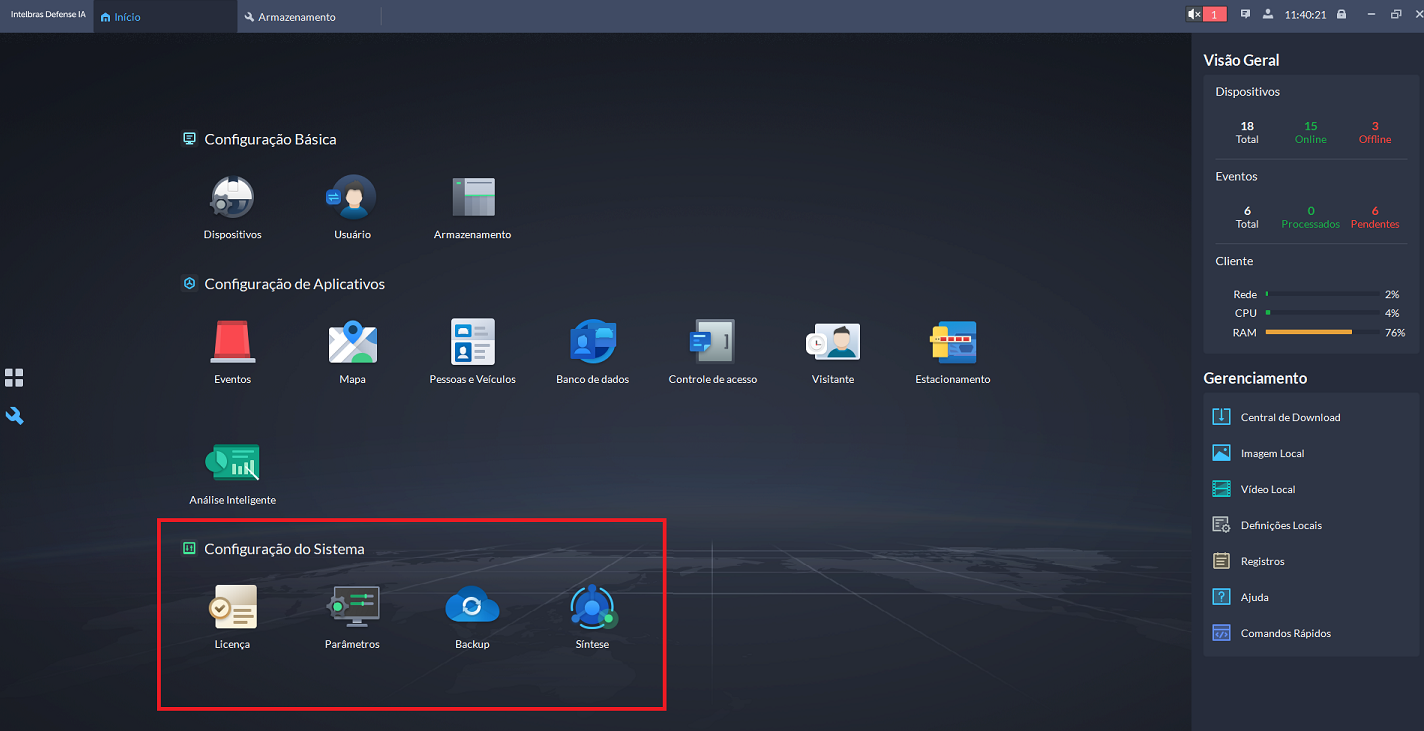

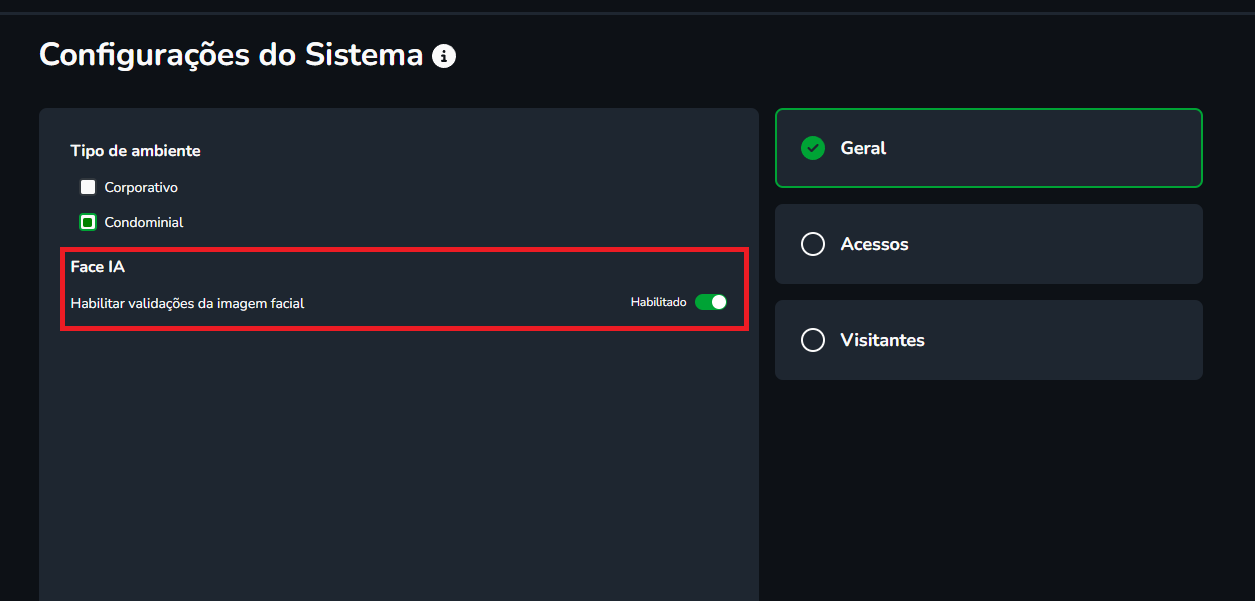

CONFIGURAÇÕES DO SISTEMA

As configurações do sistema desempenham um papel essencial na personalização e gerencia- mento do ambiente. Esses módulos são responsáveis por administrar diversos elementos que permitem uma customização precisa. Entre suas funcionalidades, incluem-se a configuração de servidores auxiliares, o gerenciamento de informações de licença, a definição de parâmetros do sistema, a disponibilização de opções de backup e a integração da plataforma por meio do módulo de síntese com ambientes externos.

Licença

Para fazer ativação de funções do sistema e verificar recursos disponíveis para utilização na plataforma, acesse a página de licença.

Para utilizar funções da plataforma, estas devem ser habilitadas de acordo. Ao acessar a interface de gerenciamento da Licença, é possível visualizar a lista de recursos a serem habilitados. A tabela a seguir descreve cada recurso disponível.

| Recurso | Descrição |

|---|---|

| Canal de Vídeo | Este recurso é compatível com dispositivos que enviam transmissão de vídeo à plataforma. Um canal de vídeo é um recurso que representa uma conexão entre a plataforma e a transmissão de vídeo do dispositivo.

Para utilizar o recurso de vídeo enviado pelo dispositivo à plataforma, seja para visualização ao vivo, configuração de gravações, ou vinculação a eventos, utiliza- se o recurso de canais de vídeo.

Ao adicionar, ou editar um dispositivo encoder ou decoder, é possível definir a quantidade de canais de vídeo que este consumirá. Por exemplo, ao adicionar à plataforma um gravador com 16 canais de vídeo,

por padrão o Intelbras Defense IA Lite Lite reconhecerá a quantidade e definirá 16 canais de vídeo a serem consumidos, este valor pode ser editado. Caso o gravador utilize apenas 12 dos 16 canais disponíveis,

pode-se alterar a quantidade de canais de vídeo do dispositivo para 12.

Ou seja, a quantidade de canais de vídeo não está relacionada diretamente à quantidade ou capacidade de dispositivos na plataforma, mas sim à quantidade de recursos de vídeo que estes dispositivos enviam. |

| Canal de Porta | Este recurso é compatível com dispositivos de controle de acesso. Um canal de porta é um recurso que representa uma conexão entre a plataforma e o relay de controle de acesso (abrir ou fechar). Ao adicionar dispositivos de controle de acesso, a plataforma adquire automaticamente informações sobre os canais de controle de acesso e define a quantidade de canais de porta a serem consumidos. A depender do modelo, um dispositivo controlador de acesso pode consumir recursos de canal de vídeo e canal de porta simultaneamente. |

| Integração de Eventos | Este recurso habilita integração de eventos à plataforma pelo módulo síntese. Cada recurso permite a adição de 1 central de alarme ou incêndio. |

| Estacionamento | Este recurso é único. Ao ativar, habilita a utilização do módulo de estacionamento na plataforma. |

| Multi-site | Este recurso é único. Ao ativar, habilita a utilização da função Multi-site na plataforma. |

Veja o Datasheet do produto para consultar a capacidade do sistema. E verificar pacotes de licenças de múltiplos canais.

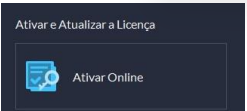

Para utilizar plugins, é necessários instalá-los no servidor da plataforma. Contate seu consultor comercial para adquirir um código de licença com as capacidades desejadas, as licenças são únicas e incrementais, é possível expandir o sistema adicionando diversos códigos. Sua ativação pode ser feita de duas formas, de maneira Online ou Offline.

O código de licença ativado fica vinculado à máquina em questão, o código é intransferível. Caso utilize algum firewall ou anti-vírus, atente-se a bloqueios à aplicação. Caso utilize ambiente virtualizado, atente-se com regras de mudança de endereços de hardware, isso pode ocasionar perda da licença ativada.Ativação Online

Para realizar a ativação do código online, certifique-se que o servidor possua conexão com a internet. Clique em "Ativar Online"no lado esquerdo da página.

Insira o código de ativação no campo vazio, caso possua mais de um código de ativação, clique no ícone para habilita mais um campo.

Clique em "Ativar Agora" para habilitar o(s) código(s) inserido(s). O client reiniciará.

O código de licença ativado fica vinculado à máquina em questão, o código é intransferível. Caso utilize algum firewall ou anti-vírus, atente-se a bloqueios à aplicação. Caso utilize ambiente virtualizado, atente-se com regras de mudança de endereços de hardware, isso pode ocasionar perda da licença ativada

Ativação Offline

Para realizar a ativação do código offline, clique em "Ativar Offline" no lado esquerdo da página.

Insira o código de ativação no campo vazio, caso possua mais de um código de ativação, clique no ícone de adição para habilita mais um campo.

Clique em "Exportar" para exportar um arquivo .zip contendo as informações a serem habilitadas. Envie este arquivo a seu representante de vendas para ativá-lo.

Após ativado, importe o arquivo recebido clicando no ícone e então, clique em "Ativar".

Após o processo a licença deve ser ativada. O client reiniciará.

O código de licença ativado fica vinculado à máquina em questão, o código é intransferível. Caso utilize algum firewall ou anti-vírus, atente-se a bloqueios à aplicação. Caso utilize ambiente virtualizado, atente-se com regras de mudança de endereços de hardware, isso pode ocasionar perda da licença ativada.

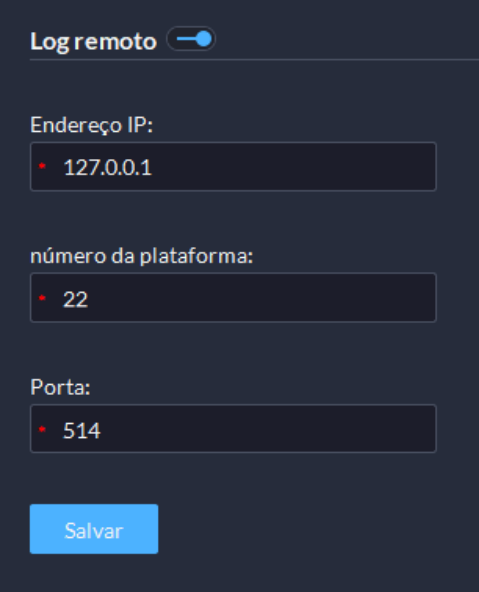

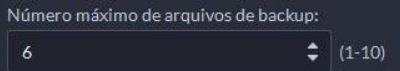

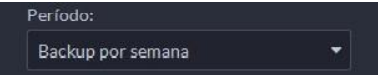

Parâmetros do Sistema

Configure parâmetros de segurança, duração de retenção de armazenamento, e-mail do servidor, sincronização de tempo, Log remota, método de login e muito mais.

Configurando parâmetros de segurança

Efetue o login no Client Defense. Na página inicial clique em configurações, e na seção de Configuração do sistema, selecione Parâmetros > Parâmetros de segurança, e em seguida configure os parâmetros

| Parâmetros | Descrição |

|---|---|

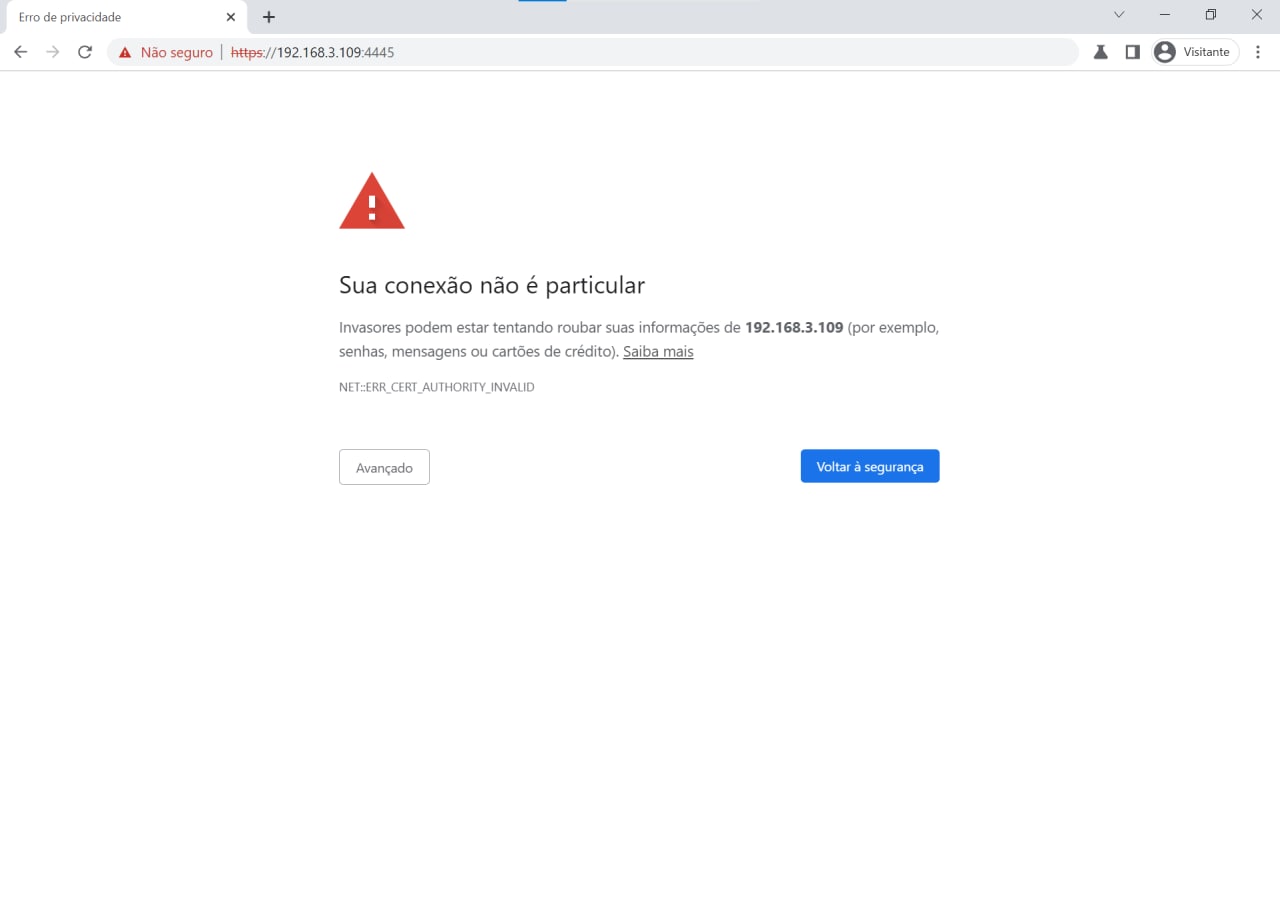

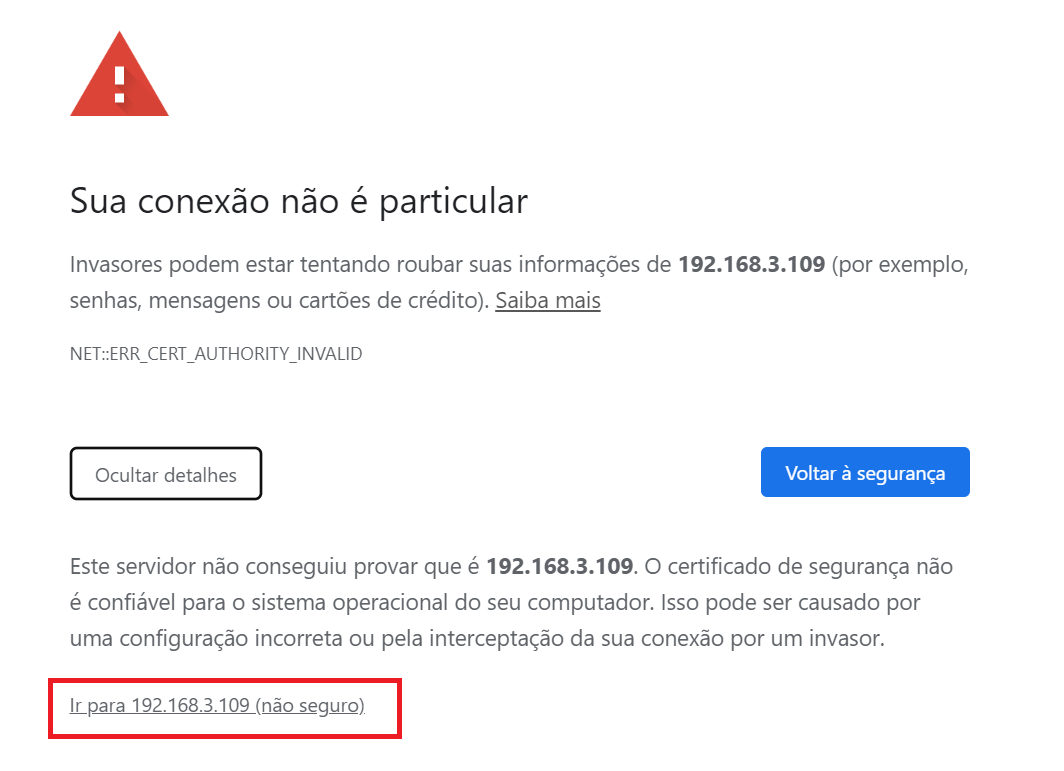

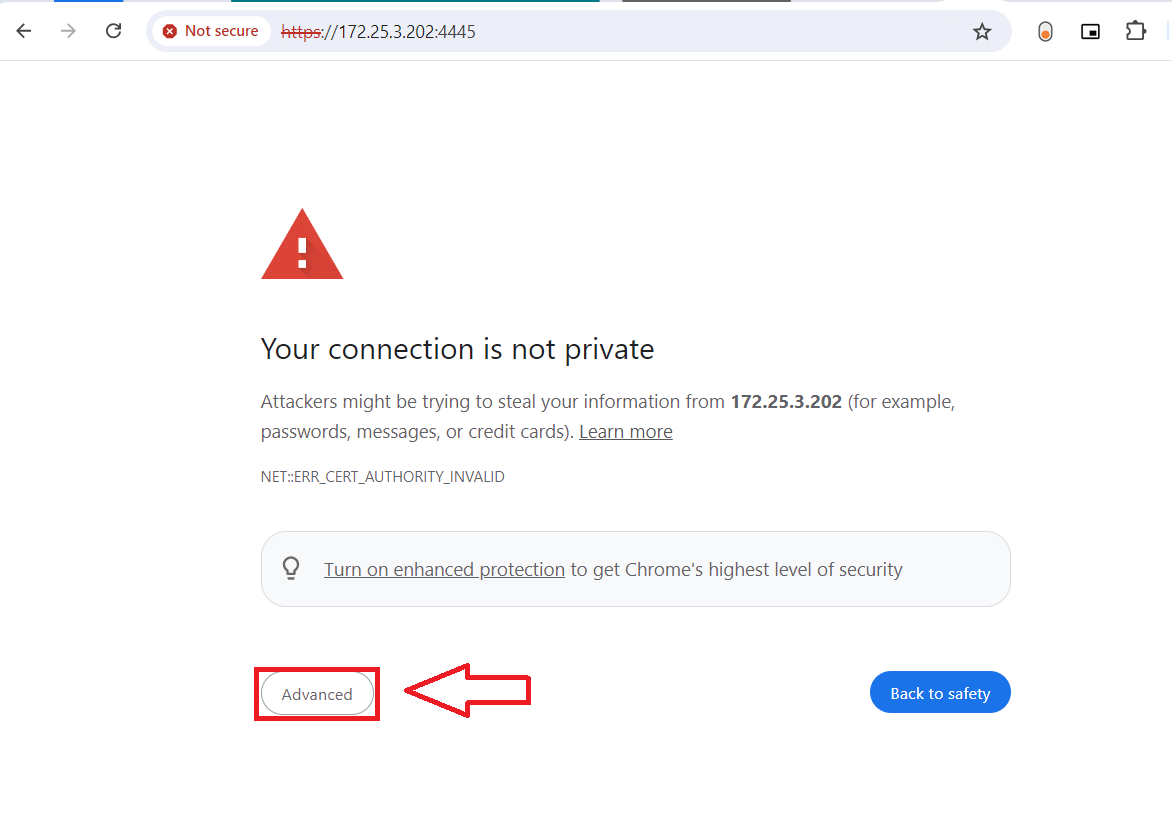

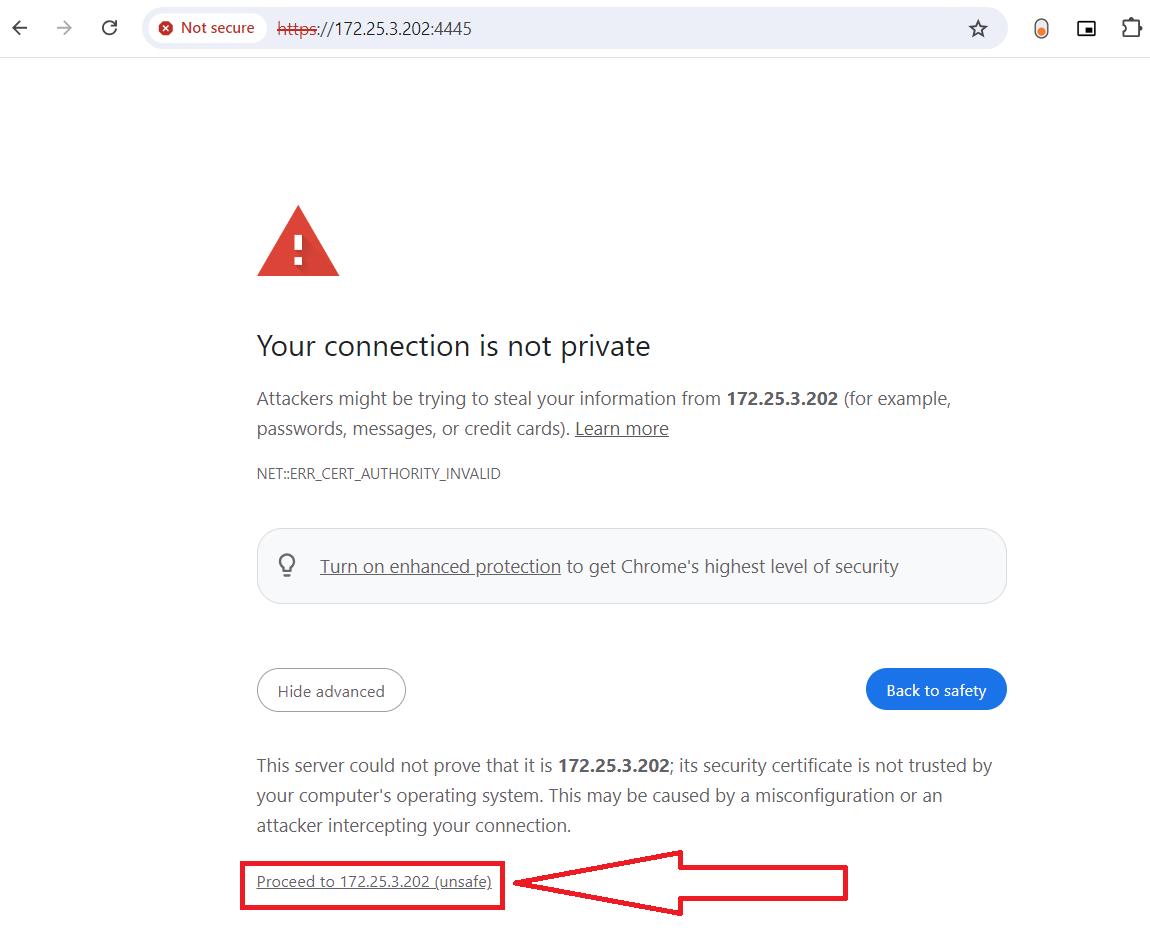

| Gestão de Certificado | Um certificado de CA é usado para validar legitimidade

da plataforma. Ao acessar a plataforma através de um

navegador, o navegador irá validar a certificação. Se o

certificado não estivar instalado no Navegador, o

Navegador considerará a plataforma como segura e irá

conceder acesso. Se o Certificado não estiver instalado

no Navegador, o navegador não considerará a

plataforma como segura, e não lhe concederá acesso.

Você pode criar, importar e baixar certificados na

plataforma.

● Criar uma certificação: Depois de criar uma certificação, importe-a para o computador que acessará a plataforma ● Importar um certificado: Você pode importar um certificado que tenha sido criado para a plataforma. |

| Políticas de segurança de arquivos | Proteja seus dados verificando a senha de login ao fazer

o download ou exportar informações e criptografar

arquivos de exportação

● Autenticação de senha de exportação ou downloads de arquivos: o Você precisa digitar a senha da conta corrente para exportar ou baixe os arquivos. o Para todos os usuários que fazem login na plataforma, eles não precisam inserir a senha quando estiverem exportando ou baixando os arquivos ● Criptografia de exportação e download de arquivos: Você precisa definir uma senha de criptografia para os arquivos para serem exportados ou baixados. Quando alguém utiliza os arquivos eles precisam verificar a senha de criptografia. |

Lista de permissões HTTP | Depois que o Firewall do servidor estiver habilitado, você precisa adicionar o endereço de IP do computador onde o cliente Defense está instalado para a Lista de permissões HTTP possa acessar o servidor | Lista de permissão de redirecionamento RTSP | Depois que o Firewall do servidor estiver habilitado, somente os endereços IP que estiverem na lista de acesso RSTP pode solicitar transmissão de vídeo através da mídia serviço de Gateway. Os endereços de IP dos Decoders irão ser adicionados automaticamente. Se houver outros endereços de IP que precisam solicitar transmissão de vídeo através da mídia serviço de Gateway, você precisa adiciona-los manualmente a lista de permissão RSTP. |

Configurando Período de retenção de dados do sistema

Definir os períodos de retenção para logs, Mensagem de alarme, Registro de reconhecimento de faces, Registro de passagem de veículos, registro de acesso instantâneo, registro de visitantes, e mais. Registros além da definição do período de retenção serão automaticamente deletados.

Procedimento:

Passo 1: Faça o login no cliente do Defense. Na página inicial, clique no ícone de chave, e na seção de Configuração de Sistema , selecione Parâmetros de Sistema.

Passo 2: Clique no Período de retenção de mensagem.

Passo 3 De um clique duplo para alterar os valores dos números.

Passo:4 Clique Salvar.

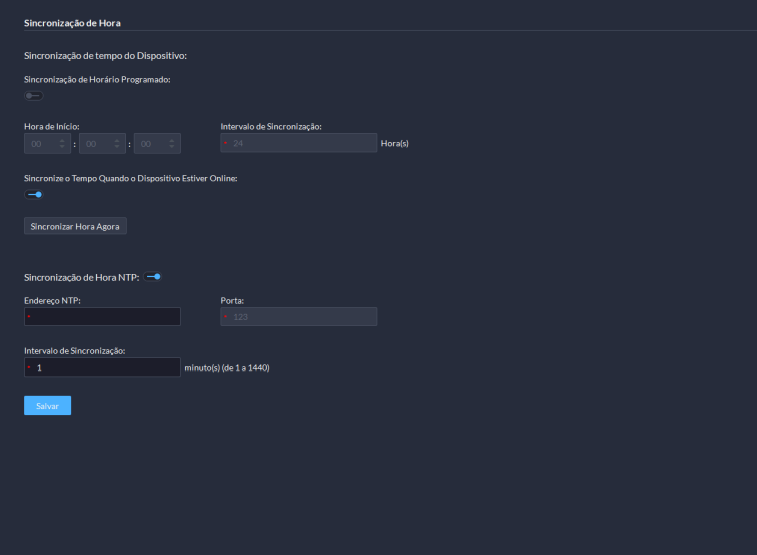

Sincronização de tempo

Sincronize a hora do sistema de todos os dispositivos conectados, do cliente do PC e do servidor. Caso contrário, o sistema pode funcionar mal. Por exemplo, Pesquisa de vídeo poderá falhar. A plataforma suporta a sincronização do tempo de múltiplos dispositivos, nos quais tem o mesmo fuso horário da plataforma. Você pode sincronizar o tempo manualmente ou automaticamente.

Procedimento:

Passo 1: Faça o login no cliente do Defense. Na página inicial, clique , e na seção de Configuração de Sistema, selecione Parâmetros de Sistema.

Passo 2: Clique na guia de Sincronização de Hora. Habilite os métodos de sincronização, e defina os parâmetros.

Sincronize o tempo quando o dispositivo estiver online: Habilite a função, insira a hora de inicio na sincronização de tempo para cada dia, e o intervalo.

Sincronização de horário programado: Sincronize a hora do dispositivo quando o dispositivo ficar online

Sincronização de hora NTP: Se houver um servidor NTP no sistema, você poderá ativar essa função, para que o sistema habilite o tempo com o servidor NTP

Passo 3: Clique em Salvar

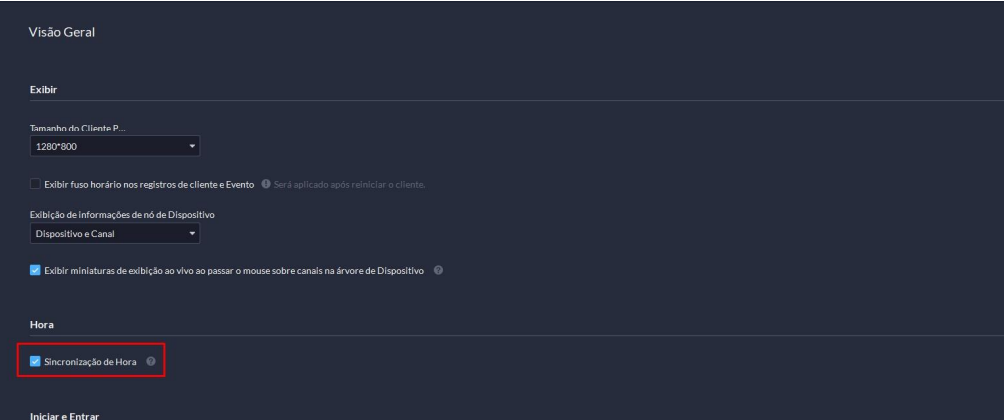

Passo 4: (Opcional) Habilite a sincronização do client do Defense.

1. Faça o login no client do Defense, e na seção Gerenciamento, clique Definições Locais.

2. Clique na aba Visão Geral, marque a caixa de seleção ao lado de Sincronização de Hora e clique em Salvar.

O sistema irá sincronizar imediatamente a hora após você reiniciar o cliente para manter a hora do servidor e do Pc sincronizadas.

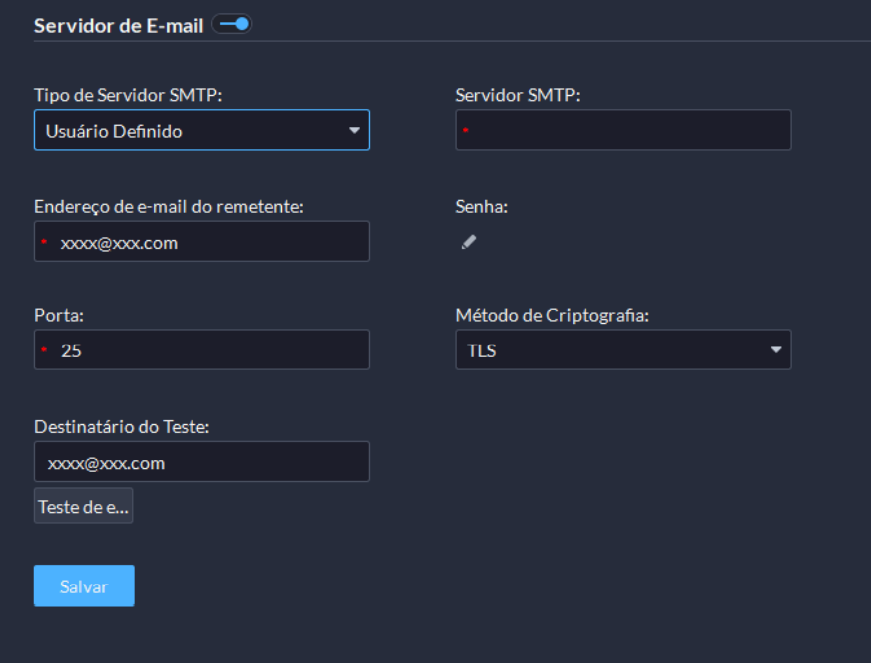

Configurando Servidor de E-mail

Procedimento:

Passo 1: Faça o login no cliente do Defense. Na página inicial, clique , e na seção de Configuração de Sistema, selecione Parâmetros de Sistema.

Passo 2: Clique na aba do Servidor de E-mail, habilite Servidor de E-mail, e configure os parâmetros requeridos.

| Parâmetros | Descrição |

|---|---|

| Tipo de servidor SMTP | Selecione de acordo com o tipo do servidor SMTP para se conectar. Os tipos incluem Yahoo, Gmail, Hotmail, e Usuário Definido. |

| Endereço de E-mail do remetente | O remetente é exibido quando um e-mail é enviado do Defense. |

| Servidor SMTP Senha Porta | Endereço IP, Senha, e número da porta do servidor SMTP |

| Método de criptografia | Não suporta criptografia, Criptografia TLS e criptografia SSL |

| Teste de E-mail | Defina o destinatário, e em seguida clique no Teste de e-mail para testar se a caixa de mensagem está disponível. |

Passo 3: Clique em Salvar

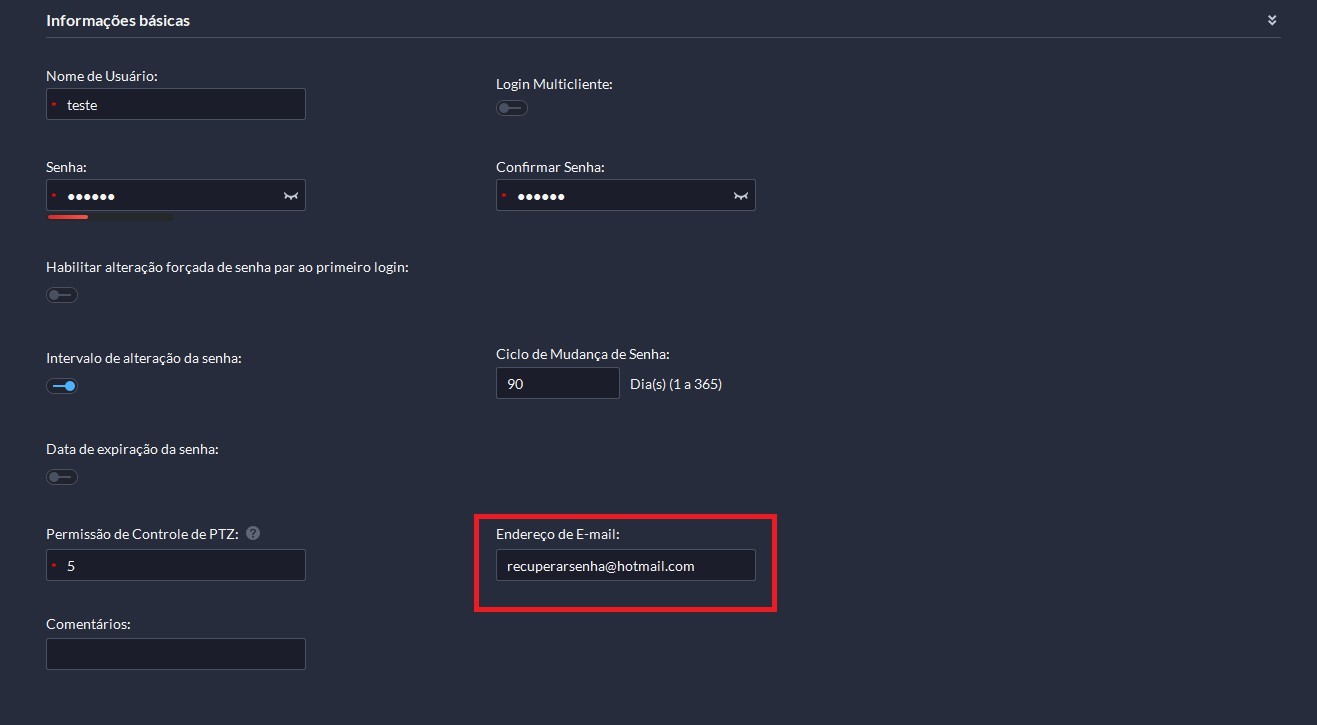

Configurando um usuário a um e-mail para recuperação de senha

Você aprenderá como acessar a área de gerenciamento de usuários, preencher as informações necessárias e adicionar um e-mail para recuperação de senha, garantindo maior segurança para o acesso à conta.

Passo a Passo

» Acessar o ícone de usuário: » No menu principal do sistema, localize e clique no ícone de Usuário.

» Uma nova tela será aberta, exibindo as opções de Gerenciamento de Usuários.

» Preencher as informações de cadastro:

» Ao acessar a área de gerenciamento de usuários, clique em Adicionar Novo Usuário ou selecio- ne um usuário existente para editar.

» Preencha os campos solicitados, incluindo nome, sobrenome, cargo e demais informações re- queridas.

» Adicionar e-mail para recuperação de senha:

» No campo destinado ao e-mail, insira um endereço de e-mail válido que será utilizado para a recuperação de senha, caso necessário.

» Certifique-se de que o e-mail inserido está correto, pois ele será essencial para a redefinição de

senha.

» No menu principal do sistema, localize e clique no ícone de Usuário.

» Uma nova tela será aberta, exibindo as opções de Gerenciamento de Usuários.

» Preencher as informações de cadastro:

» Ao acessar a área de gerenciamento de usuários, clique em Adicionar Novo Usuário ou selecio- ne um usuário existente para editar.

» Preencha os campos solicitados, incluindo nome, sobrenome, cargo e demais informações re- queridas.

» Adicionar e-mail para recuperação de senha:

» No campo destinado ao e-mail, insira um endereço de e-mail válido que será utilizado para a recuperação de senha, caso necessário.

» Certifique-se de que o e-mail inserido está correto, pois ele será essencial para a redefinição de

senha.

Configuração de e-mail de recuperação de senha

» Salvar as alterações:

» Após preencher todos os campos, clique no botão OK para finalizar o processo.

O usuário agora está cadastrado com sucesso, e um e-mail de recuperação de senha foi adicionado para garantir a segurança do acesso.

Configuração de e-mail de recuperação de senha

» Salvar as alterações:

» Após preencher todos os campos, clique no botão OK para finalizar o processo.

O usuário agora está cadastrado com sucesso, e um e-mail de recuperação de senha foi adicionado para garantir a segurança do acesso.

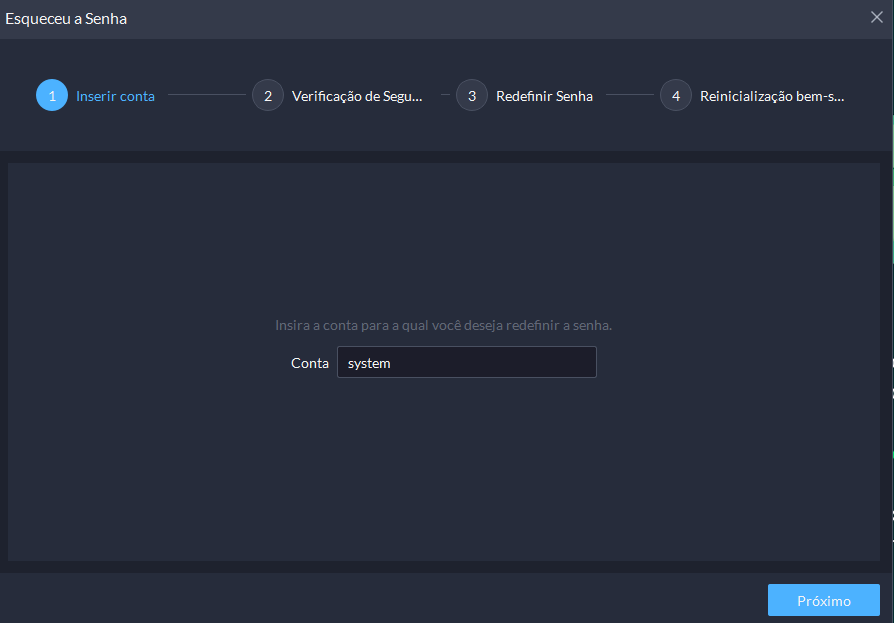

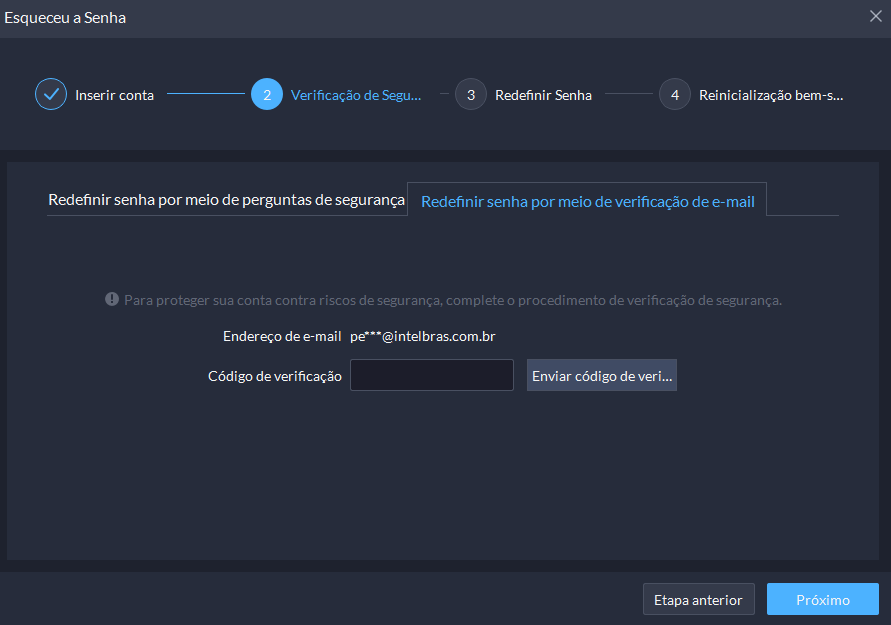

Exemplo de recuperação de senha

Procedimento:

» Passo 1: abrir o cliente desktop, ao abrir o aplicativo, na tela de login, o usuário verá os campos para inserir usuário e senha. » Passo2: clicar em “Esqueceu Senha?” Redefinindo a senha

» Passo 3: Após clicar em Esqueceu Senha?, o usuário será redirecionado automaticamente para uma nova

» Passo 4: escolher entre as opções “refinir senha por meio de perguntas de segurança” ou “Redefinir por meio de verificação de e-mail”.

Se o usuário escolher a recuperação por meio de perguntas de seguranã é necessário responder as perguntas que foram respondidas no primeiro login.

Se o usuário escolher redefinir a senha por meio de verificação de e-mail.

Para conseguir recuperar por e-mail é necessário ter realizado as pré configurações indicadas no menu 3.4 Configurando um servidor de e-mail.

Redefinindo a senha

» Passo 3: Após clicar em Esqueceu Senha?, o usuário será redirecionado automaticamente para uma nova

» Passo 4: escolher entre as opções “refinir senha por meio de perguntas de segurança” ou “Redefinir por meio de verificação de e-mail”.

Se o usuário escolher a recuperação por meio de perguntas de seguranã é necessário responder as perguntas que foram respondidas no primeiro login.

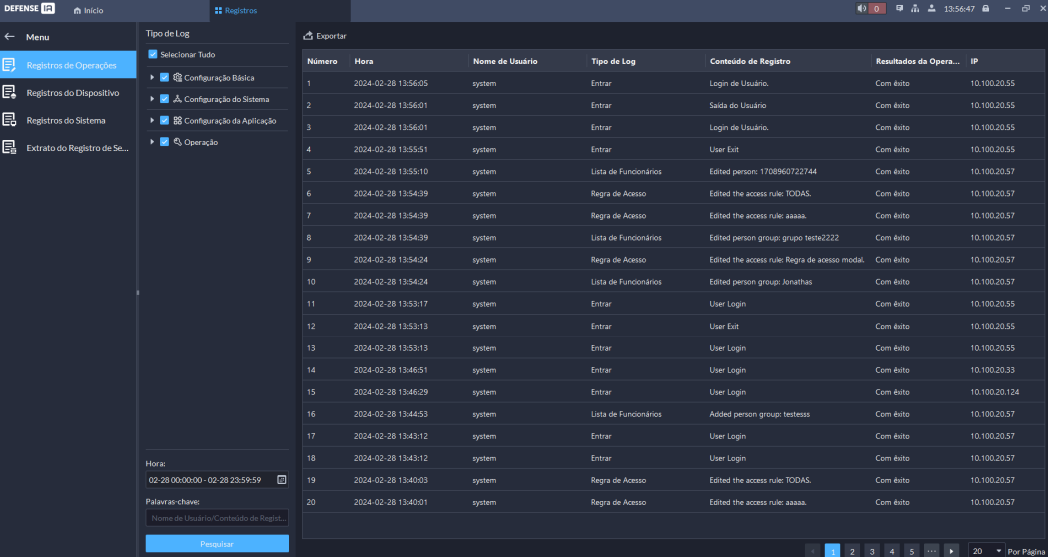

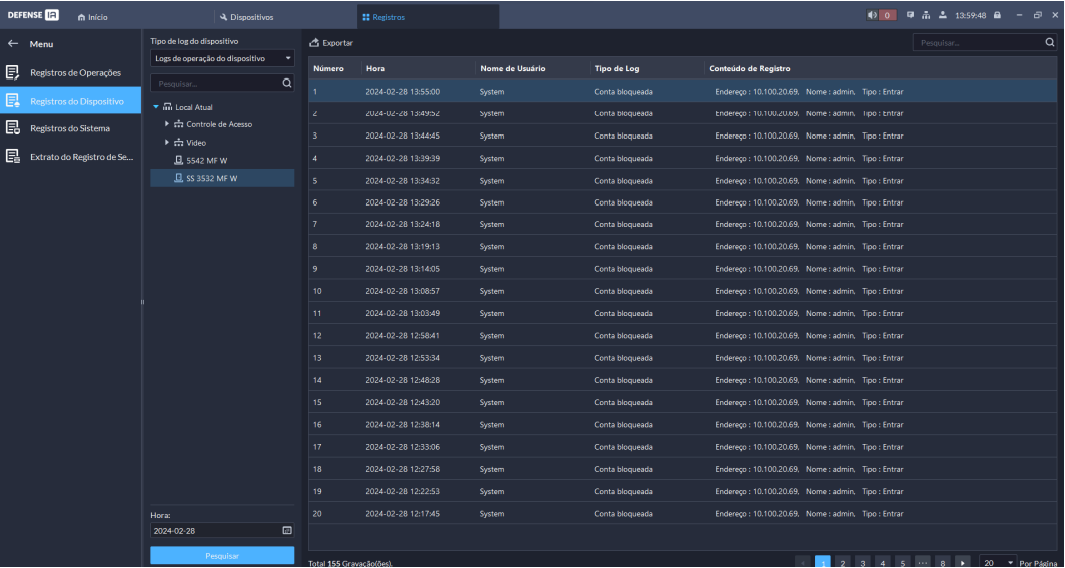

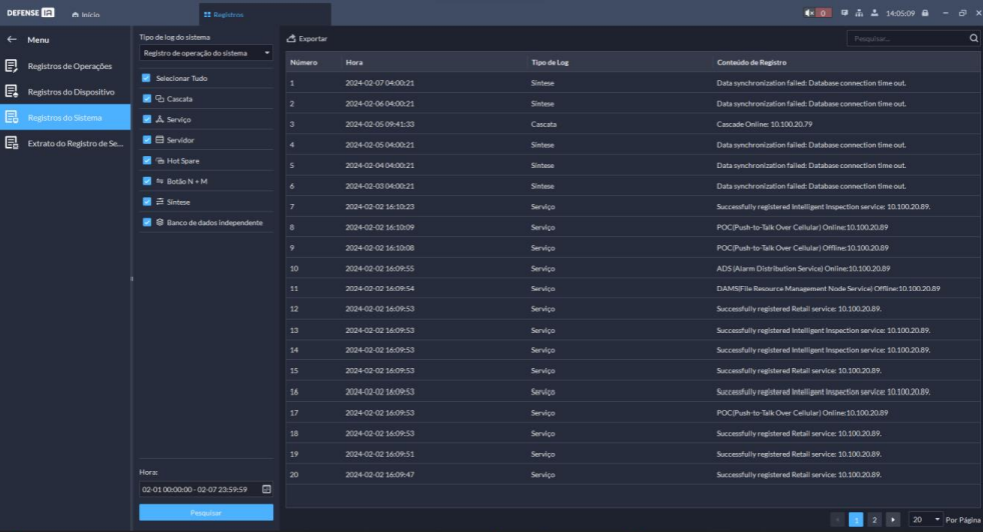

Se o usuário escolher redefinir a senha por meio de verificação de e-mail.